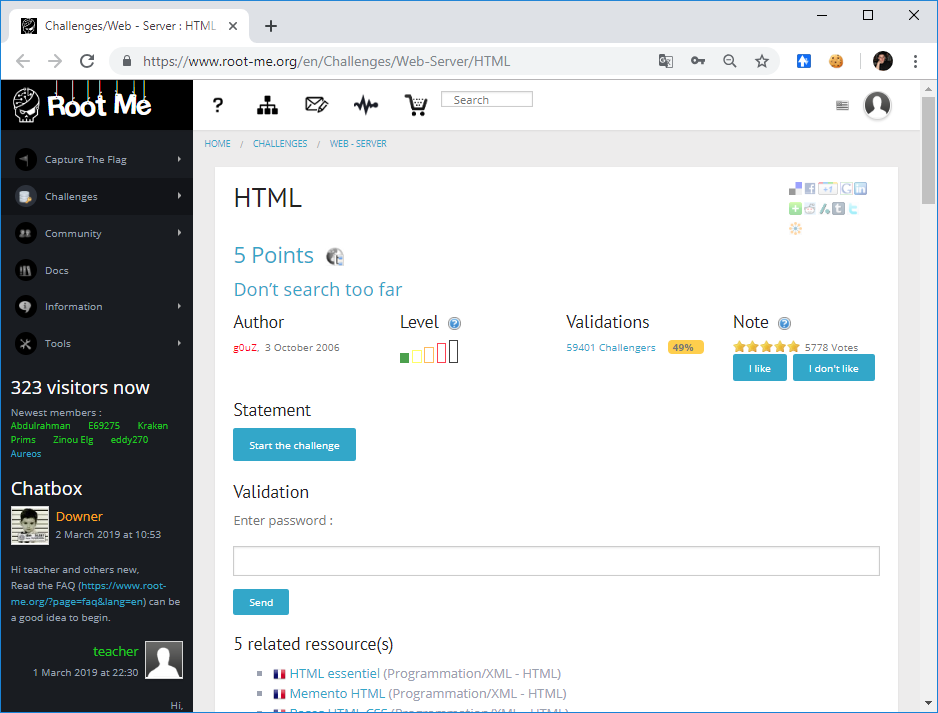

Продолжаем решать задачки по информационной безопасности web-серверов. Сегодня задачка с портала root-me.org, называется "HTML". За решение задачки дают 5 баллов, так что сложностей быть не должно.

То, с чем нам предстоит столкнуться, нельзя даже назвать уязвимостью. Это, скорее, безалаберность разработчика.

Разработчики часто забывают секретные данные в комментариях.

Ссылки

Решение

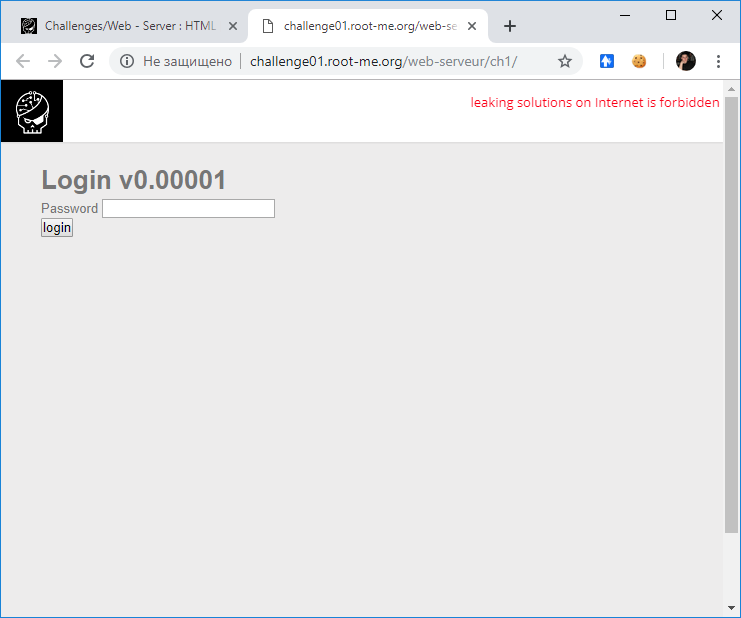

Переходим на страницу задания:

http://challenge01.root-me.org/web-serveur/ch1/

Мы видим форму авторизации. Требуется ввести пароль.

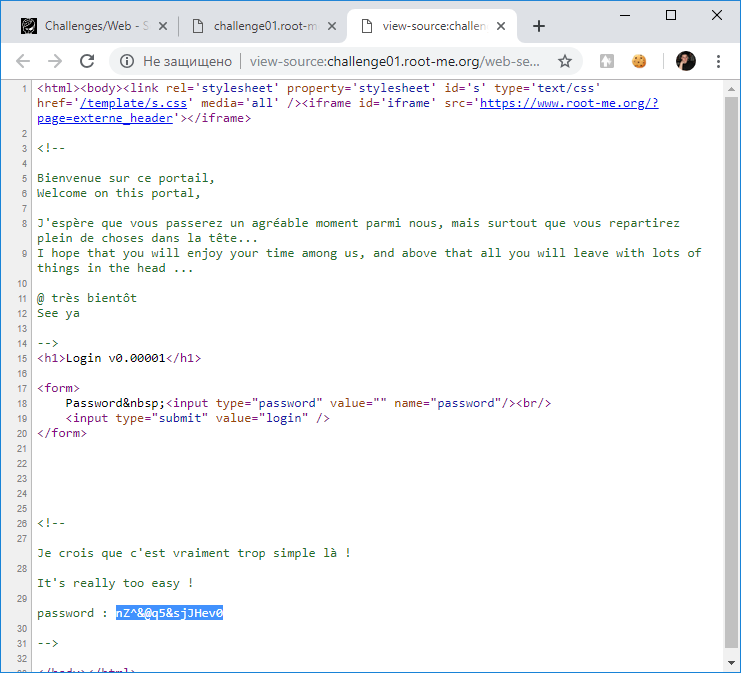

Посмотрим код страницы.

С радостью и удивлением обнаруживаем HTML комментарий разработчика, в котором тот оставил пароль. Видимо, для удобства пароль был записан в комментарии и забыт.

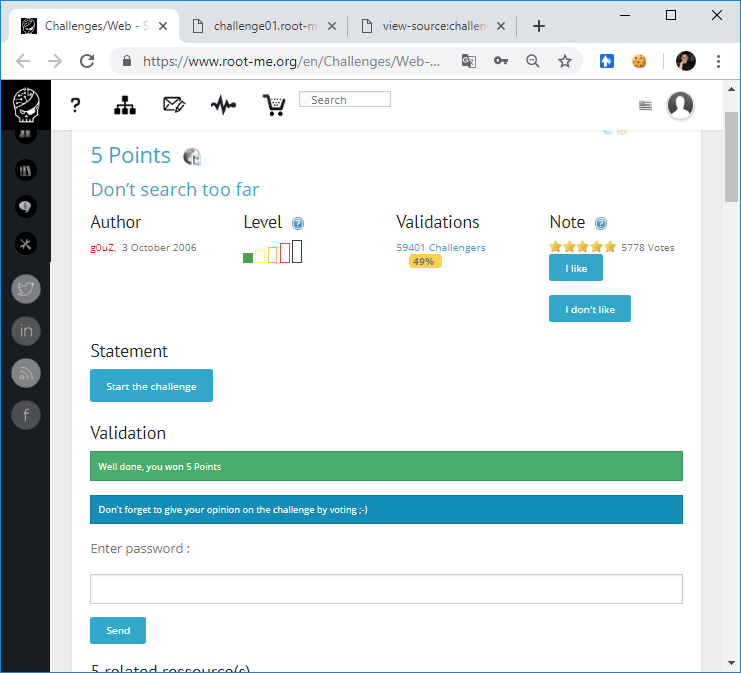

Проверяем найденный пароль в качестве флага.

Well done, you won 5 Points. Флаг принят.

Безопасность

- Не пишите в комментариях секретные данные.

- Удаляйте или автоматизируйте удаление комментариев при публикации проекта.