Многие учреждения начинают переходить на использование российских сертификатов. Такие сертификаты не поддерживаются по умолчанию в Linux. Вы можете установить корневые сертификаты в операционную систему.

Ребята из минцифры понавыпускали сертификатов. Где-то они в формате CER, где-то в CRT, где-то добавлено к имени"_pem". Названия в инструкциях могут отличаться, имейте в виду.

Сертификаты для Red Hat Enterprise Linux

Нужно установить два сертификата — корневой и промежуточный (выпускающий). Скачиваем сертификаты:

Работаем в терминале. Копируем сертификаты в каталог /usr/share/pki/ca-trust-source/anchors/.

sudo cp russian_trusted_root_ca_pem.crt /usr/share/pki/ca-trust-source/anchors

sudo cp russian_trusted_sub_ca_pem.crt /usr/share/pki/ca-trust-source/anchors

Обновляем общесистемное хранилище сертификатов:

sudo update-ca-trust

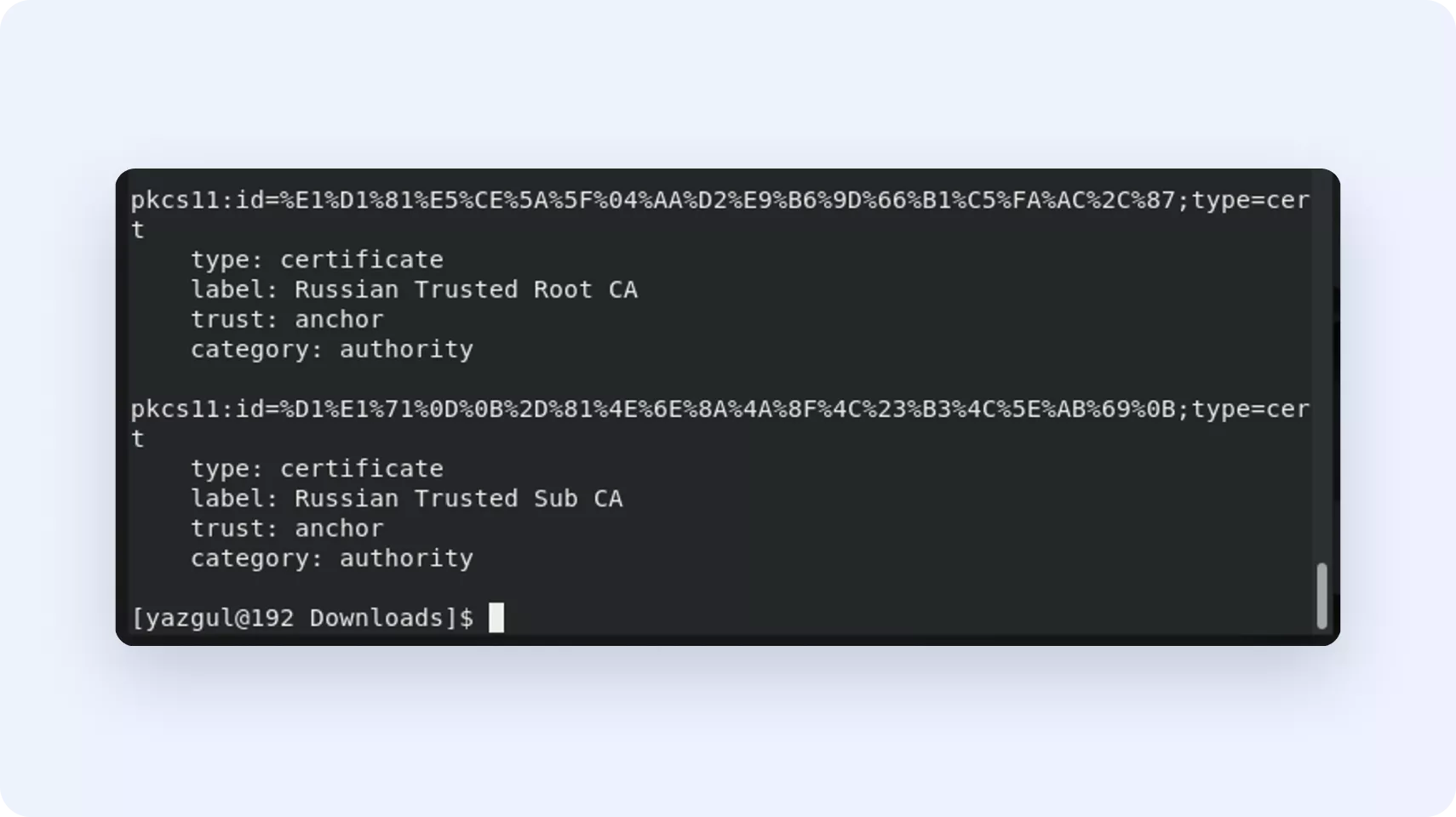

Проверка

trust list

В конце списка должны появиться сертификаты "Russian Trusted Root CA" и "Russian Trusted Sub CA".

Сертификаты установлены.