21 сентября 2021 года для vCenter 7 вышло обновление 7.0.2.00500.

Патч содержит исправления безопасности:

- CVE-2021-22011

- CVE-2021-22018

CVE-2021-22011 получила 8.1 баллов CVSSv3. Злоумышленник с сетевым доступом к порту 443 на vCenter Server может использовать эту уязвимость для выполнения манипуляций с сетевыми настройками виртуальной машины.

CVE-2021-22018 получила 6.5 баллов CVSSv3. Злоумышленник, имеющий сетевой доступ к порту 9087 на vCenter Server, может использовать эту уязвимость для удаления некритических файлов.

VMware vCenter Server 7.0 Update 2d

Подробнее:

https://docs.vmware.com/en/VMware-vSphere/7.0/rn/vsphere-vcenter-server-70u2d-release-notes.html

О патче:

- Download Filename: VMware-vCenter-Server-Appliance-7.0.2.00500-18455184-patch-FP.iso

- Build: 18455184

- Download Size: 5549.8 MB

- md5sum: b7f4e0187133170e305650261099b19e

- sha1checksum: 2b3e8c69487c831eb3e54b3dc4a2f80685b0d7c9

Обновление через shell

- Примонтируйте VMware-vCenter-Server-Appliance-7.0.2.00500-18455184-patch-FP.iso файл к vCenter Server Appliance CD или DVD drive.

- Выполните вход в shell с правами root и используйте команды:

- Выполнить stage с ISO:

software-packages stage --iso - Посмотреть подготовленный контент:

software-packages list --staged - Установить подготовленные пакеты:

software-packages install --staged

- Выполнить stage с ISO:

Обновление vCenter 7 через VAMI

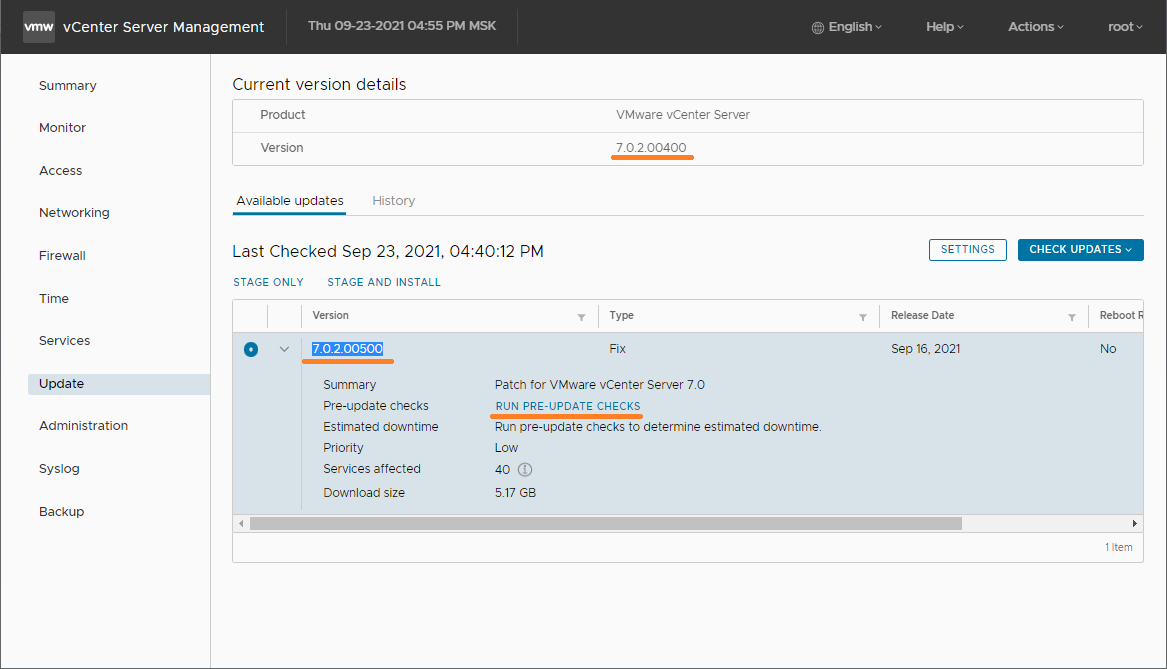

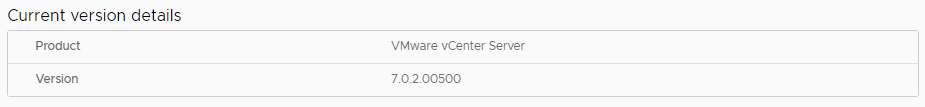

Имеем VCSA с текущей версией 7.0.2.00400, доступное обновление 7.0.2.00500.

Запустим RUN PRE-UPDATE CHECKS.

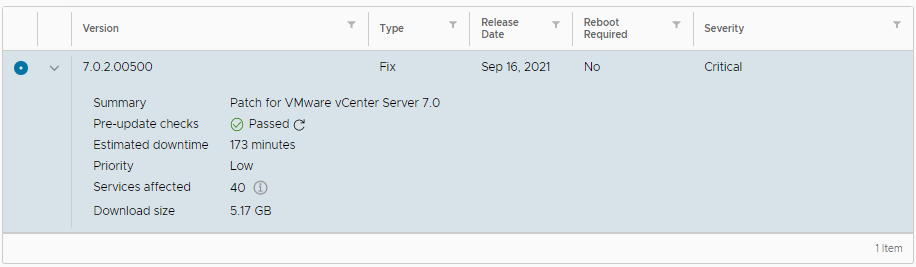

Passed. Нажимаем STAGE AND INSTALL — запустится мастер установки обновления.

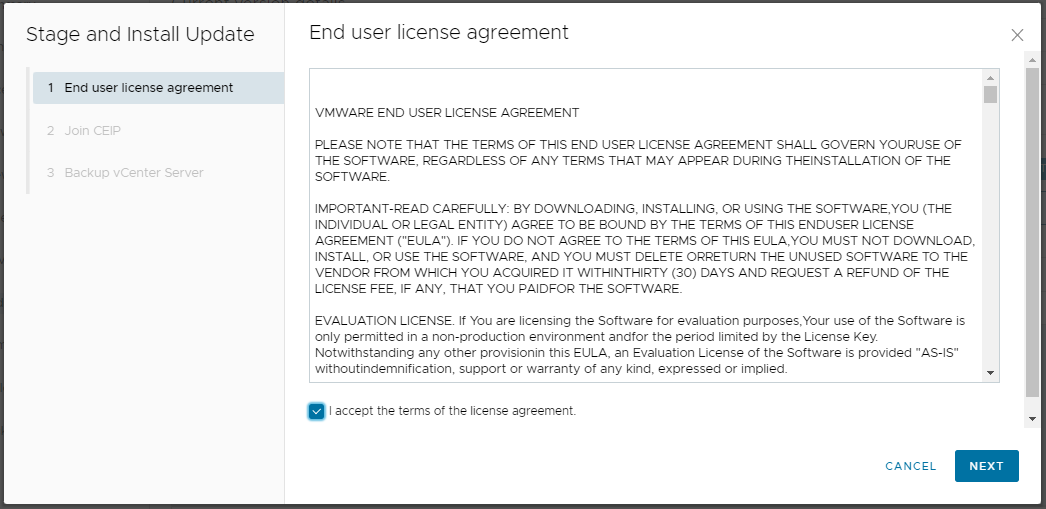

Ставим галку о принятии лицензионного соглашения. NEXT.

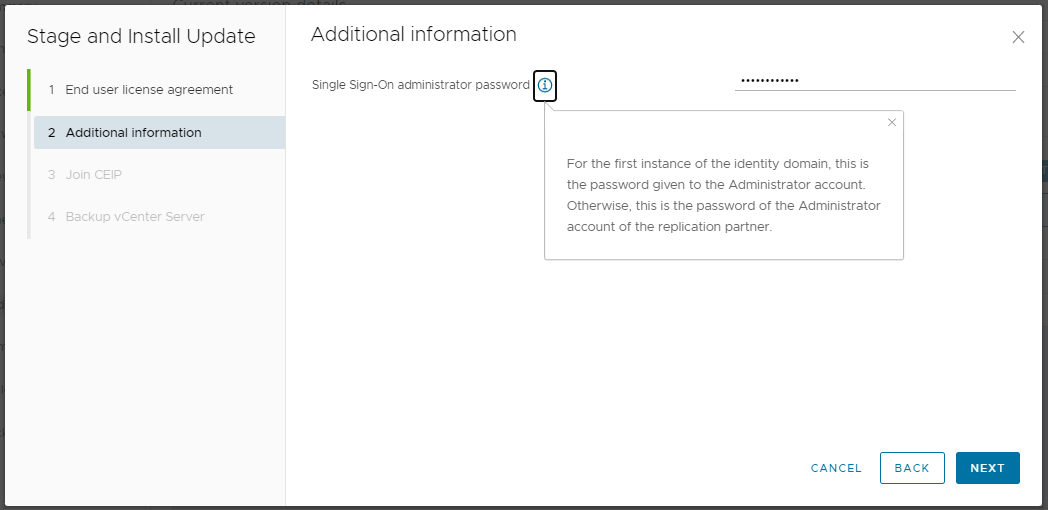

Указываем пароль администратора. NEXT.

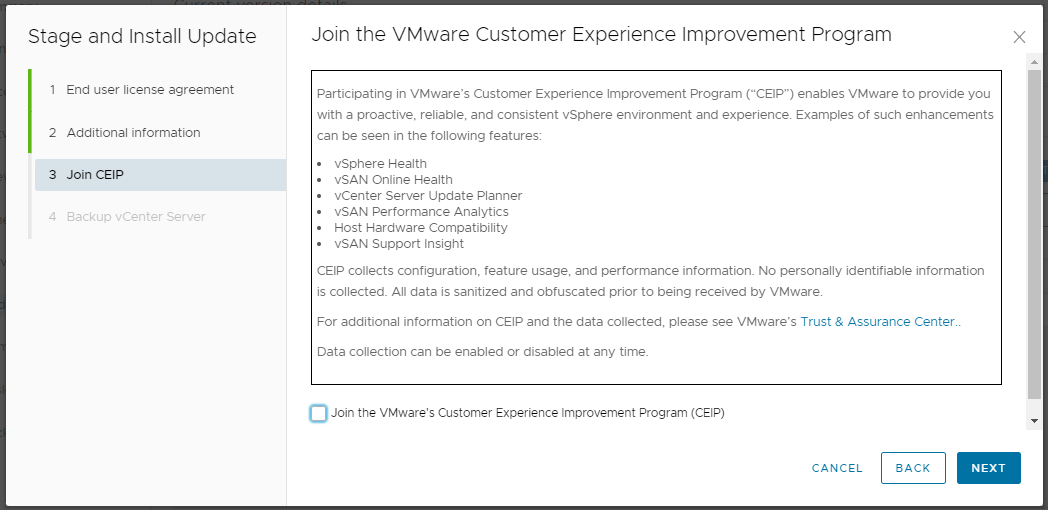

Снимаю галку, NEXT.

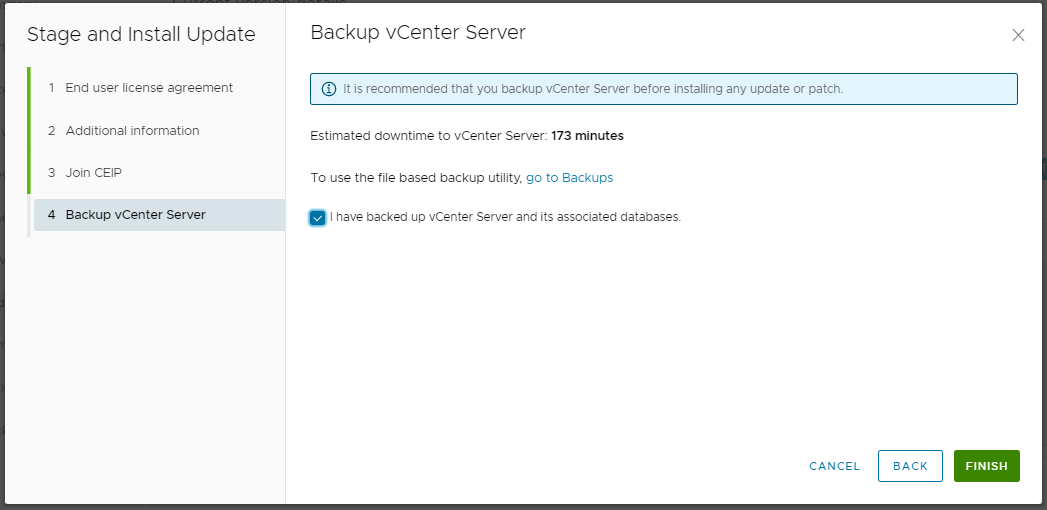

Здесь нужно установить галку, что вы не забыли сделать резервную копию vCenter. Ожидаемый простой — 173 минуты. FINISH.

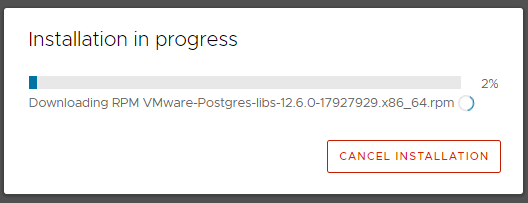

Начинается процесс установки.

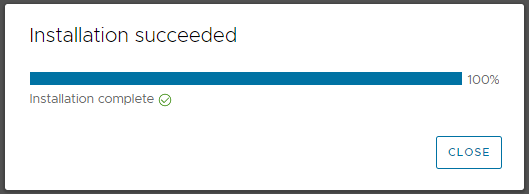

Установка завершена. Сервер перезагружается.