Не секрет, что для установки ESXi на сервера многие производители предлагают кастомизированные инсталляционные образы. Зачем использовать такие образы? Да из-за драйверов, в основном. Кастомизированные образы уже содержат набор драйверов для RAID контроллеров и сетевых карт.

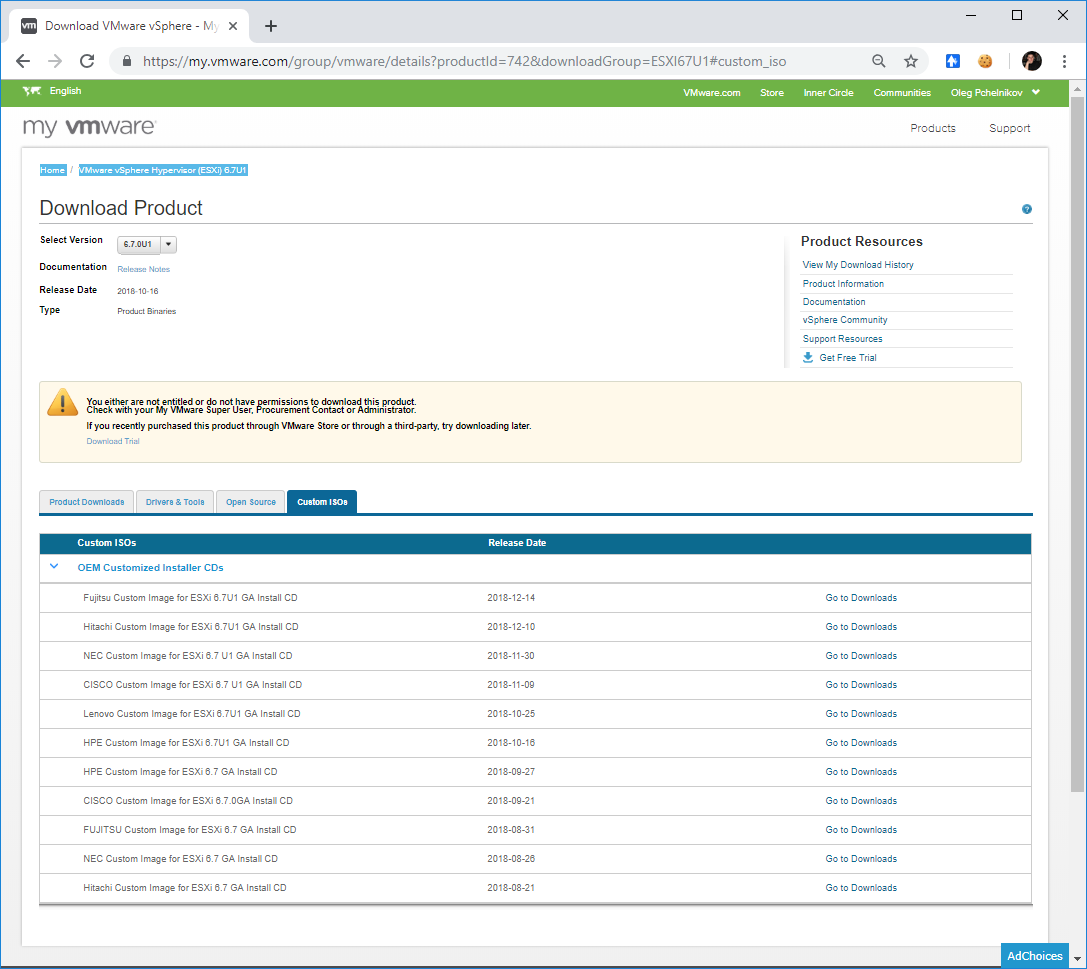

Где качнуть такой образ для ESXi 6.7.0U1? Можно прямо на сайте VMware. Потребуется учётка:

https://my.vmware.com/group/vmware/details?productId=742&downloadGroup=ESXI67U1#custom_iso

Мне сейчас нужен образ для сервера HPE Proliant DL360 Gen10. Для HP можно также подсмотреть ссылки здесь:

https://www.hpe.com/us/en/servers/hpe-esxi.html

Чтобы определить, нужен ли для сервера образ HPE Customized, нужно обратиться к таблице поддержки серверов.

Для установки ESXi 6.7 U1 на сервер HPE Proliant DL360 Gen10 такой образ нужен.

Вот ссылка на образ HPE Custom Image for VMware ESXi 6.7U1 Install CD:

https://my.vmware.com/group/vmware/details?downloadGroup=OEM-ESXI67U1-HPE&productId=742

- Name: VMware-ESXi-6.7.0-Update1-10302608-HPE-Gen9plus-670.U1.10.3.5.12-Oct2018.iso

- Release Date: 2018-10-16

- Build Number: 10302608

- File size: 356.75 MB

- File type: iso

- Contain:

- bnxtnet--212.0.119.0-1OEM.670.0.0.8169922--BCM--VMwareCertified--2018-10-08

- bnxtroce--212.0.114.0-1OEM.670.0.0.8169922--BCM--VMwareCertified--2018-10-08

- elx-esx-libelxima.so--12.0.1108.0-03--ELX--VMwareCertified--2018-10-08

- brcmfcoe--12.0.1115.0-1OEM.670.0.0.7535516--EMU--VMwareCertified--2018-10-08

- elxiscsi--12.0.1108.0-1OEM.670.0.0.7535516--EMU--VMwareCertified--2018-10-08

- elxnet--12.0.1115.0-1OEM.670.0.0.7535516--EMU--VMwareCertified--2018-10-08

- lpfc--11.4.341.0-1OEM.670.0.0.7535516--EMU--VMwareCertified--2018-10-08

- amsd--670.11.3.5-6.7535516--HPE--PartnerSupported--2018-10-08

- bootcfg--6.7.0.02-05.00.4.7535516--HPE--PartnerSupported--2018-10-08

- conrep--6.7.0.03-02.00.1.7535516--HPE--PartnerSupported--2018-10-08

- cru--670.6.7.10.14-1OEM.670.0.0.7535516--HPE--PartnerSupported--2018-10-08

- fc-enablement--670.3.20.12-7535516--HPE--PartnerSupported--2018-10-08

- hponcfg--6.7.0.5.3-0.2.7535516--HPE--PartnerSupported--2018-10-08

- ilo--670.10.1.0.16-1OEM.670.0.0.7535516--HPE--PartnerSupported--2018-10-08

- oem-build--670.U1.10.3.5-7535516--HPE--PartnerSupported--2018-10-08

- smx-provider--670.03.14.00.2-7535516--HPE--VMwareAccepted--2018-10-08

- ssacli--3.30.14.0-6.7.0.7535516--HPE--PartnerSupported--2018-10-08

- testevent--6.7.0.02-00.01.12.7535516--HPE--PartnerSupported--2018-10-08

- scsi-hpdsa--5.5.0.60-1OEM.550.0.0.1331820--Hewlett-Packard--PartnerSupported--2018-10-08

- i40en--1.7.1-1OEM.670.0.0.8169922--INT--VMwareCertified--2018-10-08

- ixgben--1.7.1-1OEM.670.0.0.7535516--INT--VMwareCertified--2018-10-08

- nmst--4.9.0.38-1OEM.650.0.0.4598673--MEL--PartnerSupported--2018-10-08

- smartpqi--1.0.2.1038-1OEM.670.0.0.8169922--MSCC--VMwareCertified--2018-10-08

- nhpsa--2.0.30-1OEM.670.0.0.7535516--Microsemi--VMwareCertified--2018-10-08

- qcnic--1.0.16.0-1OEM.670.0.0.7535516--QLC--VMwareCertified--2018-10-08

- qedentv--3.9.18.0-1OEM.670.0.0.7535516--QLC--VMwareCertified--2018-10-08

- qedrntv--3.9.18.0-1OEM.670.0.0.7535516--QLC--VMwareCertified--2018-10-08

- qfle3--1.0.69.0-1OEM.670.0.0.7535516--QLC--VMwareCertified--2018-10-08

- qfle3f--1.0.52.0-1OEM.670.0.0.7535516--QLC--VMwareCertified--2018-10-08

- qfle3i--1.0.16.0-1OEM.670.0.0.7535516--QLC--VMwareCertified--2018-10-08

- qlnativefc--3.1.8.0-1OEM.670.0.0.7535516--QLogic--VMwareCertified--2018-10-08

- igbn--0.1.0.0-15vmw.670.1.28.10302608--VMW--VMwareCertified--2018-10-08

- nmlx4-core--3.17.9.12-1vmw.670.1.28.10302608--VMW--VMwareCertified--2018-10-08

- nmlx4-en--3.17.9.12-1vmw.670.1.28.10302608--VMW--VMwareCertified--2018-10-08

- nmlx4-rdma--3.17.9.12-1vmw.670.1.28.10302608--VMW--VMwareCertified--2018-10-08

- nmlx5-core--4.17.9.12-1vmw.670.1.28.10302608--VMW--VMwareCertified--2018-10-08

- nmlx5-rdma--4.17.9.12-1vmw.670.1.28.10302608--VMW--VMwareCertified--2018-10-08

- ntg3--4.1.3.2-1vmw.670.1.28.10302608--VMW--VMwareCertified--2018-10-08

- lsu-hp-hpsa-plugin--2.0.0-14vmw.670.0.0.14539518--VMware--VMwareCertified--2018-10-08

- MD5SUM: 8b2f47dd5f9d5e7c4820882f1db9d7a4

- SHA1SUM: dd408832a584b1d8907eddcb54e52c6f9d1ff0b0

- SHA256SUM: 7b03c33b12bcffef5e3485f423db0733b0b76d1ea188321ce508bbd7c257892a