По умолчанию в центре сертификации, сертификаты могут быть привязаны к одному FQDN. Это не всегда удобно, иногда требуется создать один сертификат для нескольких доменных имён. Для создания сертификатов с альтернативными доменными именами нужно в центре сертификации включить функцию SAN.

SAN (Subject Alternative Name) — расширение спецификации X.509 (формат X.509 определён в RFC 5280, обновлён в RFC 6818) позволяет добавлять в сертификат безопасности дополнительные значения, используя поле subjectAltName. Можно добавлять:

- otherName — Пары type=, value=, включая имена Kerberos (RFC 4556): oid = 1.3.6.1.5.2.2, kerberos-principal (IA5String), или SRVName (RFC 4985): oid = 1.3.6.1.5.5.7.8.7, srv-name (IA5String)

- rfc822Name— email me@example.com

- dNSName — DNS-имя host1.example.com

- x400Address — Почтовый адрес X.400,если Вы в курсе, что это

- directoryName — Альтернативный DN

- ediPartyName — Материалы EDI

- uniformResourceIdentifier — URI ldap://ldap.example.com

- iPAddress — IP V4/V6 192.168.0.1

- registeredID — OID

По RFC имена не чувствительны к регистру. Разрешается присутствие нескольких записей, использование subjectAltName решает проблему нескольких имён DNS у одного сервера, плюс IP.

В этом нам поможет утилита certutil.

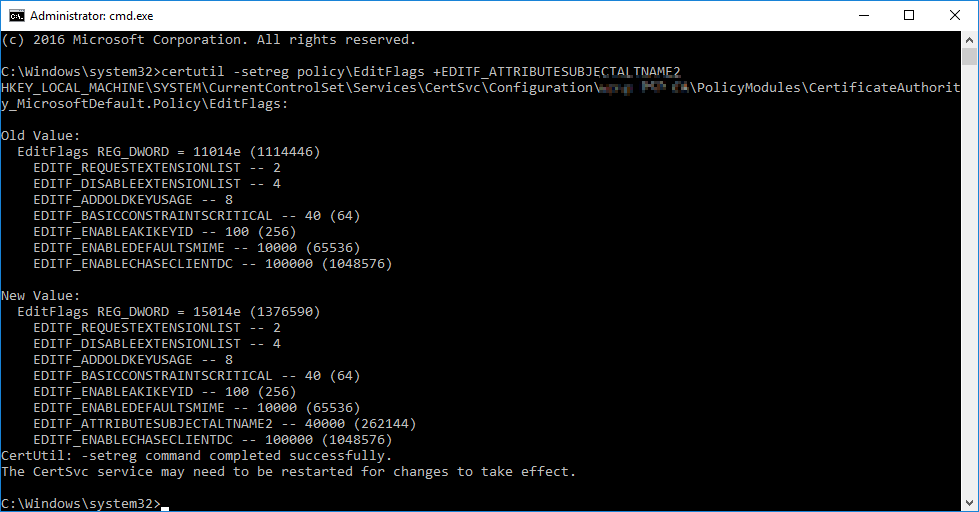

Запускаем в центре сертификации командную строку под администратором. Выполняем команду:

certutil -setreg policy\EditFlags +EDITF_ATTRIBUTESUBJECTALTNAME2

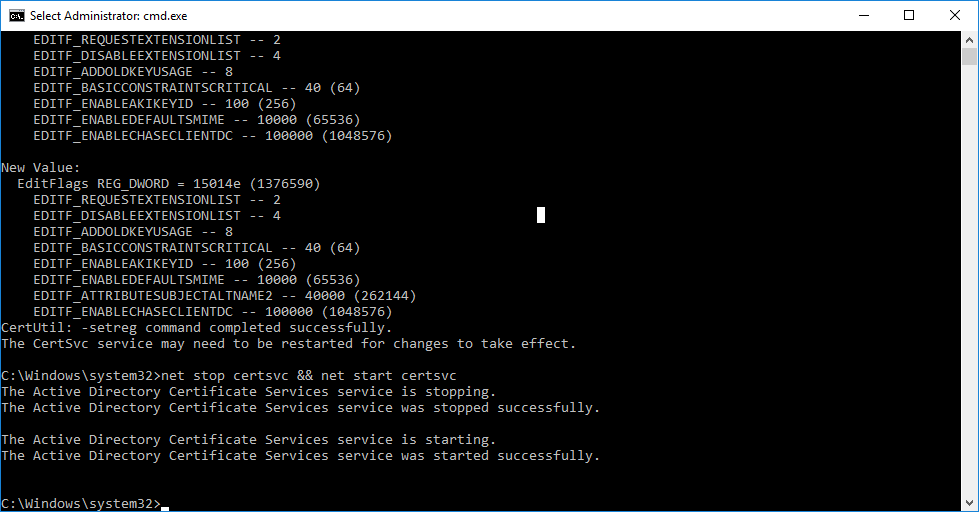

После выполнения команды нужно перезапустить службу Certification Authority. Делаем это сразу из командной строки:

net stop certsvc && net start certsvc

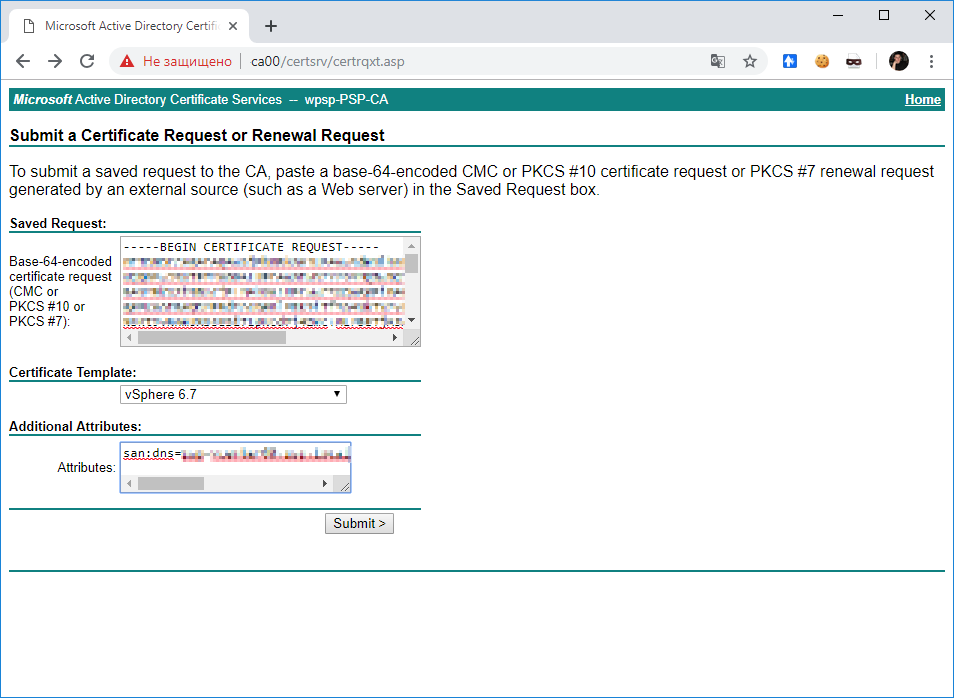

Для добавления IP и альтернативного доменного имени при генерации сертификата указываем дополнительные атрибуты.

Синтаксис такой:

san:ipaddress=10.11.12.13&dns=vcenter.domain1.local&dns=vcenter.domain2.local&dns=vcenter&dns=vcenter-machine