Рано или поздно администратору домена приходится столкнуться с задачей настройки политики аудита в Active Directory. Возникают некоторые вопросы, на которые очень хотелось бы найти ответы. Кто удалил группу в AD? Кто сменил пароль пользователя? Кто разблокировал заблокированного пользователя? А кто это сделал?

Особенно остро проблема проявляется если вы единственный администратор домена. Хе-хе.

В Windows существуют встроенные средства аудита изменений объектов Active Directory, которыми можно управлять с помощью групповых политик.

Конфигурация расширенных политик аудита Windows

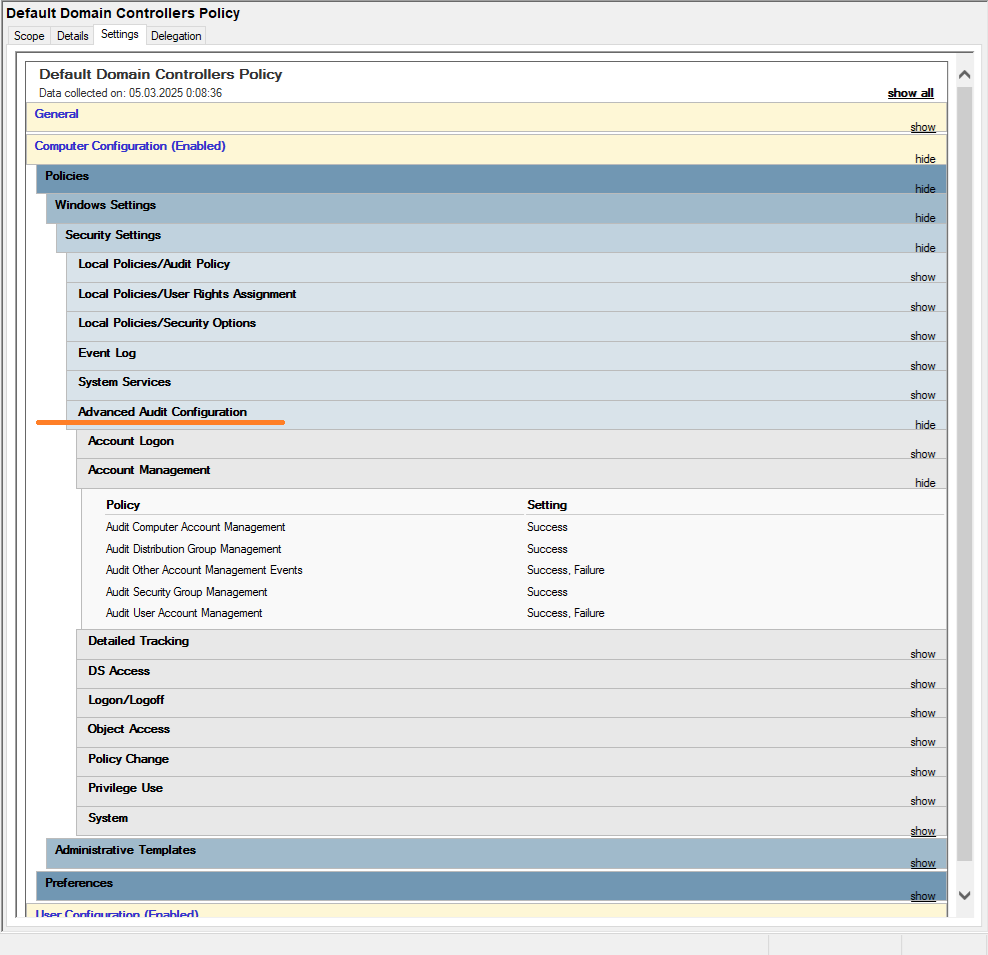

В GPO расширенные политики аудита Windows можно поискать в Computer Configuration → Windows Settings → Security Settings → Advanced Audit Policy Configuration → System Audit Policies - Local Group Policy Object. Внутри 10 категорий:

- Account Logon. Настройка параметров политики в этой категории может помочь вам задокументировать попытки домена проверить подлинность данных учетной записи на контроллере домена или в локальном диспетчере учетных записей безопасности (SAM).

- Account Management. Параметры политики аудита безопасности в этой категории можно использовать для отслеживания изменений учетных записей и групп пользователей и компьютеров.

- Detailed Tracking. Подробные параметры политики безопасности отслеживания и события аудита могут использоваться для мониторинга действий отдельных приложений, чтобы понять, как используется компьютер и действия пользователей на этом компьютере.

- DS Access. Параметры политики аудита безопасности DS Access предоставляют подробный журнал аудита попыток доступа к объектам и их изменения в доменных службах Active Directory (AD DS). Эти события аудита регистрируются только на контроллерах домена.

- Logon/Logoff. Параметры политики безопасности входа/выхода из системы и события аудита позволяют отслеживать попытки входа в систему на компьютере в интерактивном режиме или по сети. Эти события особенно полезны для отслеживания активности пользователей и выявления потенциальных атак на сетевые ресурсы.

- Object Access. Параметры политики доступа к объектам и события аудита позволяют отслеживать попытки доступа к определенным объектам или типам объектов в сети или на компьютере. Для аудита попыток доступа к файлу, каталогу, разделу реестра или любому другому объекту необходимо включить соответствующую подкатегорию аудита доступа к объектам для событий успеха и/или сбоя. Например, подкатегория «Файловая система» должна быть включена для аудита файловых операций, а подкатегория «Реестр» должна быть включена для аудита доступа к реестру. Еще сложнее доказать внешнему аудитору факт действия этих аудиторских политик. Не существует простого способа проверить, установлены ли правильные SACL для всех наследуемых объектов.

- Policy Change. События аудита изменения политики позволяют отслеживать изменения важных политик безопасности в локальной системе или сети. Поскольку политики обычно устанавливаются администраторами для обеспечения безопасности сетевых ресурсов, любые изменения или попытки изменить эти политики могут быть важным аспектом управления безопасностью сети.

- Privilege Use. Привилегии в сети предоставляются пользователям или компьютерам для выполнения определенных задач. Использование привилегий: параметры политики безопасности и события аудита позволяют отслеживать использование определенных привилегий в одной или нескольких системах.

- System. Параметры политики безопасности системы и события аудита позволяют отслеживать изменения на уровне системы на компьютере, которые не включены в другие категории и могут повлиять на безопасность.

- Global Object AccessAuditing. Параметры политики глобального аудита доступа к объектам позволяют администраторам определять списки управления доступом к компьютерной системе (SACL) для каждого типа объектов для файловой системы или реестра. Затем указанный SACL автоматически применяется к каждому объекту этого типа. Аудиторы смогут доказать, что каждый ресурс в системе защищен политикой аудита, просто просмотрев содержимое настроек политики глобального аудита доступа к объектам. Например, параметр политики "Отслеживать все изменения, внесенные администраторами группы" показывает, что эта политика действует. SACL ресурсов также полезны для сценариев диагностики. Например, настройка параметра глобальной политики аудита доступа к объектам для ведения журнала всех действий для конкретного пользователя и включение политики аудита доступа к объектам для ресурса (файловой системы, реестра) для отслеживания событий отказа в доступе может помочь администраторам быстро определить, какой объект в системе запрещает пользователю доступ.

В Windows 2019 я насчитал 61 настройку для аудита событий в этих категориях.

Используйте только необходимые настройки аудита .

Настройка GPO

В GPO, например, в Default Domain Controllers Policy настраиваем Computer Configuration → Windows Settings → Security Settings → Advanced Audit Policy Configuration. Активируем необходимые политики аудита, задав отслеживание успешных изменений (Success). При необходимости и неуспешных изменений (Failure).

Ждём 90 минут или применяем политику командой:

gpupdate /forceПосле применения данной политики новые события будет фиксироваться на контроллерах домена в журнале Security.

ID событий изменений в группах AD:

- 4727 : A security-enabled global group was created.

- 4728 : A member was added to a security-enabled global group.

- 4729 : A member was removed from a security-enabled global group.

- 4730 : A security-enabled global group was deleted.

- 4731 : A security-enabled local group was created.

- 4732 : A member was added to a security-enabled local group.

- 4733 : A member was removed from a security-enabled local group.

- 4734 : A security-enabled local group was deleted.

- 4735 : A security-enabled local group was changed.

- 4737 : A security-enabled global group was changed.

- 4754 : A security-enabled universal group was created.

- 4755 : A security-enabled universal group was changed.

- 4756 : A member was added to a security-enabled universal group.

- 4757 : A member was removed from a security-enabled universal group.

- 4758 : A security-enabled universal group was deleted.

- 4764 : A group’s type was changed.

ID событий изменений в учетных записей пользователей AD:

- 4722 : A user account was enabled.

- 4723 : An attempt was made to change an account’s password.

- 4724 : An attempt was made to reset an account’s password.

- 4725 : A user account was disabled.

- 4726 : A user account was deleted.

- 4738 : A user account was changed.

- 4740 : A user account was locked out.

- 4765 : SID History was added to an account.

- 4766 : An attempt to add SID History to an account failed.

- 4767 : A user account was unlocked.

- 4780 : The ACL was set on accounts which are members of administrators groups.

- 4781 : The name of an account was changed:

- 4794 : An attempt was made to set the Directory Services Restore Mode.

- 5376 : Credential Manager credentials were backed up.

- 5377 : Credential Manager credentials were restored from a backup.

Для отслеживания событий рекомендуется использовать сторонние системы анализа аудита, потому как необходимо группировать эти события на всех контроллерах домена. Вручную это может быть сложно.