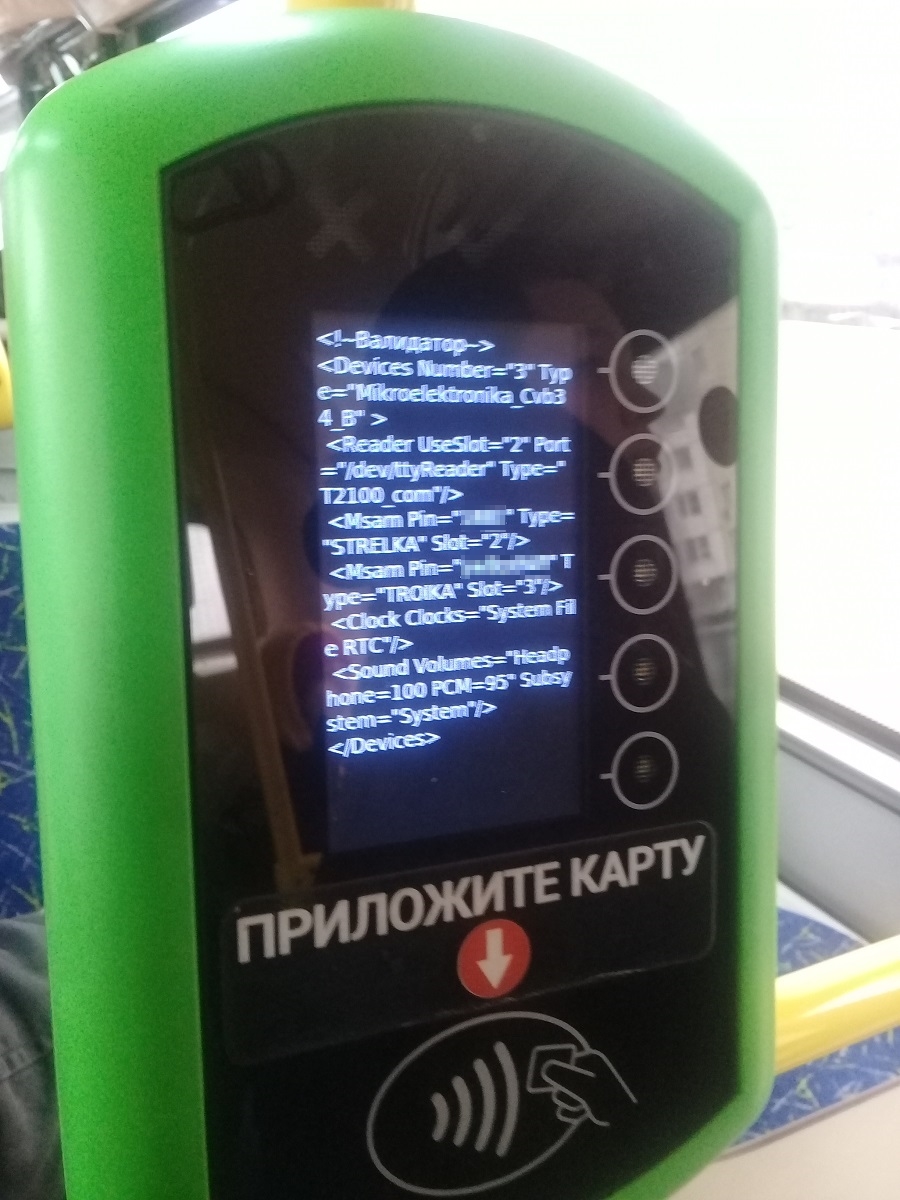

Еду в автобусе утром, не проснулся ещё, автоматически подношу карту тройку к валидатору, а он молчит. Поднимаю взгляд, а там баг:

Во прикол, ошибка на экране, почти BSOD. Фоткаю и забываю. Через несколько дней разгребаю фотографии, и начинаю недоумевать.

- STRELKA и четырёхзначный числовой PIN.

- TROIKA и восьмизначный буквенный PIN.

Уж очень эти пины смахивают на PIN-коды карт. Граждане разработчики Microelektronica CVB (Card Validator Basic), ну зачем же такие вещи светить в терминале? Не стал прикладывать банковскую карту...

Не всё ладно с безопасностью наших валидаторов.

Немного истории о безопасности транспортных карт

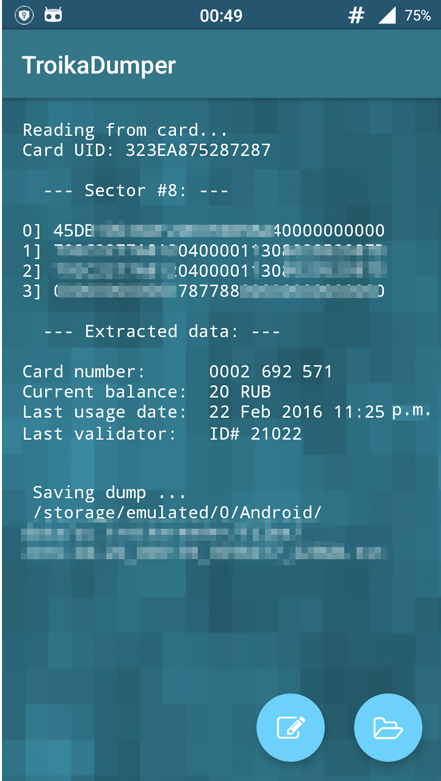

В 2016 году, в результате исследования энтузиастом безопасности карты "Тройка" и приложения "Мой проездной", появилось приложение TroikaDumper, позволяющее сохранять текущее состояние карты и восстанавливать его с помощью телефона с NFC. Сохранил карту, проехал на метро, восстановил карту со старым балансом.

Чтобы избежать блокировки приходилось следовать некоторым правилам. Но всё же прокатиться нахаляву было возможно.

Ошибку, конечно, вскоре исправили, но факт возможности взлома карты "Тройка" был подтверждён на практике.

Ещё немного истории

Я ещё застал вот такие валидаторы:

Советская касса самообслуживания в общественном транспорте. Бросаешь монетку, крутишь ручку, берёшь билет.

С безопасностью там почти никак. Но уже тогда при оплате в автобусах применялись методы социальной инженерии. Совесть, как говорится, лучший контролёр. Прозрачная крышка позволяла показать всем окружающим, бросили ли вы денежку, самые дотошные могли разглядеть, сколько именно бросили.

Вот и в наши дни большую зелёную стрелку и бодрый голос "Оплата произведена!" не просто так придумали.