Разбираем шестую задачку из нашего соревнования CTF. Задание называется porter, 249 баллов за флаг.

В задании предлагается... найти само задание, для начала.

Ссылки

Решение

Тут я затупил. Уже потом сообразил, что подсказка в названии. Речь не про пиво, а про порты. Вероятно, на домене портала с заданием есть ещё какой-то сайт, работающий на другом TCP порту.

TCP port — HTTP протокол по умолчанию работает на 80 порту, HTTPS на 443, FTP на 21. Но никто не мешает работать сайту и на другом порту. URL вида http://www.example.com:8080/path/ указывает, что веб-ресурс обслуживается веб-сервером на порту 8080.

Нам понадобится сканер портов. Я работаю в Windows, буду использовать nmap.

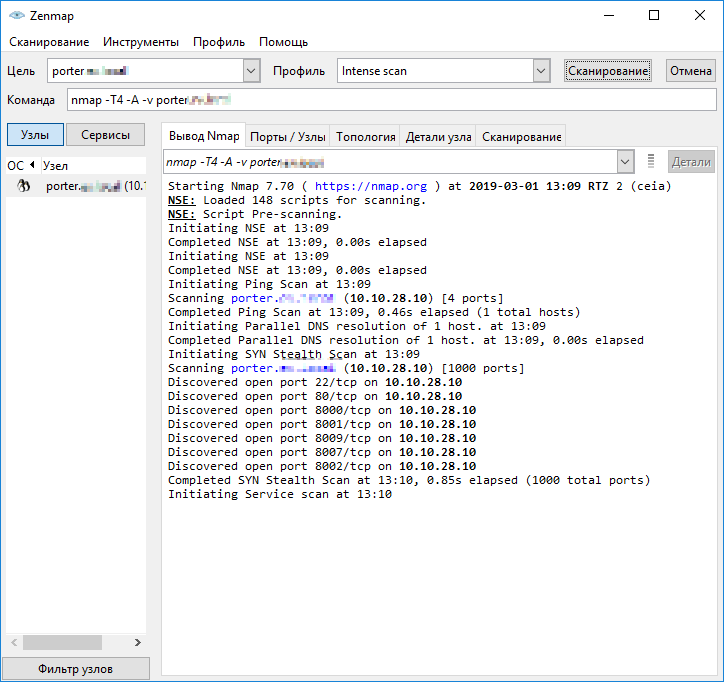

Запускаем сканер.

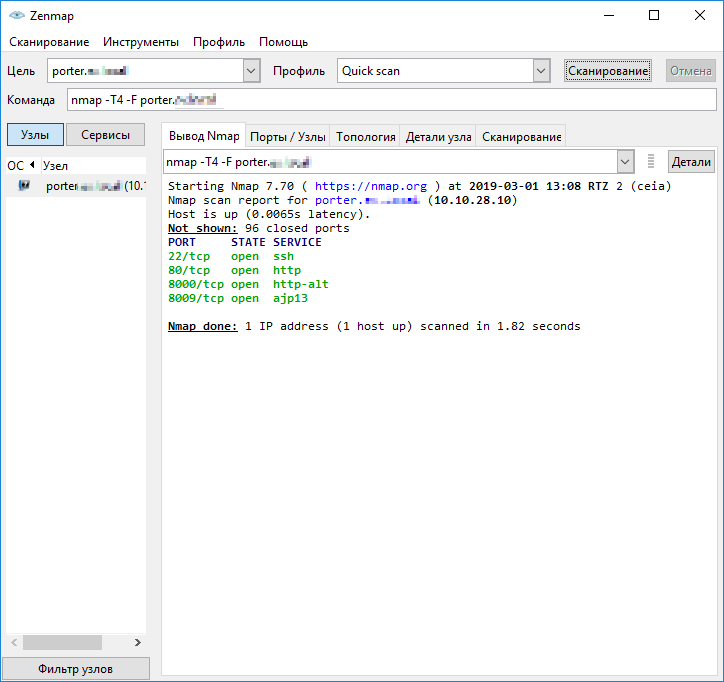

Делаем Quick scan портала с задачками. Кстати, у него поддомен porter работал.

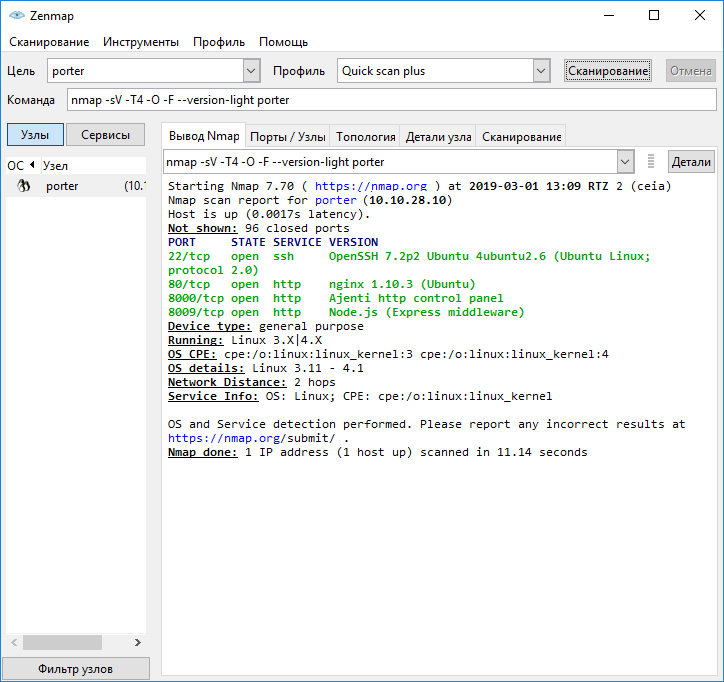

Мало, нашлись 8000 и 8009 порты. Ничего интересного на них. Делаем Quick scan plus портала с задачками.

То же самое. Делаем Intense scan портала с задачками.

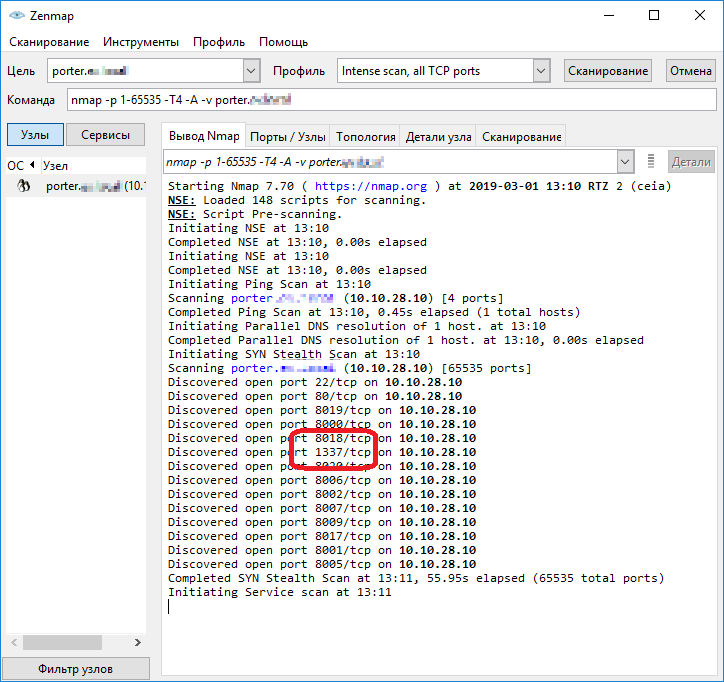

Нашлось ещё несколько портов. Тоже ничего интересного. Делаем Intense scan, all TCP ports портала с задачками.

Сразу бросается в глаза странный порт 1337. Заходим.

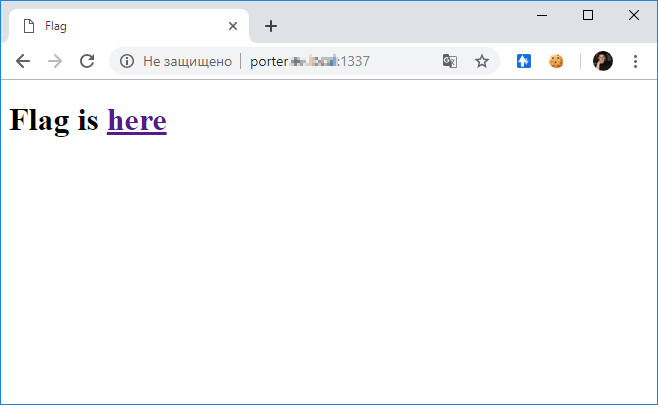

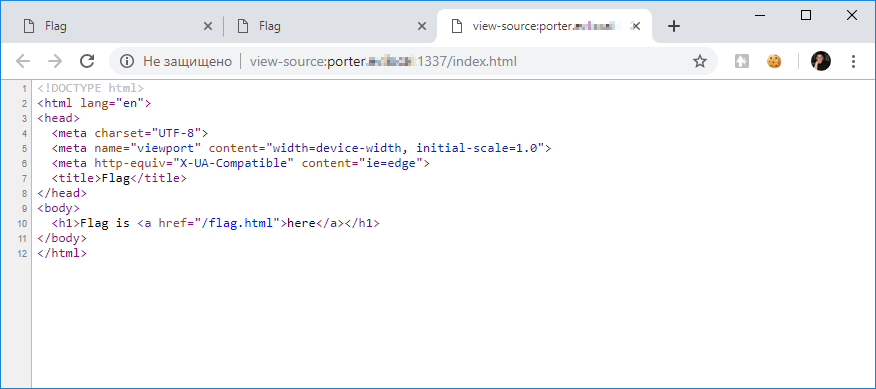

Да, флаг здесь! На радостях проходим по ссылке.

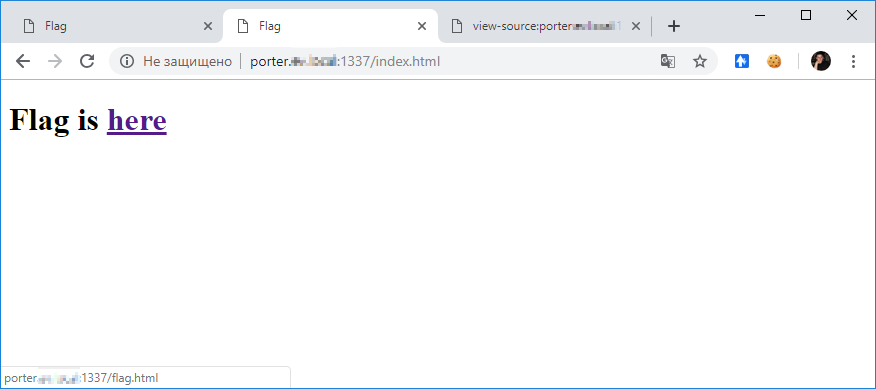

И нас редиректит обратно. Внизу видно, что URL ведёт на страничку flag.html, но нас снова бросает на index.html. Смотрим код страницы index.html.

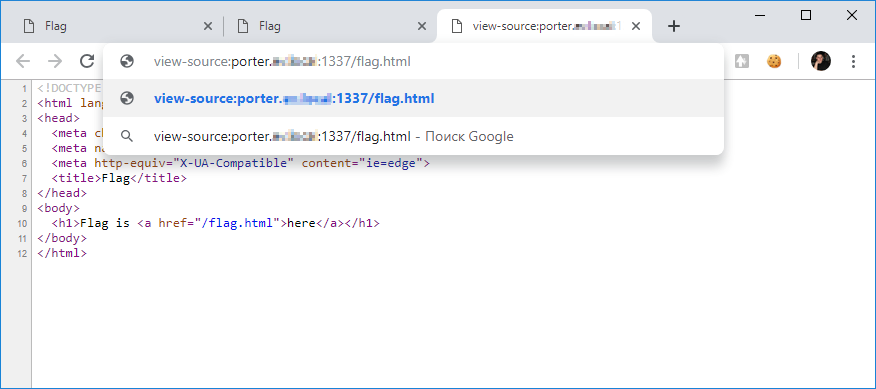

Видим, что ссылка действительно ведёт на flag.html. Попасть на страницу можно несколькими способами. Самый быстрый — просто меняем в режиме просмотра кода страницы в URL index на flag.

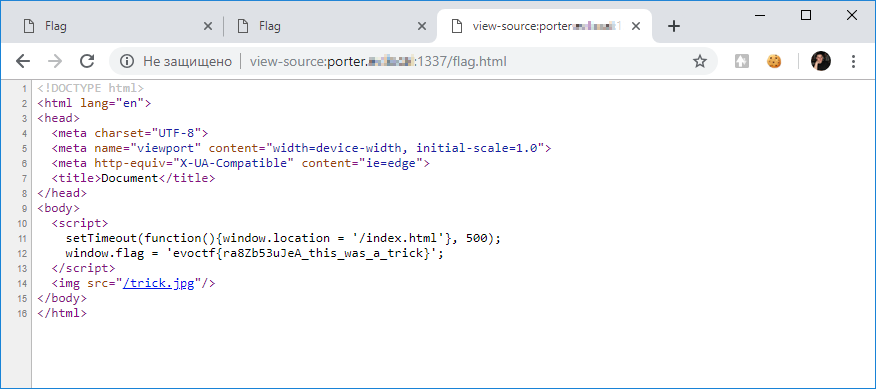

И просматриваем код страницы flag.html.

А вот и флаг!

Безопасность

- Прятать что-то на другом порту не имеет смысла. Найдут. Сканеры открытых портов никто не отменял.

- Редирект не гарантирует, что эту страницу никто не увидит.