Настраиваем доменную аутентификацию на Cisco ESA C190 — Email Security Appliance. Гораздо проще управлять правами пользователей из домена. Сделаем вход в веб интерфейс ESA по доменному логину и паролю.

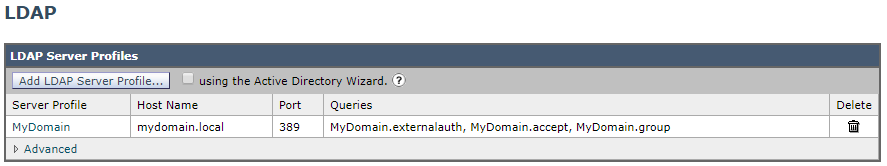

Сначала добавим профиль LDAP сервера. Переходим в System Administration > LDAP:

Нам нужно добавить профиль и добиться появления Query: externalauth, accept, group. Кликаем Add LDAP Server Profile... Заполняем LDAP Server Profile.

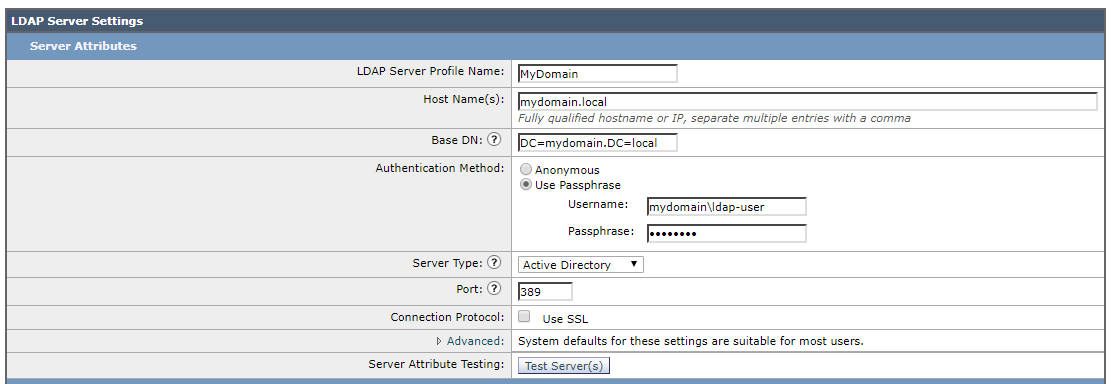

Секция Server Attributes:

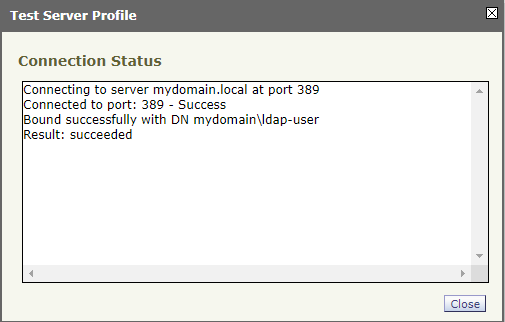

Для доступа к домену нужно создать специального доменного юзера. Обязательно используйте Server Attribute Testing, кликаем Test Server(s):

Если видим Result: succeeded, значит, мы всё указали верно.

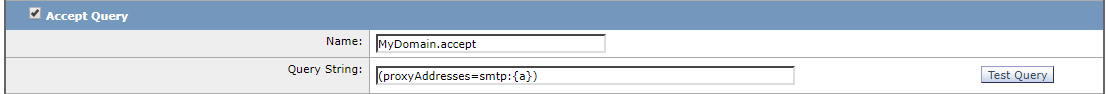

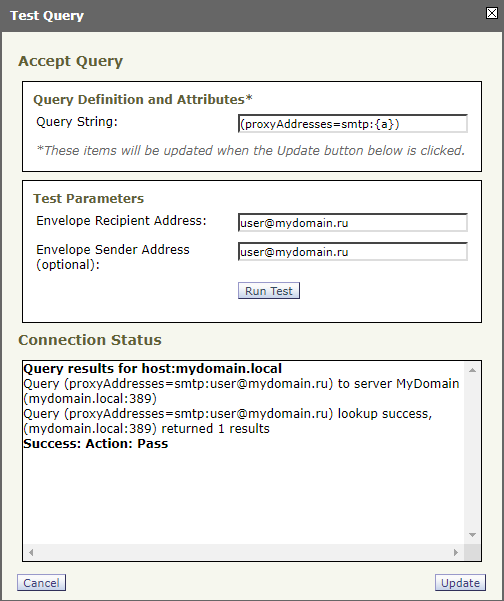

Заполняем секцию Accept Query, ставим галку:

Кликаем Test Query:

Success Action: Pass.

В домене создаём группу, например, esa-admins, добавляем в неё участников. Члены этой группы будут иметь доступ к управлению ESA через web-интерфейс.

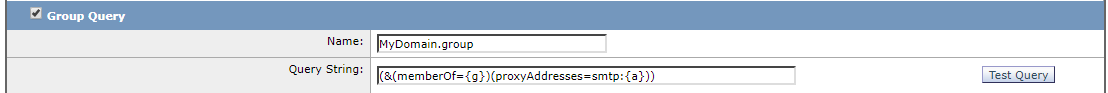

Заполняем секцию Group Query, ставим галку:

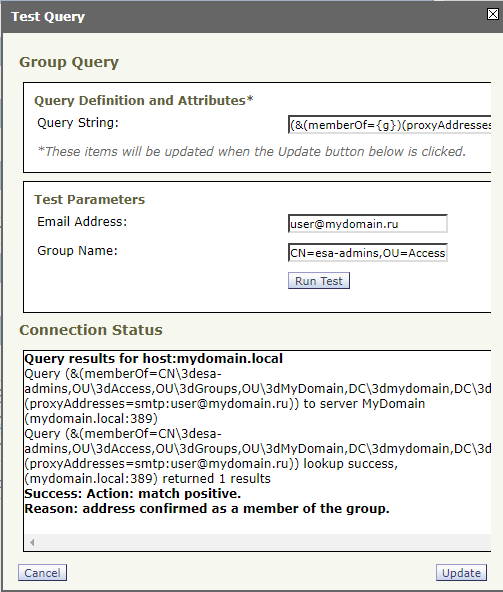

Кликаем Test Query:

Query String указываю для Microsoft Active Directory:

(&(memberOf={g})(proxyAddresses=smtp:{a}))

Для SunONE Directory Server будет:

(&(memberOf={g})(mailLocalAddress={a}))

Group Name для тестирования указываем в формате DN (Distinguished Name):

CN=esa-admins,OU=Access,OU=Groups,OU=MyDomain,DC=mydomain,DC=local

Success: Action: match positive. Работает.

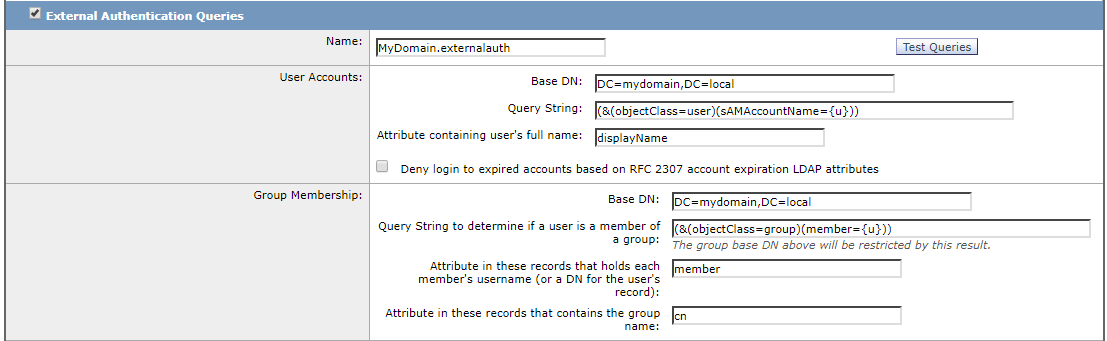

Заполняем секцию External Authentication Queries, ставим галку:

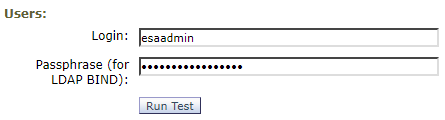

Кликаем Test Queries. Здесь два теста, тестируем логин:

Пример успешной авторизации:

Query results for host:mydomain.local

Query (&(objectClass=user)(sAMAccountName=esaadmin)) to server MyDomain (mydomain.local:389)

Query (&(objectClass=user)(sAMAccountName=esaadmin)) lookup success, (mydomain.local:389) returned 1 results

Bind attempt to server MyDomain (mydomain.local:389)

BIND CN=Админов Админ Админович,OU=Системные администраторы,OU=Команда IT,OU=Users,OU=MyDomain,DC=mydomain,DC=local returned True result

authentication succeeded. query: MyDomain.externalauth

Query (&(objectClass=user)(sAMAccountName=esaadmin)) to server MyDomain (mydomain.local:389)

Query (&(objectClass=user)(sAMAccountName=esaadmin)) lookup success, (mydomain.local:389) returned 1 results

Success: Action: match positive

При неуспешной авторизации вы получите Failure с текстом ошибки:

Failure: Action: match negative.

Reason: Unable to bind with Identity esaadmin.

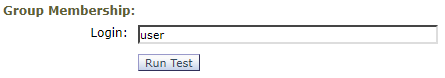

Тестируем членство в группах:

Ответ:

Query results for host:mydomain.local

Query (&(objectClass=user)(sAMAccountName=user)) to server MyDomain (mydomain.local:389)

Query (&(objectClass=user)(sAMAccountName=user)) lookup success, (mydomain.local:389) returned 1 results

Query (&(objectClass=user)(sAMAccountName=user)) to server MyDomain (mydomain.local:389)

Query (&(objectClass=user)(sAMAccountName=user)) lookup success, (mydomain.local:389) returned 1 results

Query (&(objectClass=group)(member=CN\3dЮзер Юзерович Юзеров,OU\3dКоманда сисадминов,OU\3dКоманда сильных сисадминов,OU\3dUsers,OU\3dMyDomain,DC\3dmydomain,DC\3dlocal)) to server MyDomain (mydomain.local:389)

Query (&(objectClass=group)(member=CN\3dЮзер Юзерович Юзеров,OU\3dКоманда сисадминов,OU\3dКоманда сильных сисадминов,OU\3dUsers,OU\3dMyDomain,DC\3dmydomain,DC\3dlocal)) lookup success, (mydomain.local:389) returned 7 results

Member Of: Organization Management, Discovery Management, Server Management, Domain Admins, Schema Admins, Enterprise Admins, esa-admins

Success: Action: match positive

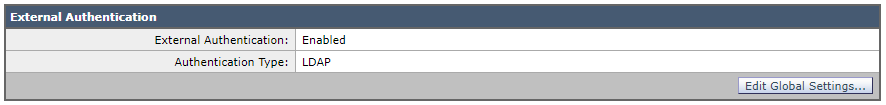

Сохраняем результаты. Переходим в System Administration > Users. Нас интересует раздел External Authentication:

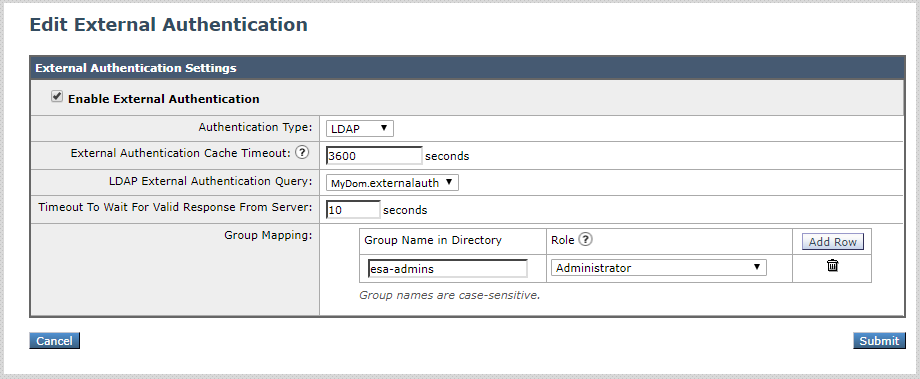

Edit global settings, настраиваем:

Указываем набор групп с соответствующими правами доступа. Submit. Нас попугают предупреждениями, всё сохраняем, коммитим и пробуем войти под доменной учёткой. С другого браузера.

У меня всё заработало.