КриптоПро HSM 2.0 – это мощный программно-аппаратный модуль для криптографической защиты данных, оснащённый:

- датчиками, предотвращающими несанкционированное вскрытие;

- механизмом распределённого хранения ключей по схеме "3 из 5";

- доверенной операционной системой;

- защищёнными средствами аудита и контроля подключений.

Он соответствует требованиям для ключей класса KB2 (согласно Приказу ФСБ РФ № 796 от 27.12.2011 "Об утверждении Требований к средствам электронной подписи и Требований к средствам удостоверяющего центра") и может использоваться, в частности, в качестве платёжного HSM для обеспечения безопасности данных в финансовых системах.

https://base.garant.ru/70139150/

Организация защиты ключей в КриптоПро HSM

Ключи пользователей хранятся в HSM в зашифрованном виде. Их безопасность обеспечивается за счёт иерархии ключей шифрования:

- Мастер-ключи защищают пользовательские ключи.

- Сами мастер-ключи зашифрованы с помощью ключа активации HSM, доступ к которому контролируется по схеме разделения секрета "3 из 5".

Условия использования ключей

- Доступ к ключам возможен только после аутентификации и активации HSM администраторами безопасности.

- Все операции выполняются с полным комплексом защитных мер, соответствующих классу безопасности KB2, что исключает возможность несанкционированного доступа.

Поддерживаемые интерфейсы

КриптоПро HSM предоставляет стандартные криптографические API для интеграции:

- CryptoAPI

- PKCS#11

- JCA (Java Cryptography Architecture)

Доступ к ним открывается только после успешной аутентификации пользователя с помощью ключей доступа.

Сферы применения

Решение позволяет безболезненно перевести криптографические операции на защищённые долговременные ключи в HSM, что особенно важно для:

- Удостоверяющих центров (УЦ)

- OCSP-серверов

- Служб штампов времени (TSP)

- Серверов облачной электронной подписи

- Других доверенных подсистем и приложений, использующих КриптоПро CSP/JCP

Таким образом, HSM обеспечивает максимальный уровень защиты ключевой информации на всех этапах её хранения и использования.

КриптоПро HSM обеспечивает выполнение следующих операций:

- Формирование и проверка электронной подписи по ГОСТ Р 34.10-2001 и ГОСТ Р 34.10-2012, ECDSA и RSA

- Вычисление значений хэш-функции по ГОСТ Р 34.11-94 и ГОСТ Р 34.11-2012, SHA-1, SHA-2

- Шифрование и расшифрование данных по ГОСТ Р 34.12-2015 (Кузнечик и Магма), ГОСТ 28147-89, AES, DES, 3DES, RC2, RC4

- Имитозащита данных

- Операции на эллиптических кривых, включая работу на сверхскоростных скрученных эллиптических кривых Эдвардса в соответствии с Рекомендациями по стандартизации ТК 26 Р 50.1.114–2016

В КриптоПро HSM 2.0 наряду с российскими реализованы зарубежные криптографические алгоритмы. Поддерживаются отказоустойчивые конфигурации и горизонтальное масштабирование при множественной подписи.

Производительность

- Формирование электронной подписи: 50 000 операций в секунду

- Хранение секретных ключей

- 500 000 ключей (по умолчанию)

- 20 000 000 ключей (с расширением)

Безопасное хранилище ключей электронной подписи

КриптоПро HSM представляет собой специализированное защищенное устройство, основная задача которого - безопасное хранение и использование закрытых ключей электронной подписи как для удостоверяющих центров, так и для конечных пользователей.

Универсальная интеграция

Система совместима с любыми решениями, использующими:

- Microsoft Cryptographic API (CryptoAPI)

- Java Cryptography Architecture (JCA)

Это позволяет легко перенести криптографические операции с обычных носителей в защищенную среду HSM.

Основные сферы применения

- Удостоверяющие центры (КриптоПро УЦ)

- Автоматизированные системы создания ЭП

- Сервисы проверки статусов сертификатов (КриптоПро OCSP Server)

- Службы временных меток (КриптоПро TSP Server)

- Платформы облачной подписи (КриптоПро DSS)

Соответствие требованиям банковского сектора

Благодаря сертификации по классу защиты KB2, устройство полностью соответствует требованиям:

- Подпись биометрических данных для Единой Биометрической Системы (ЕБС)

- Безопасная аутентификация и авторизация пользователей через ЕБС

- Защита критически важных операций в финансовых организациях

КриптоПро HSM обеспечивает максимальный уровень безопасности при работе с цифровыми ключами, удовлетворяя самым строгим отраслевым стандартам и нормативным требованиям.

Подпись кода

КриптоПро HSM обеспечивает безопасное хранение закрытых ключей и криптографические операции для подписи программного кода. Устройство совместимо с EV-сертификатами ведущих поставщиков (например, DigiCert) и может использоваться в качестве защищённого хранилища ключей для подписи.

Поддерживаемые технологии подписи:

- Microsoft Authenticode (подпись Windows-приложений и драйверов)

- Java Code Signing (подпись Java-приложений и апплетов)

Доступные криптографические интерфейсы:

- Microsoft CryptoAPI (стандартный API для Windows-приложений)

- Microsoft CNG (Cryptography API: Next Generation)

- PKCS#11 (кроссплатформенный стандарт для работы с HSM)

- JCA (Java Cryptography Architecture) (интеграция с Java-приложениями)

Таким образом, КриптоПро HSM позволяет безопасно подписывать код в соответствии с требованиями современных платформ, обеспечивая защиту ключей от компрометации.

SSL/TLS сервер

КриптоПро HSM может использоваться как защищенное хранилище секретных ключей SSL/TLS сервера для секретных ключей ГОСТ и RSA/ECDSA:

- КриптоПро NGate

- Microsft IIS

- Apache HTTP Server

- nginx

- Apache Tomcat

Комплектация

В состав поставки входит клиентское ПО, которое поставляется на CD-ROM совместно с ПАКМ "КриптоПро HSM".

Характеристики

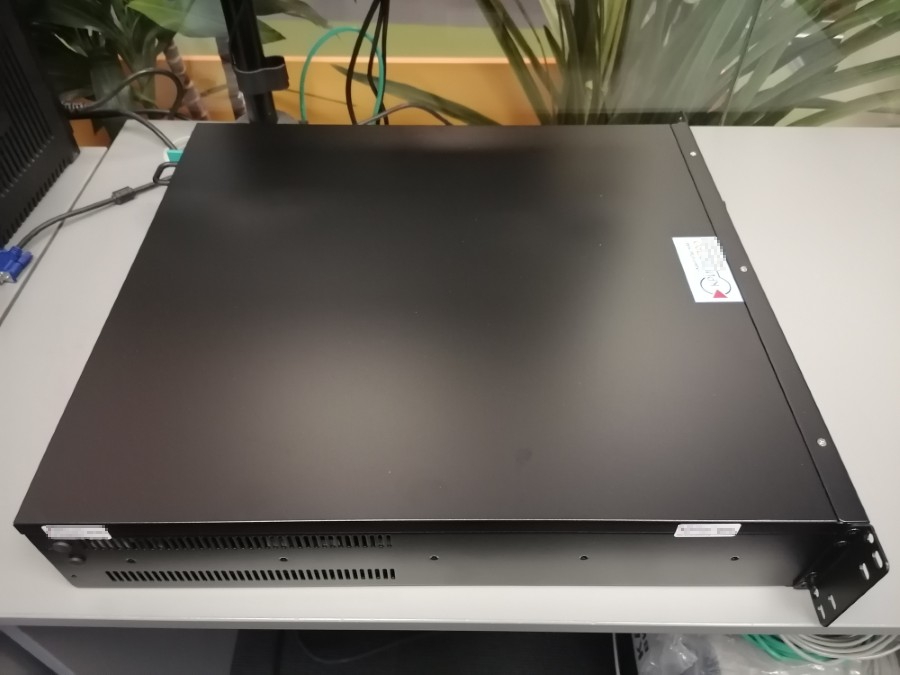

- Корпус: Серверный промышленный корпус для монтажа в стойку 19” высота 2U, глубиной 485 мм, с двумя вентиляторами охлаждения, смонтированными внутри

- Напряжение: 220 В

- Число электрических входов: 2

- Блок питания: 500 Вт двойной с горячей заменой

- Разъемы электропитания: C14 (2 шт.)

- Энергопотребление: До 300 Вт

- Процессоры: INTEL XEON E5-2620V3 2.4 GHz (2 шт.)

- Сетевая карта: Allied Telesis, Gigabit Ethernet Fiber Adapter, 1000-Base-SX двойной (1 шт.)

- Высота: 9 см (2U)

- Ширина: 43 см (19”)

- Глубина: 52 см

- Вес нетто: 12,5 кг

- Вес с упаковкой: 17 кг

- Размер упаковки: 64 х 57 х 21 см

Комплектация ПАКМ Крипто-Про HSM версия 2.0, вариант исполнения 1

- Системный блок ПАКМ (с крепежом в стойку): 1 шт.

- Ключ электронного замка (iButton): 1 шт.

- Ключевой носитель (смарт-карта Магистра): 16 шт.

- Кабель электропитания: 2 шт.

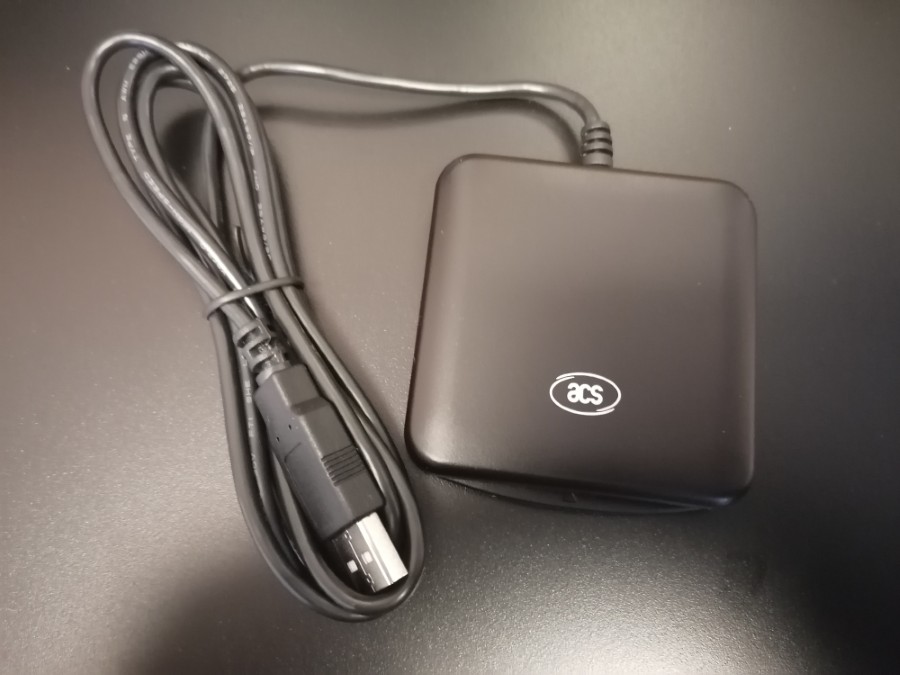

- Считыватель смарт-карт (внешний): 1 шт.

- Сетевой адаптер с оптическим интерфейсом (внешний): 1 шт.

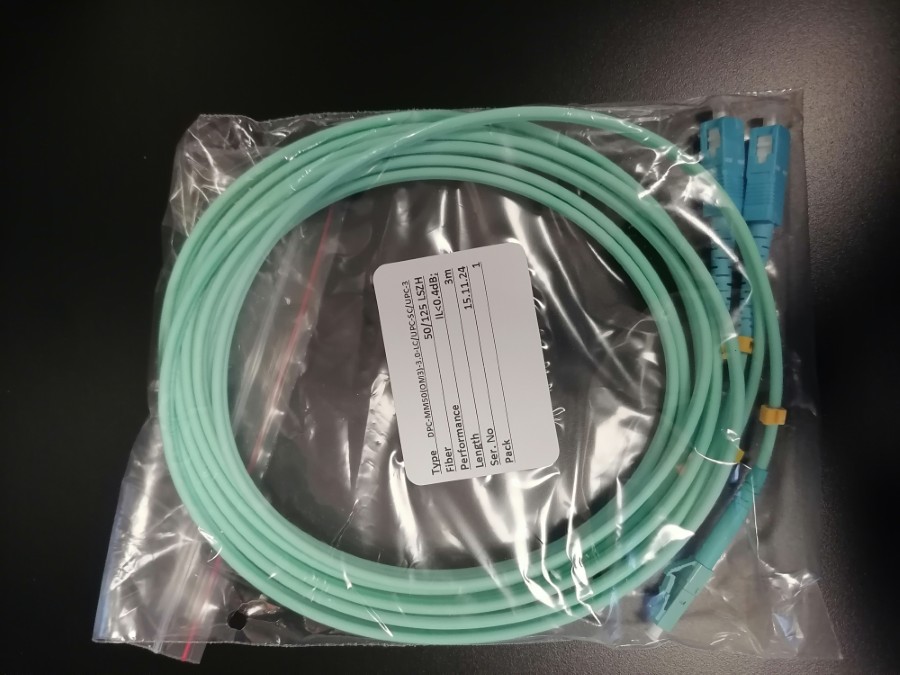

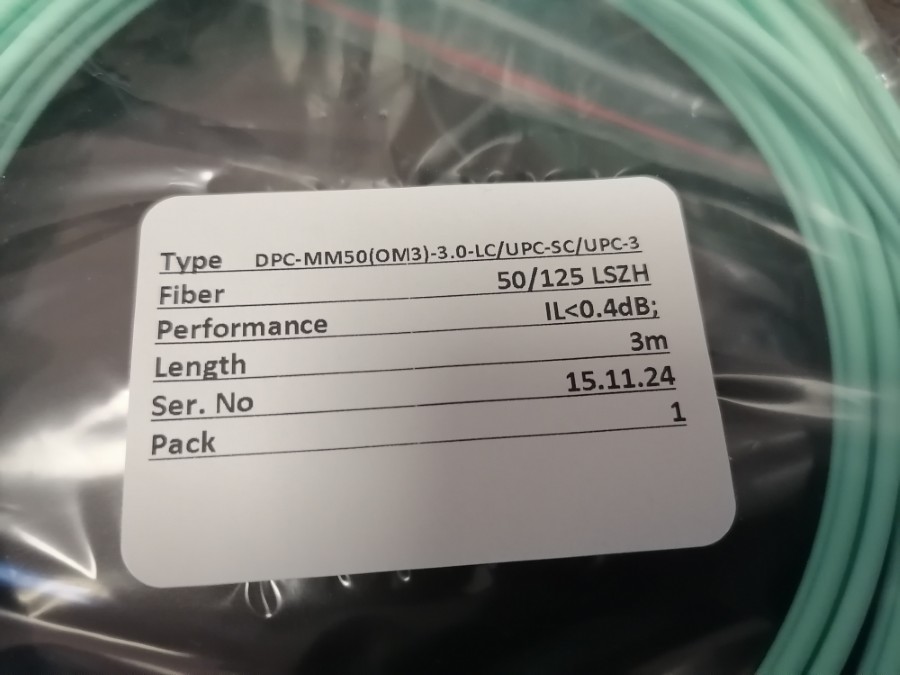

- Соединительный оптический патч-корд: 1 шт.

- Диск CD-ROM с клиентским ПО и документацией: 2 шт.

- Формуляр: 2 шт.

- Копия сертификата соответствия: 1 комплект

Ссылки

Внешний вид

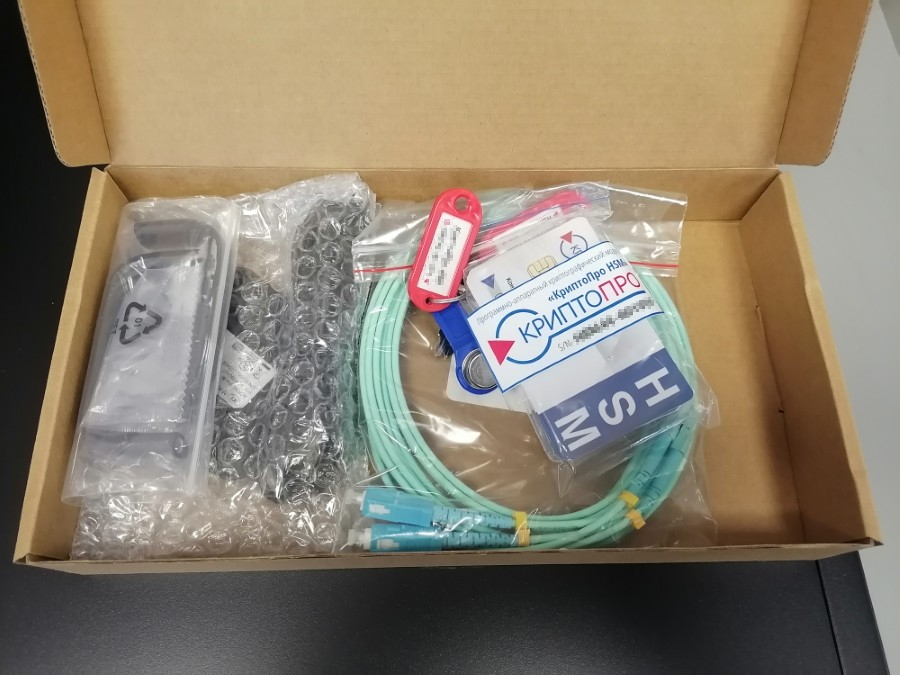

Пришла коробка. Тяжёлая.

Распакуем.

Сверху формуляры. Слева интересная коробка.

А внутри... медиаконвертер tp-link Omada MC200CM.

MC200CM – это медиаконвертер, предназначенный для преобразования среды передачи данных с 1000BASE-SX (оптика) на 1000Base-T (медь) и наоборот. Разработанный в соответствии со стандартами IEEE802.3ab (1000Base-T) и IEEE802.3z (1000Base-SX), MC200CM предназначен для работы с многомодовым оптоволоконным кабелем, использующим разъём SC-типа.

Полезная штука.

Диск.

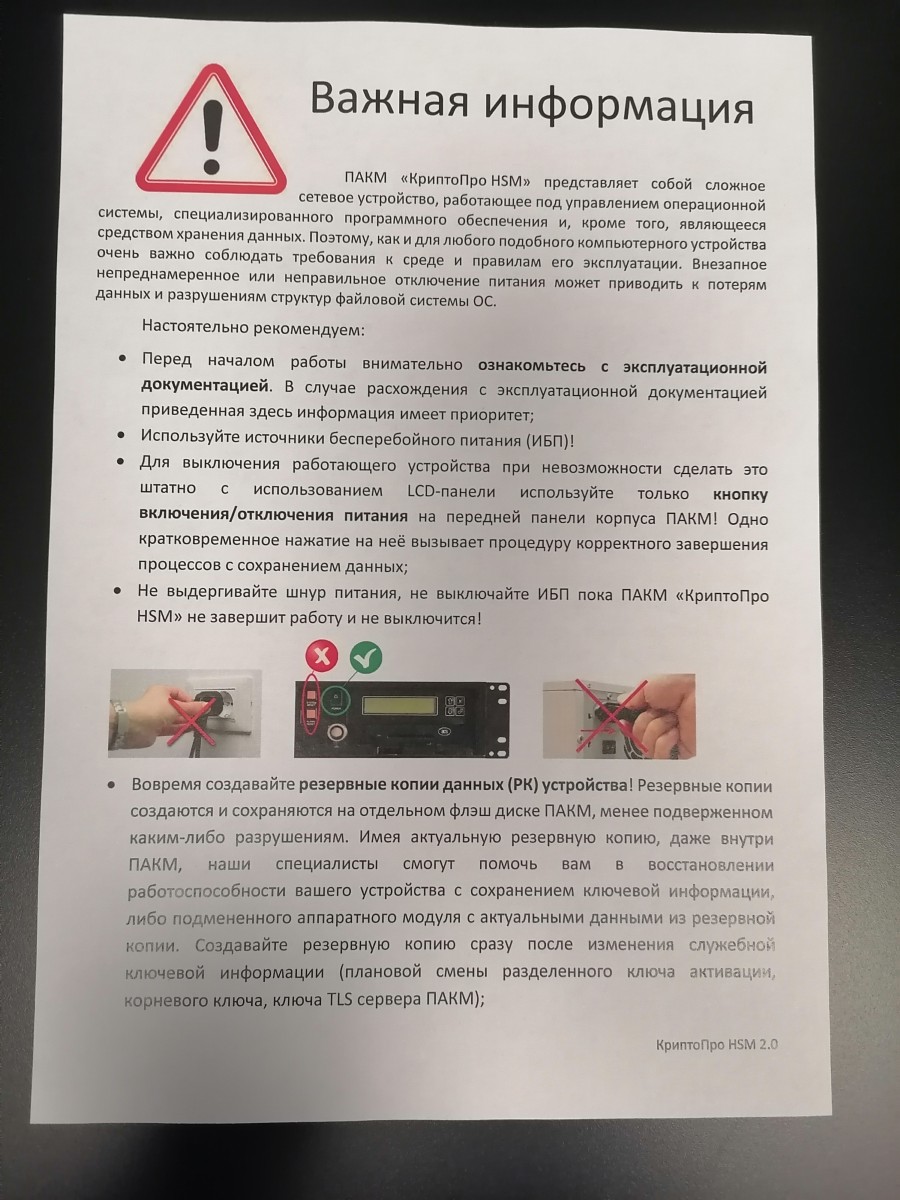

Интро.

Вид спереди. И нас радует наклеечка Advantech, подсказывающая, что за начинка внутри устройства. С этой маркой уже приходилось встречаться.

Вид сбоку.

Вид сверху.

Откроем крышку. Получим доступ к передней панели с кнопками, экраном, кард-ридером.

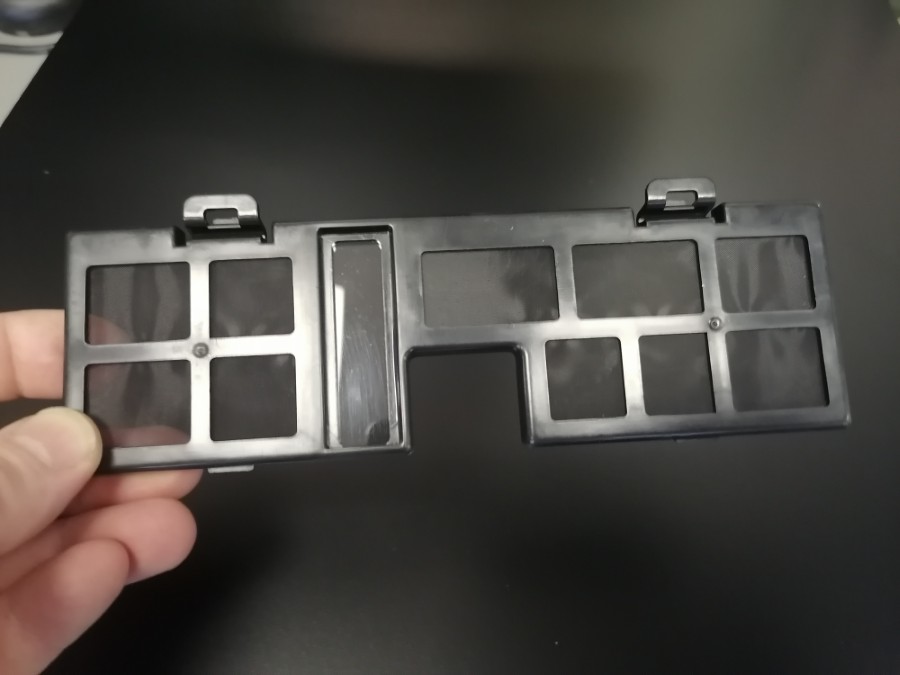

У крышки даже съёмный фильтр есть, как у пылесоса.

Уши уже на корпусе. Слева индикация. Высота устройства два юнита.

Задняя панель.

Справа сетевые разъёмы и USB. Есть винт для заземления.

Слева два блока питания.

Неожиданно выстрелила проблема: верхний блок питания не извлекается. Он упирается углом в загнутую часть крышки. Об этом было сообщено в техподдержку, ответ убил: "нужно применить силу". Если я силу применю, то нафиг разворочу всё, и гарантия прикажет долго жить.

С помощью лома и какой-то матери БП извлекли.

Модель БП: DPS-500AB-9.

Можно я не буду рассказывать как мы засовывали БП обратно?

В общем, с такими дефектами пользоваться устройством не реально. Будь моя воля - отправил бы обратно с требованием обеспечить беспрепятственную замену БП. Не представляю как будет меняться сгоревший блок питания на установленном в стойку устройстве.

Кабели питания:

Сделано в России.

Комплектующие.

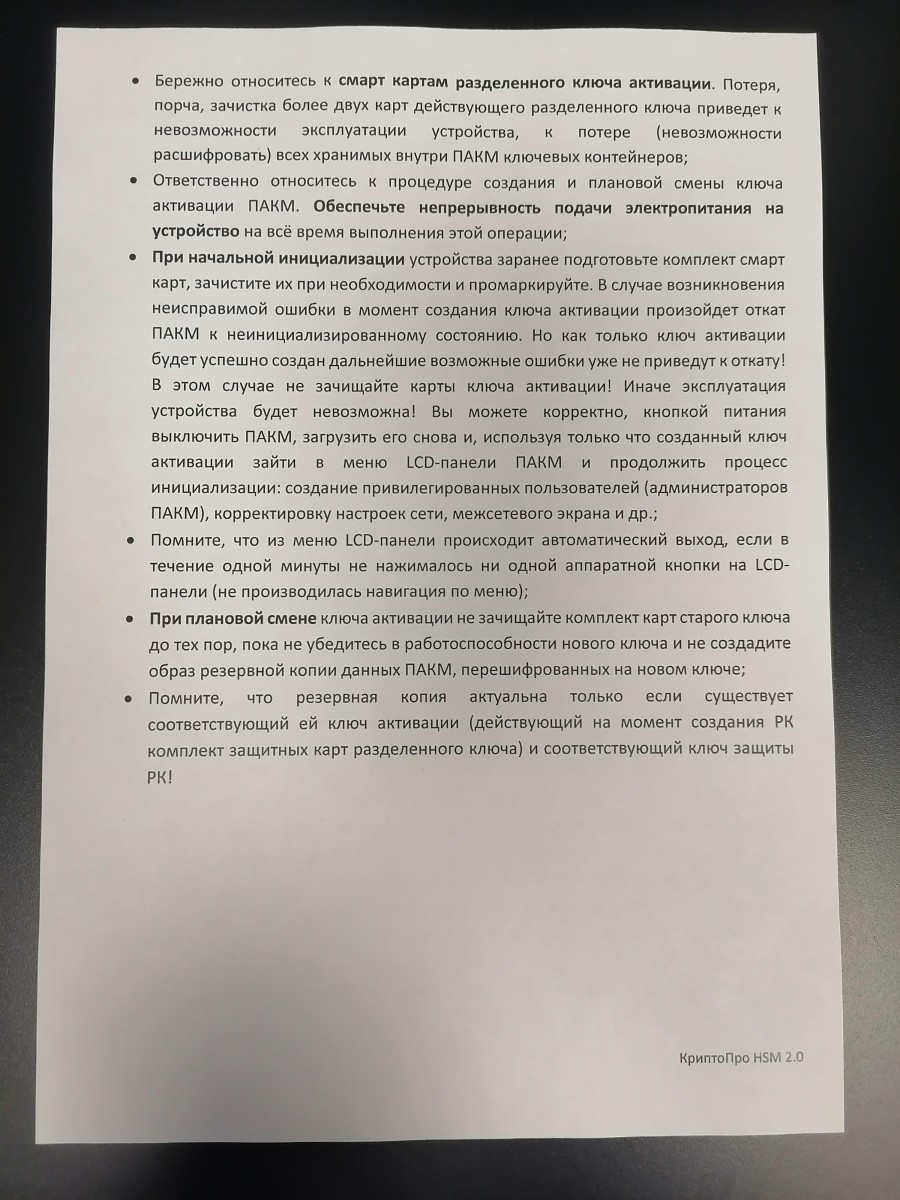

Карты.

Расцветка такая, будто помятые. Я аж напрягся.

Ключи.

Оптический патч-корд.

DPC-MM50(OM3)-3.0-LC/UPC-SC/UPC-3.

Это, кажется, заземление.

И внешний карт-ридер.

И немного из документации:

Основные сведения об аппаратной платформе ПАКМ и сервера

Установка и эксплуатация ПАКМ «КриптоПро HSM» осуществляется в соответствии с документом «ЖТЯИ.00096-01 90 01. КриптоПро HSM. Инструкция по использованию».

К эксплуатации ПАКМ «КриптоПро HSM» допускаются лица, прошедшие соответствующую подготовку и изучившие эксплуатационную документацию на соответствующие программно-аппаратные средства.

Аппаратная часть ПАКМ «КриптоПро HSM» включает следующие специализированные устройства:

- встроенный считыватель смарт-карт для ввода/вывода информации на интеллектуальную карту;

- электронный замок с физическим ДСЧ «Соболь»

- сетевая плата Ethernet с оптическим выходом для подключения к каналам «К», «К2» (взаимодействие с сервером) / сегменту локальной сети (для каналов «К» и «К2»);

- сетевая плата Ethernet с двумя оптическим выходами для подключения к каналам «К», «К2» (взаимодействие с сервером) / сегменту локальной сети (для каналов «К» и «К2»)/удаленному рабочему месту администраторов ПАКМ;

- панель с жидкокристаллическим экраном и кнопками управления для администрирования ПАКМ.

Все аппаратные средства ПАКМ «КриптоПро HSM» размещены в одном корпусе.

Корпус ПАКМ «КриптоПро HSM» должен быть защищен от несанкционированного вскрытия (путем опечатывания системного блока и разъемов системного блока и контроля печатей администратором безопасности).

Сервера и рабочие станции пользователей должны быть оснащены устройствами:

- встроенный считыватель смарт-карт для ввода/вывода информации на интеллектуальную карту (допускается использование других считывателей ключевой информации с отчуждаемых носителей: дискет, USB токенов);

- электронный замок с физическим ДСЧ;

- сетевая плата Ethernet для подключения к каналам «К»/«К2» (взаимодействие с ПЭВМ ПАКМ «КриптоПро HSM»);

- сетевая плата для подключения к ЛВС предприятия.

Все аппаратные средства должны быть размещены в одном корпусе.

Корпуса серверов и рабочих станций должны быть защищены от несанкционированного вскрытия (путем опечатывания системного блока и разъемов и контроля печатей администратором безопасности).

Для обеспечения функционирования серверов и рабочих станций необходимо установить на предназначенных для них компьютерах операционную систему и программные компоненты, предоставляющие серверам и рабочим станциям интерфейс к криптографическим функциям ПАКМ.

Перед установкой следует проверить программное обеспечение на отсутствие вирусов и программных закладок. Также необходимо исключить из программного обеспечения средства разработки и отладки программ.

После завершения процесса установки ПО Сервера/рабочей станции и ПАКМ «КриптоПро HSM» следует провести контроль целостности установленного ПО.

Разрешается использовать ПАКМ для работы с конфиденциальной информацией при соблюдении ниже перечисленных организационно-технических мероприятий.

Достаточность принятых мер защиты определяется на этапе инструментальной проверки в ходе аттестационных испытаний информационной системы, в которой применяется ПАКМ.