Обновляем сертификат на Cisco Email Security Appliance. Или по-новому на Cisco Secure Email Gateway. Работаю с Cisco ESA C190.

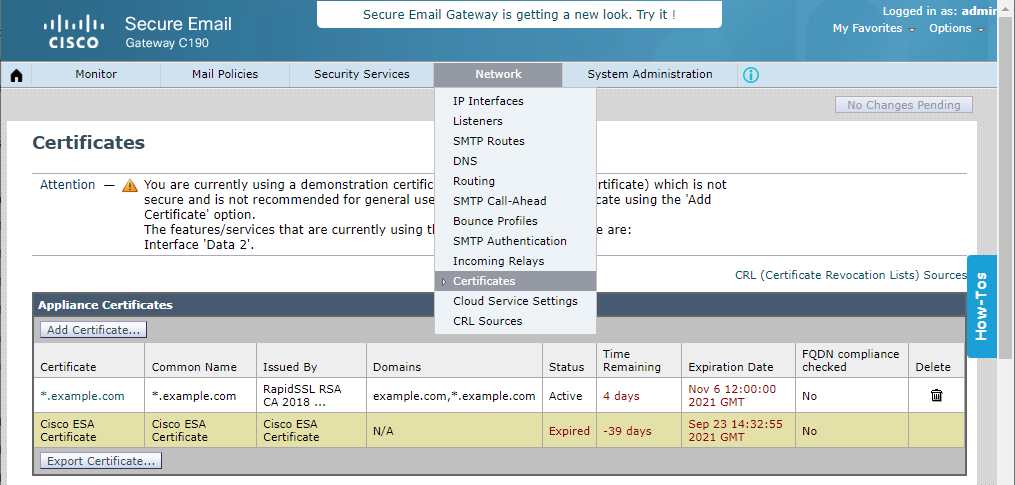

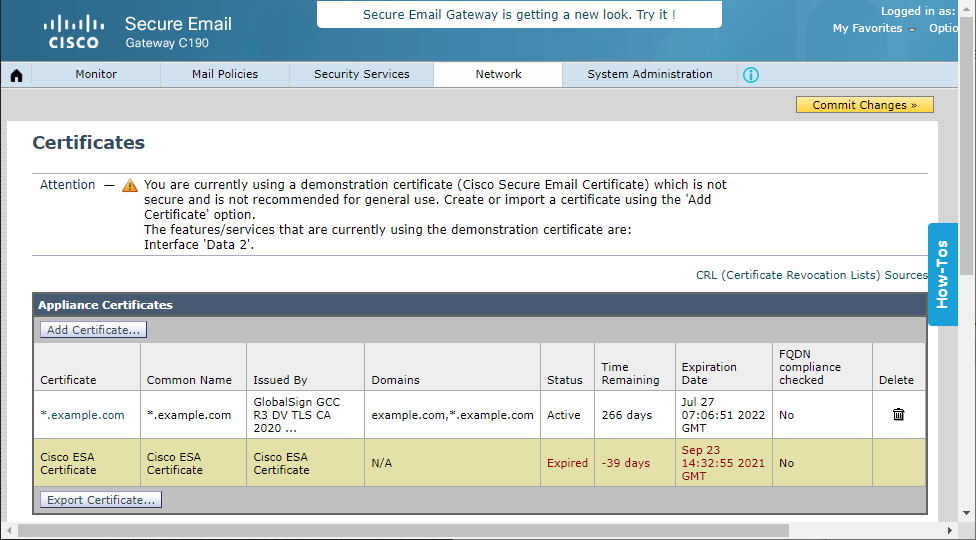

У мена на ESA подходит к концу срок действия сертификата, осталось 4 дня. Посмотреть список сертификатов можно в Network → Certificates.

Новый сертификат мы приобрели и сконвертировали в формат PFX (PKCS#12). Ссылки в помощь:

Windows — конвертация SSL сертификата PEM в формат PFX (PKCS#12) с помощью подсистемы Linux

Windows — генерация PFX (PKCS#12) сертификата с помощью подсистемы Linux

Прежде чем импортировать сертификат, неплохо бы подстраховаться и экспортировать себе текущий сертификат кнопкой Export Certificate.

Обновление сертификата на Cisco ESA

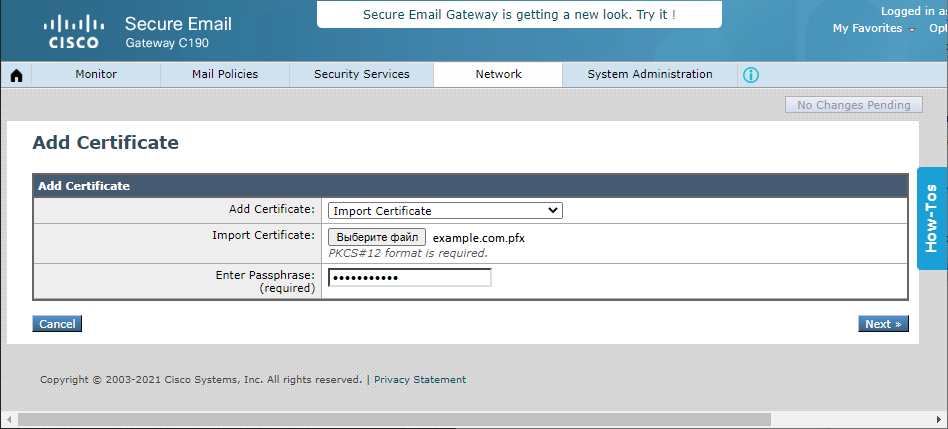

Обновляется сертификат просто. Нажимаем Add Certificate.

Выбираем Import Certificate. Выбираем файл PFX. Пишем пароль, который указывали при генерации PFX. Next.

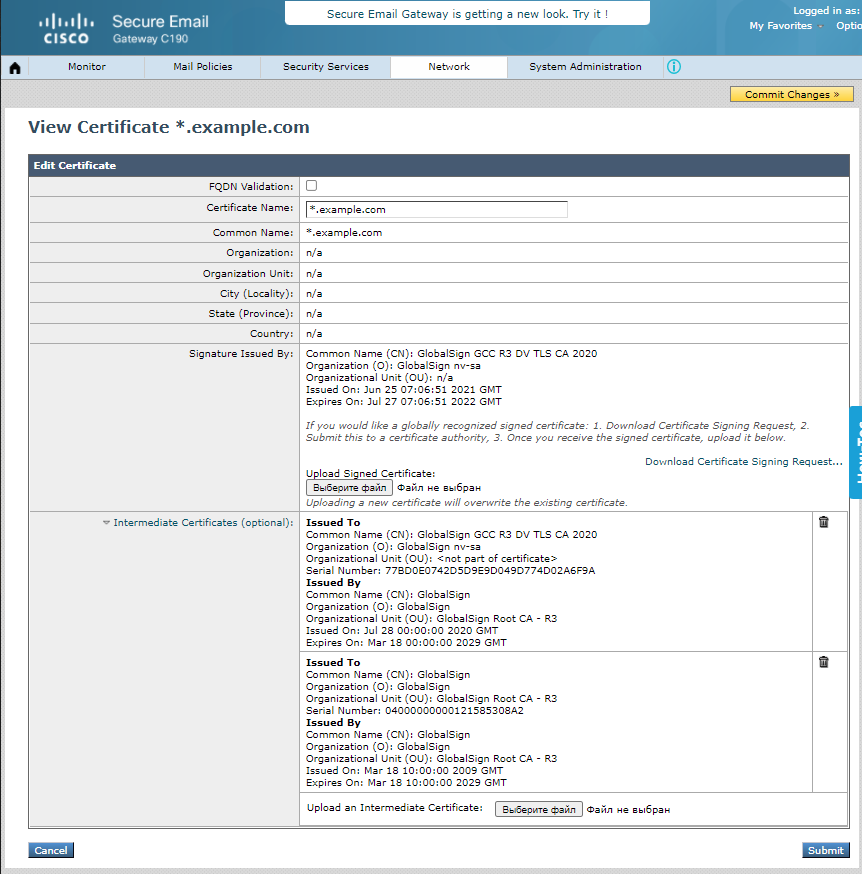

Сертификат загружается, распознаётся цепочка сертификатов. Submit.

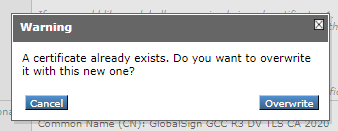

Такой сертификат уже существует. Заменить? Overwrite.

Сертификат обновлён, применяем изменения: Commit Changes.

Службы, которые используют сертификат

Если вы не обновляете сертификат, а добавляете новый, то неплохо бы заменить используемый сертификат в службах.

Службы, использующие сертификаты:

- Inbound TLS

- Outbound TLS

- HTTPS

- LDAPs

- URL Filtering

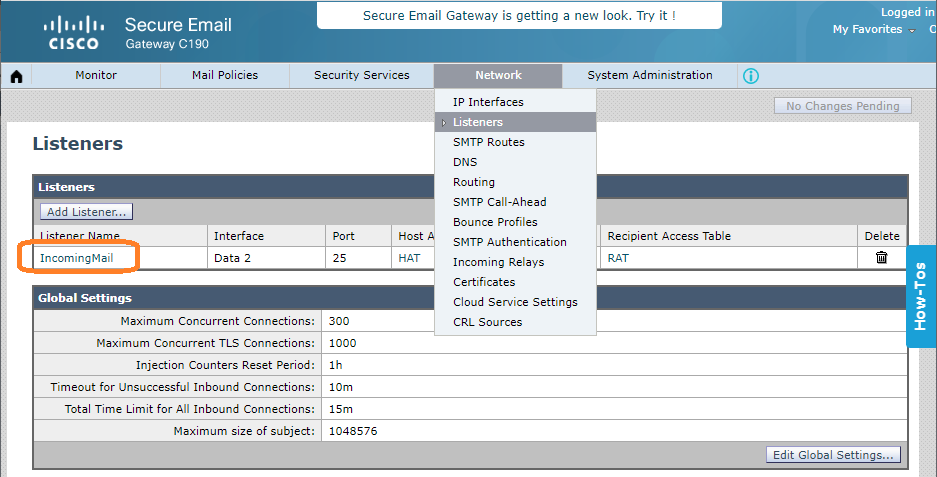

Inbound TLS

Network → Listeners.

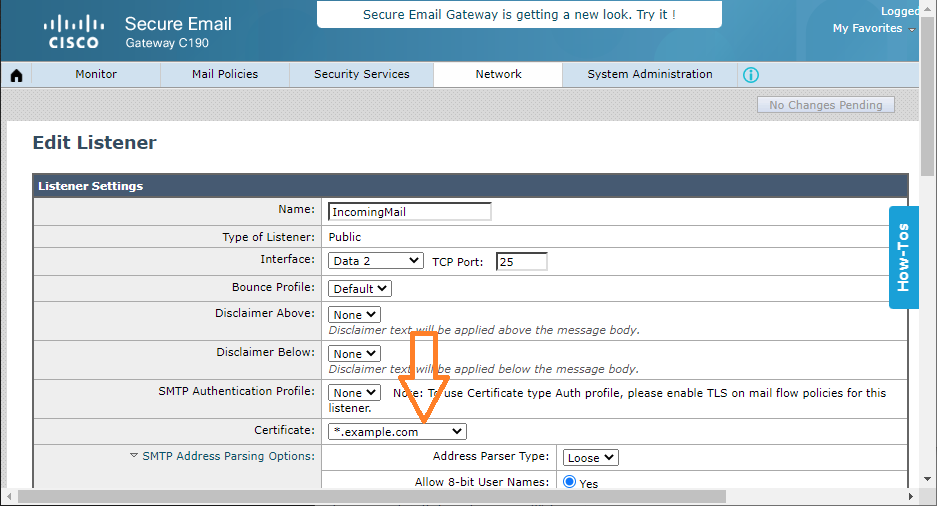

Выбираем Listener.

Выбираем сертификат. Submit.

Повторяем шаги для остальных Listener.

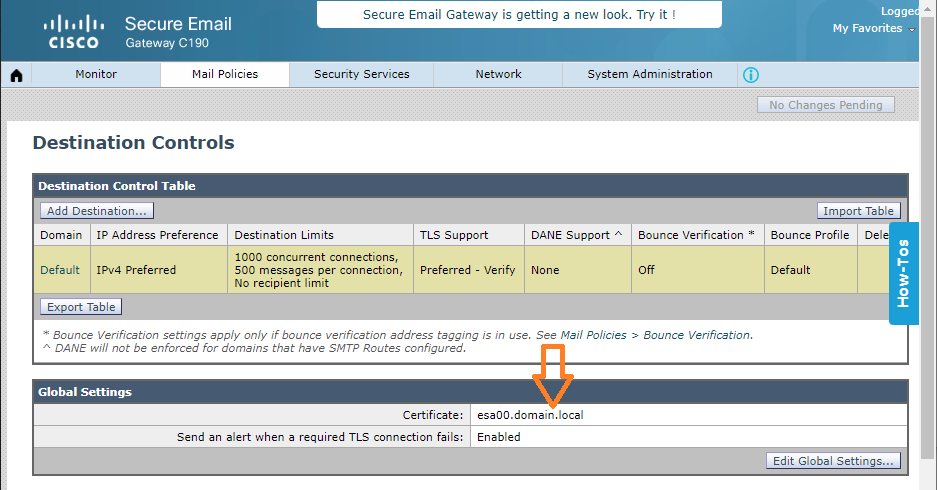

Outbound TLS

Mail Policies → Destination Controls. Edit Global Settings. Выбираем сертификат из выпадающего списка. Submit.

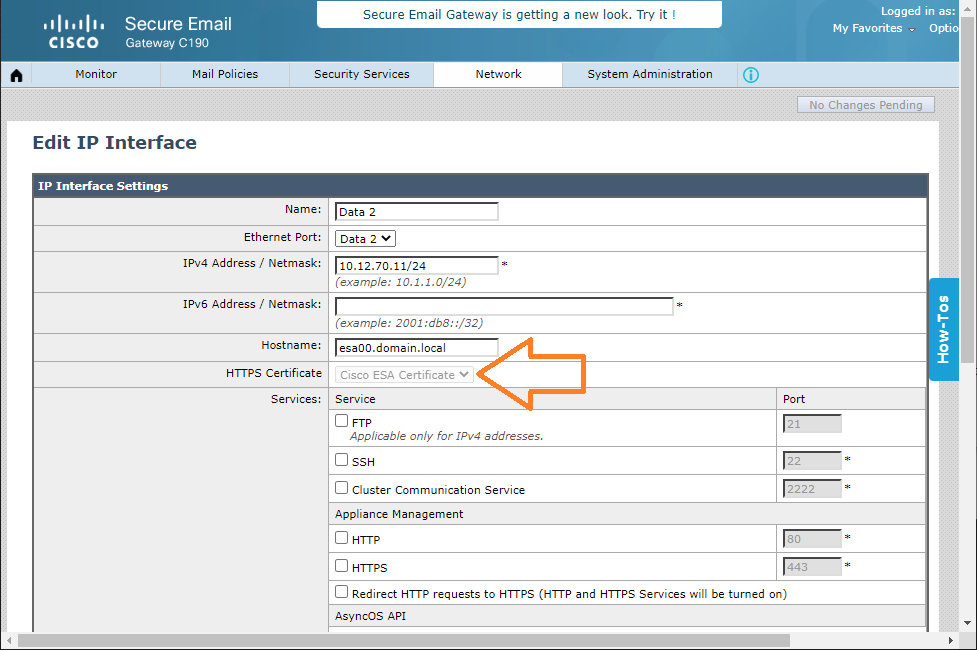

HTTPS

Network → IP Interfaces. Выбираем интерфейс. Если используется HTTPS, то становится доступен выбор сертификата в выпадающем списке HTTPS Certificate. Submit.

Повторяем шаги для остальных интерфейсов.

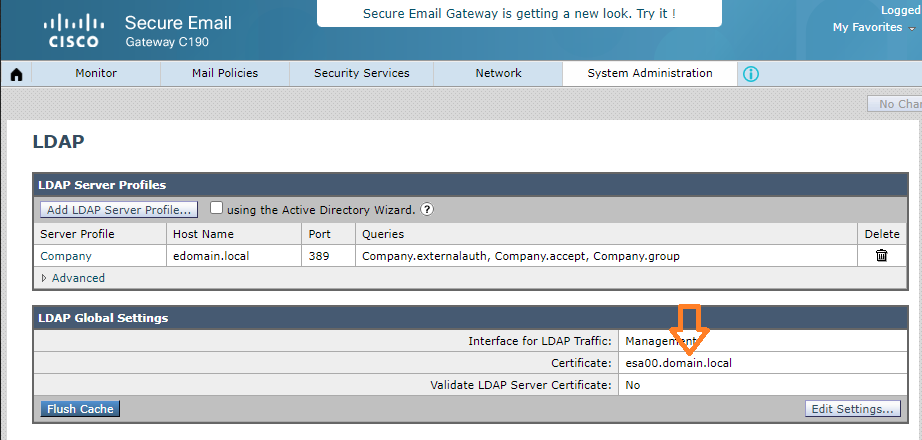

LDAPs

Administration → LDAP. Edit Settings. Выбираем сертификат из выпадающего списка. Submit.

URL Filtering

Это уже через CLI. Если, конечно, хотим там использовать сертификат.

websecurityconfig

Отвечаем на вопросы, отвечаем Y на вопрос:

Do you want to set client certificate for Cisco Web Security Services Authentication?

Выбираем номер сертификата.

Не забываем про команду:

commit

P.S.

Сэкономим вам нервы и время. Старый сертификат кэшируется. По крайней мере в Inbound TLS.

Придётся перезагрузить ESA.

P.P.S.

Если сертификат не импортируется с ошибкой:

certificates signature verification failed

Это означит, что в цепочке сертификатов корневой или промежуточный отсутствуют в списке доверенных корневых сертификатов. На той же странице нужно включить Certificate Authorities → Custom List: Enabled. Отредактировать настройки и загрузить свои доверенные корневые сертификаты. И коммит.

P.P.P.S.

Если сертификат не импортируется с ошибкой:

Validation Error : Certificate has problem with basic constraints extension & CA flag

Это означит, что в цепочке сертификатов есть лишний сертификат. Иногда можно сгенерировать цепочку уже вместе с самим сертификатом — так не нужно делать. В цепочке должны быть только корневые и промежуточные сертификаты.