Кто-нибудь хочет, чтобы его гипервизоры зашифровали? Я — нет. Принимаем меры против нового шифровальщика, о котором уже три недели везде пишут.

Шифровальщик ESXArgs использует RCE уязвимость двухлетней давности CVE-2021-21974 (8.8 баллов по шкале CVSSv3.1). Уязвимые версии ESXi:

- VMware ESXi версии 7.x (до ESXi70U1c-17325551, VMware рекомендует обновиться до ESXi 7.0 U2c)

- VMware ESXi 6.x (до ESXi670-202102401-SG и ESXi650-202102101-SG)

- VMware ESXi 5.x

- VMware ESXi 4.x

- VMware ESXi 3.x

Уязвимость найдена в службе SLP Service. Служба позволяет сетевым приложениям обнаруживать существование, местоположение и конфигурацию сетевых служб в корпоративных сетях. В качестве компенсационных мер VMware предлагает отключить эту службу:

https://kb.vmware.com/s/article/76372

Отключение SLP Service через SSH

Логинимся по SSH в ESXi. Выполняем команду:

/etc/init.d/slpd stop

Службу SLP можно остановить только тогда, когда она не используется. Используйте следующие команды для просмотра рабочего состояния протокола:

esxcli system slp stats get

Для отключения сервиса SLP выполните следующую команду:

esxcli network firewall ruleset set -r CIMSLP -e 0

Сохраняем изменения, чтобы служба не запустилась при перезагрузке:

chkconfig slpd off

Проверяем:

chkconfig --list | grep slpd output: slpd off

После того как обновите ESXi, можно вернуть изменения:

esxcli network firewall ruleset set -r CIMSLP -e 1

chkconfig slpd on

/etc/init.d/slpd start

Выключите и включите CIM Server:

/etc/init.d/sfcbd-watchdog stop

/etc/init.d/sfcbd-watchdog start

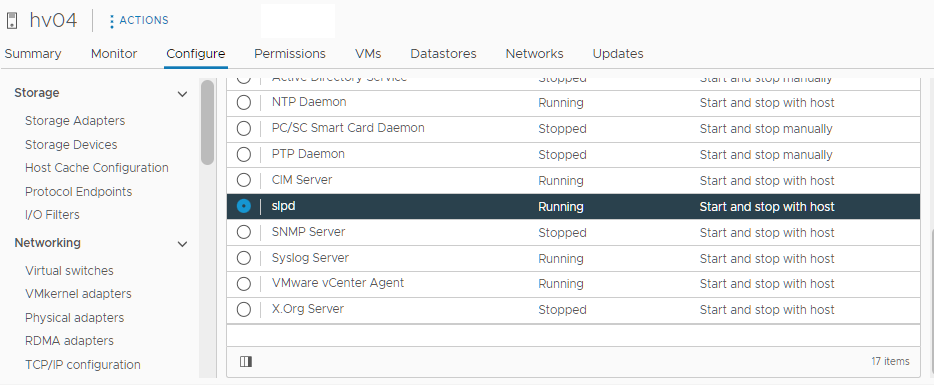

Отключение SLP Service через GUI

Логинимся в vCenter или ESXi. Находим службу slpd.

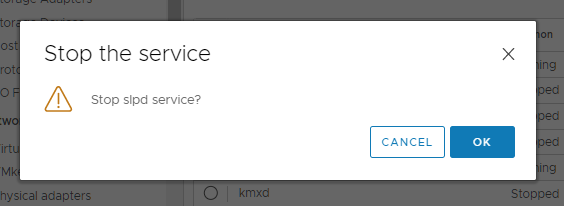

И останавливаем.

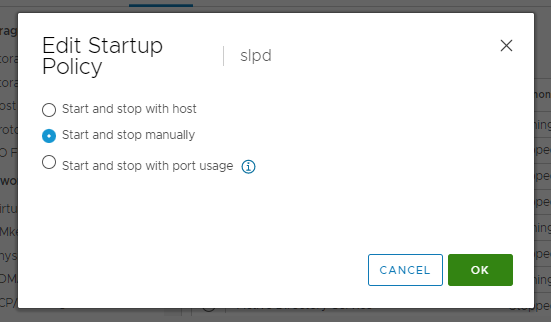

Редактируем политики запуска и переключаем в ручной режим: "Start and stop manually".

Повторяем для всех хостов.