В популярном бесплатном PDF ридере выявили четыре неисправности в JavaScript-движке под следующими идентификаторами: CVE-2022-32774, CVE-2022-38097, CVE-2022-37332, CVE-2022-40129. Все уязвимости получили 8.8 балла по шкале CVSS и классифицированы как use-after-free — некорректное использование динамической памяти.

Для эксплуатации уязвимости достаточно открыть специально сформированный PDF файл, в том числе через плагин в браузере.

Foxit Reader — бесплатный альтернативный PDF reader с полезным функционалом

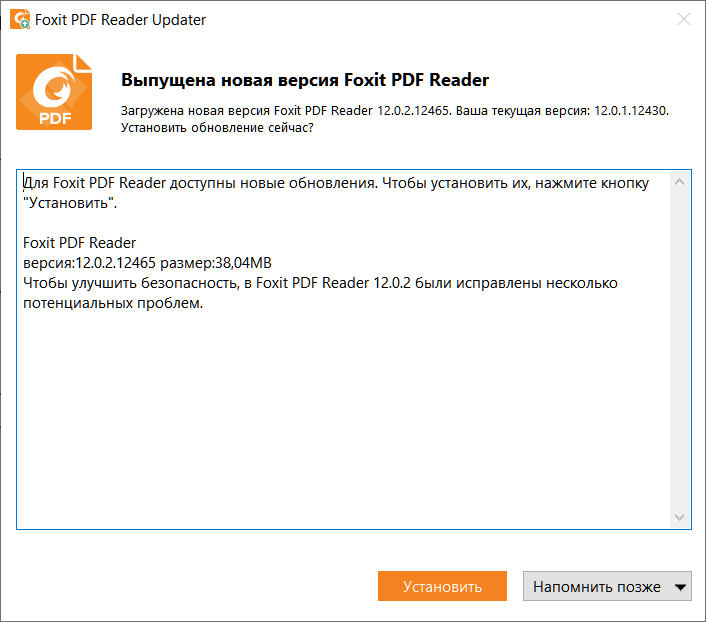

Я активно использую этот ридер, поэтому стараюсь отслеживать важные обновления безопасности используемого софта. Обновление безопасности 12.0.1.12430 уже вышло, для устранения брешей достаточно его установить.