Сегодня рассмотрим несколько ситуаций, когда может потребоваться настроить два IP адреса на WAN порту. У нас имеется роутер Keenetic Lite 3, Версия ОС 2.15.C.6.0-1. На Keenetic Lite 2 тоже всё прекрасно настроилось.

Вариант 1: провайдер предоставляет нам диапазон из двух прямых IP адресов. Перед началом работ я прочитал несколько статей в Интернете. Почему-то все они освещают вопрос как-то однобоко. Все используют внешние IP адреса с точки зрения выхода в Интернет. К примеру, разрешают одному компьютеру в домашней сети выходить в интернет через первый IP адрес, а другому компьютеру через второй IP адрес. Никто почему-то не рассматривает вопрос с другой стороны, когда при входе из сети Интернет на первый IP адрес нужно пробросить указанный порт на один компьютер внутри локальной сети, а при входе на второй IP адрес — на другой компьютер внутри локальной сети. А эти темы очень тесно связаны друг с другом.

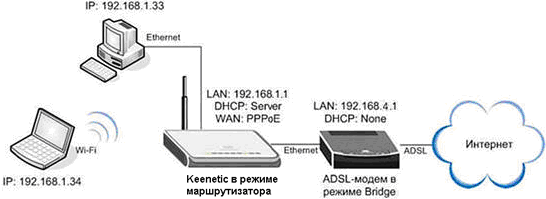

Вариант 2: ещё один случай, который описан в документации Keenetic, когда провайдер предоставляет один внешний IP адрес (или вообще его не предоставляет), но перед роутером находится какой-нибудь ADSL модем в режиме моста со своей локальной сетью, в которую нужно пустить компьютеры из локальной сети.

Два внешних IP адреса на двух WAN интерфейсах

Итак, провайдер нам даёт подсеть и два внешних IP адресов:

- IP адрес 1: 1.2.3.194

- Маска: 255.255.255.192

- Шлюз: 1.2.3.193

И дополнительно:

- IP адрес 1: 1.2.3.207

- Маска: 255.255.255.192

- Шлюз: 1.2.3.193

Самый простой вариант, это поставить перед роутером неуправляемый коммутатор, воткнуть в него провод провайдера. И к роутеру подключить из того же коммутатора порты 0 и 1. На нулевом порту настроить подключение с указанием параметров для первого IP адреса. Добавить в web интерфейсе второго провайдера и настроить на первом порту параметры для второго IP адреса. И всё, получаем два WAN интерфейса.

Мы можем настраивать резервирование интернет канала, или использовать несколько WAN подключений в режиме балансировки. Можем настраивать проброс портов, собственно, всё как и задумывалось. Однако есть несколько моментов.

Момент первый. Нам понадобится неуправляемый коммутатор, не хочется его покупать. И мы используем один лишний порт, тоже как-то не очень красиво. Ладно было бы два провайдера, так у нас один.

Момент второй. Я не знаю что там за оборудование и настройки на стороне провайдера, но входящие из Интернета подключения на оба IP адреса сразу не заработали. Заработал снаружи только один IP адрес основного подключения.

А где доступ снаружи?

Не знает провайдер какой MAC адрес у второго IP адреса и всё тут. IP адрес основного подключения видит, а резервного — нет. И что я только не делал, помогло только переключение на второй резервный канал, тогда оборудование провайдера увидело второй MAC адрес и запомнило его. По крайней мере, до перезагрузки или сброса кэша ARP таблицы. Возможно, дело в Keenetic, вычитал тут про команду, позволяющую отключить проверку шлюза по умолчанию. Команду следует вводить при работе в CLI:

easyconfig check exclude-gateway

Команда с префиксом no включает проверку обратно.

Сохраняем настройки:

system configuration save

Возможно, это поможет, не уверен. В любом случае можно завести "вручную". Подключаемся с одним IP адресом, потом со вторым.

Настраиваем на WAN второй IP адрес.

- IP адрес 1: 1.2.3.207

- Маска: 255.255.255.192

- Шлюз: 1.2.3.193

Интернет заработал, меняем настройки на первый адрес.

- IP адрес 1: 1.2.3.194

- Маска: 255.255.255.192

- Шлюз: 1.2.3.193

Интернет тоже работает.

Два внешних IP адреса на одном WAN интерфейсе

Добавим на WAN интерфейс второй IP адрес как Alias:

interface <имя_интерфейса> ip alias <ip-адрес> <маска>

В качестве имени интерфейса может использоваться стандартный WAN интерфейс FastEthernet0/Vlan2 или ISP.

interface ISP ip alias 1.2.3.207 255.255.255.192

Если разрешить в межсетевом экране ICMP пакеты, то можно снаружи пропинговать оба IP адреса.

Проброс порта на локальный компьютер

Для проброса порта в GUI с первого IP адреса создаём в разделе переадресации в качестве входа первый IP адрес с маской /32:

- Вход

- IP адрес: 1.2.3.194

- Маска: 255.255.255.255

- Порт: нужный нам внешний порт

- Протокол: TCP или UDP

- Выход

- IP адрес локального компьютера: 192.168.0.10

- Порт: нужный нам внутренний порт

Для проброса порта в GUI со второго IP адреса создаём в разделе переадресации в качестве входа второй IP адрес с маской /32:

- Вход

- IP адрес: 1.2.3.207

- Маска: 255.255.255.255

- Порт: нужный нам внешний порт

- Протокол: TCP или UDP

- Выход

- IP адрес локального компьютера: 192.168.0.11

- Порт: нужный нам внутренний порт

Через CLI

Создать правило трансляции глобального IP адреса в локальный:

ip static ‹protocol› ( ‹interface› | ( ‹address› ‹mask›) ) ( ‹port› through ‹end-port› (‹to-address› | ‹to-host›) |

[port] (‹to-address› | ‹to-host›) [to-port] | ‹to-address› | ‹to-host› | ‹to-interface›)

Команда с префиксом no удаляет правило.

ip static tcp 1.2.3.207 255.255.255.255 443 40:8d:5c:1b:07:f9 MyForwardRule

Данное правило транслирует обращение на внешний интерфейс с IP адресом 1.2.3.207 по порту 443 в обращение на локальный компьютер с MAC адресом 40:8d:5c:1b:07:f9 по 443 порту.

ip static tcp ISP 8080 192.168.0.112 80

Данное правило транслирует обращение на внешний интерфейс по порту 8080 (с основным IP адресом 1.2.3.194, не алиас) в обращение на локальный компьютер с IP адресом 192.168.0.112 по 80 порту.

Выход в Интернет с определённого внешнего IP адреса

ip static 192.168.0.33 255.255.255.255 1.2.3.194

Данное правило будет работать только для локального хоста 192.168.0.33, и он будет выходить через глобальный интерфейс с адресом 1.2.3.94. Вся остальная локальная подсеть будет работать по правилу ip nat Home и будет уходить в глобальную сеть с IP адресом источника, который прописан на внешнем интерфейсе.

ip static Home 1.2.3.207

Данное правило будет срабатывать для всех пакетов, идущих из локальной сети (Home) во все глобальные интерфейсы (в настройках интерфейса включена опция "Использовать для выхода в Интернет"), и IP адрес источника будет подменяться на 1.2.3.207.

Сохраняем настройки:

system configuration save

Доступ к ADSL модему, стоящему перед роутером

Роутер подключен к провайдеру через ADSL-модем, который работает в режиме моста. Нужно из его локальной сети (LAN) управлять ADSL-модемом, который находится за WAN.

ADSL-модем работает в режиме моста (Bridge). В этом режиме он устанавливает ADSL-соединение с провайдером и прозрачно пропускает трафик через себя. Роутер Keenetic работает в режиме маршрутизатора с беспроводной точкой доступа и автоматически устанавливает подключение PPPoE.

Необходимо предоставить локальному пользователю из подсети 192.168.1.x возможность удаленного доступа к управлению ADSL-модемом, который находится за WAN и имеет IP-адрес из другой подсети 192.168.4.x.

Используем IP Alias на WAN-интерфейсе. Следите за тем, чтобы диапазоны подсетей не перекрывались.

interface <имя_интерфейса> ip alias <ip-адрес> <маска>

В нашем случае:

interface IST ip alias 192.168.4.10 255.255.255.0

Таким образом, на WAN-интерфейсе (в нашем примере это интерфейс ISP) роутера Keenetic дополнительно будет установлен IP-адрес 192.168.4.10/24, что позволит получить пользователям локальной сети (LAN) доступ к ADSL-модему, который находится за WAN-интерфейсом с IP-адресом из подсети 192.168.4.x.

Отложенная перезагрузка

Если роутер находится на значительном удалении от оператора и управляется по сети, возникает опасность потерять связь с ним по причине ошибочных действий оператора. В этом случае перезагрузка и возврат к сохраненным настройкам будут затруднены.

Команда system reboot позволяет установить таймер отложенной перезагрузки, выполнить опасные настройки, затем выключить таймер и сохранить изменения. Если в процессе настройки связь с устройством будет потеряна, оператору достаточно будет дождаться автоматической перезагрузки и подключиться к устройству снова.

Перезагрузить роутер через 300 секунд:

system reboot 300

Отменить перезагрузку роутера:

system no reboot