В DNS сервере Windows обнаружена критическая уязвимость семнадцатилетней давности. Уязвимость получила 10 баллов из 10 возможных по шкале CVSSv3, это плохо, так как эксплуатация уязвимости не требует особого ума. Патчи уже есть, так что не откладываем обновление.

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-1350

Под угрозу попадают сервера:

- Windows Server 2008

- Windows Server 2012

- Windows Server 2016

- Windows Server 2019

- Windows Server version 1903

- Windows Server version 1909

- Windows Server version 2004

Уязвимость позволяет удалённому запросу выполнить произвольный код от имени учётной записи Local System Account. Если ваш DNS сервер крутится на контроллере домена, то под угрозой вся сеть.

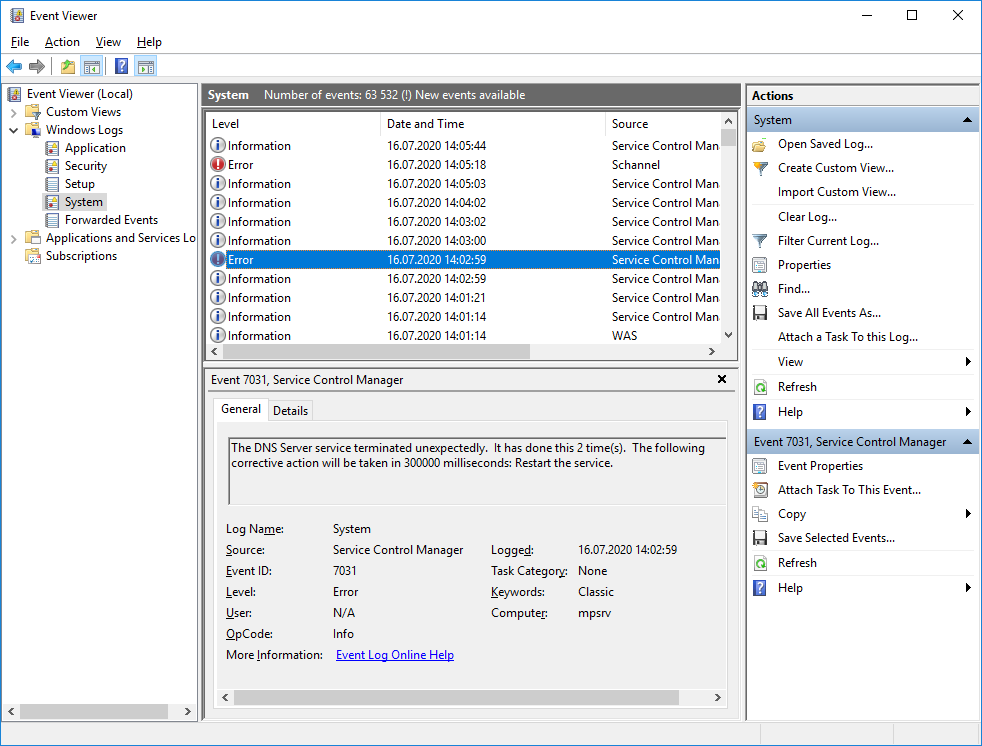

Если патч нельзя поставить, то ограничиваем максимальную длину сообщения: делаем следующее:

1. Вносим изменения в реестр:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DNS\Parameters

DWORD = TcpReceivePacketSize

Value = 0xFF00

2. Перезагружаем службу DNS.

3. Откупориваем пиво.

P.S.

Эксплойт для DoS уже доступен и проверен. В результате тестирования нашими специалистами по информационной безопасности служба DNS упала.