Active Directory можно использовать для хранения резервных копий ключей восстановления BitLocker рабочих станций.

Настроим групповые доменные политики GPO так, чтобы при включении шифрования с помощью BitLocker доменный ПК сохранял копию ключа восстановления в учётной записи компьютера в AD.

Системные требования:

- Клиентская ОС старше Windows 8.1 редакции Pro или Enterprise

- Версия схемы AD не ниже Windows Server 2012

- ADMX файлы групповых политик имеют актуальные версии

GPO для сохранения ключей восстановления BitLocker в AD

Создаём новую групповую политику в домене. Привязываем её к нужной организационной единице домена с рабочими станциями. Редактируем её.

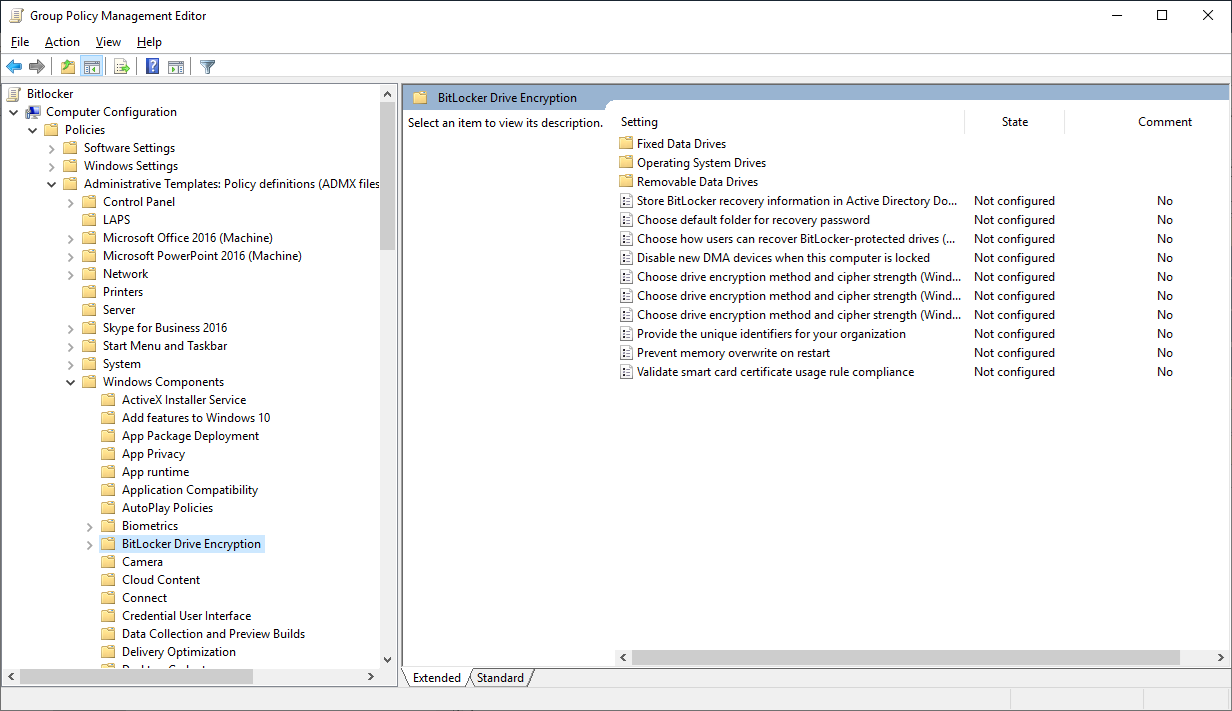

Computer Configuration → Policies → Administrative Templates → Windows Components → BitLocker Drive Encryption.

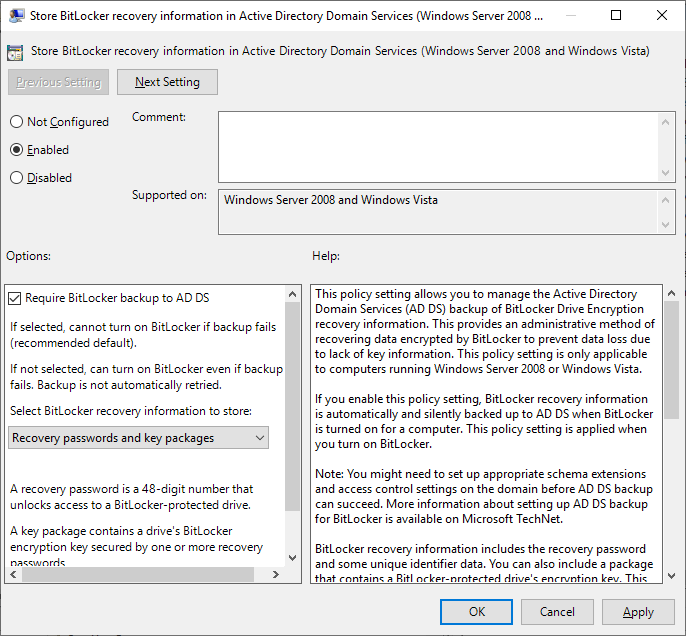

Включаем политику "Store BitLocker recovery information in Active Directory Domain Services":

- Enabled

- Require BitLocker backup to AD DS

- Select BitLocker recovery information to store: Recovery passwords and key packages

Apply.

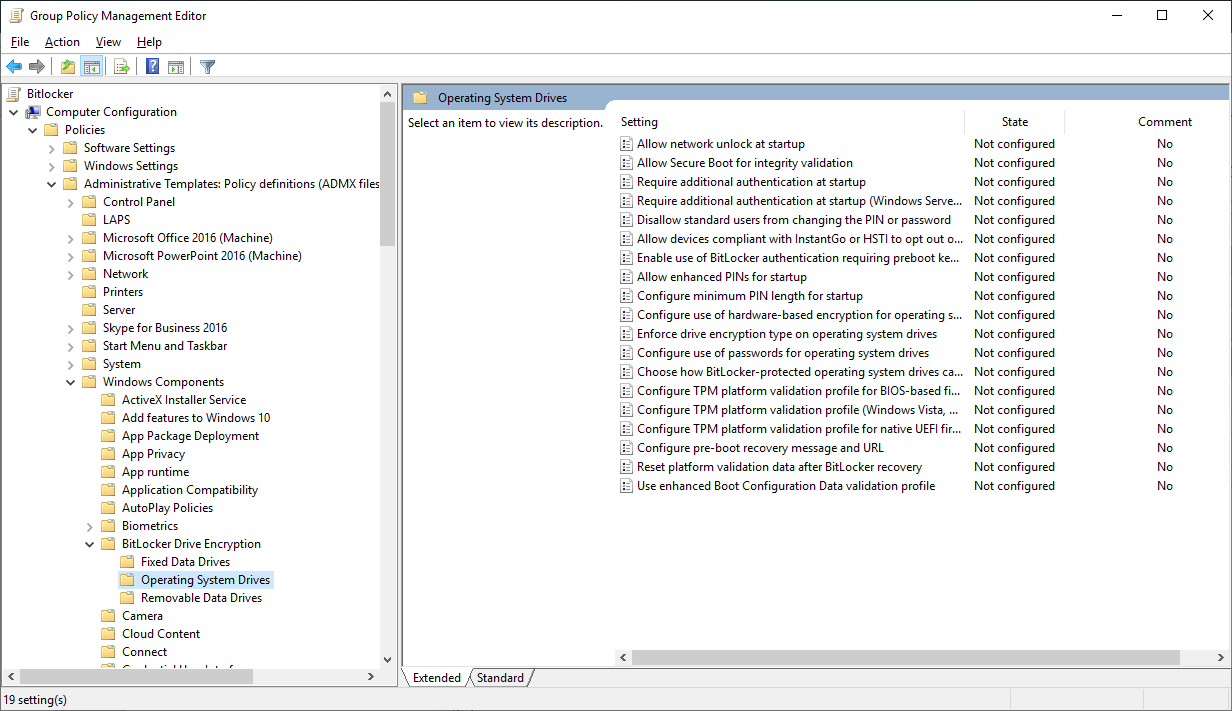

Computer Configuration → Policies → Administrative Templates → Windows Components → BitLocker Drive Encryption → Operating System Drives.

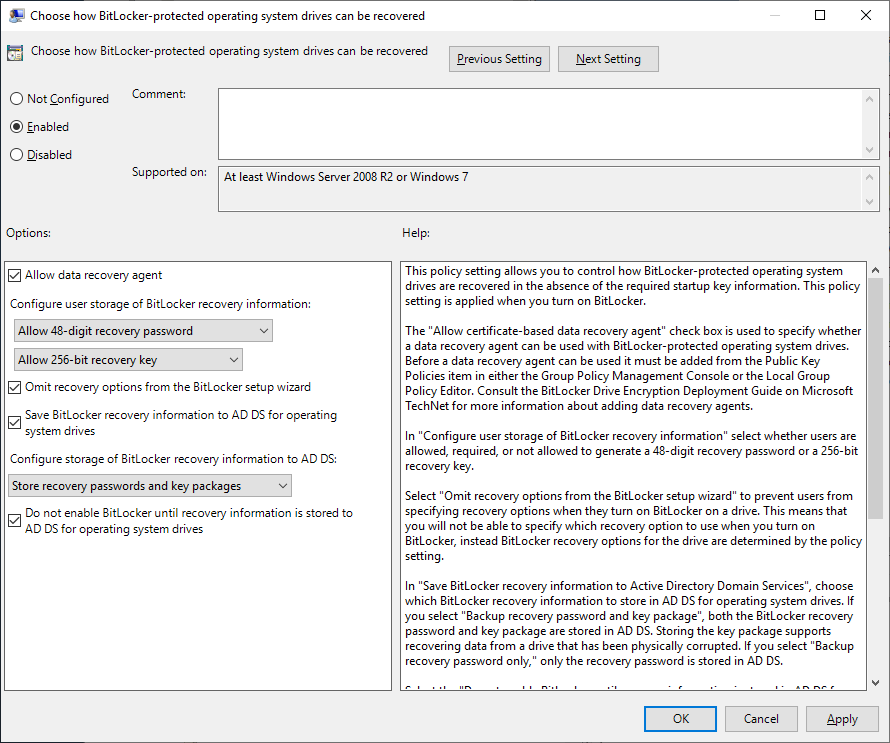

Включаем политику "Choose how BitLocker-protected operating system drives can be recovered":

- Enabled

- Allow data recovery agent

- Configure user storage of BitLocker recovery information: указываем параметры

- Omit recovery options from the BitLocker setup wizard

- Save Bitlocker recovery information to AD DS for operating system drives

- Configure storage of BitLocker recovery information to AD DS: Store recovery passwords and key packages

- Do not enable BitLocker until recovery information is stored to AD DS for operating system drives

Параметр "Do not enable BitLocker until recovery information is stored to AD DS for operating system drives" необходим для того, чтобы BitLocker не начинал шифрование, пока не синхронизирует ключи с Active Directory.

Если необходимо включить шифрование для других дисков или съёмных носителей, необходимо настроить аналогичную политику в разделах GPO:

- Fixed Data Drives

- Removable Data Drives

Включение BitLocker на рабочей станции

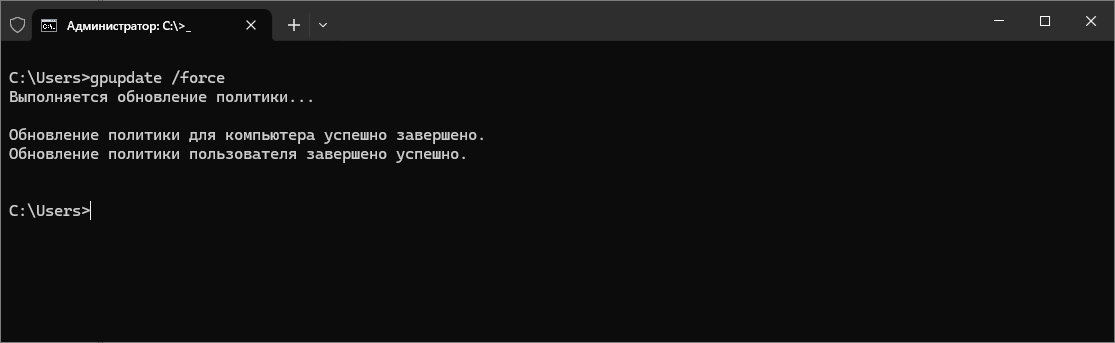

Дожидаемся распространение доменных политик по сайтам домена. Обновляем групповые политики на рабочей станции:

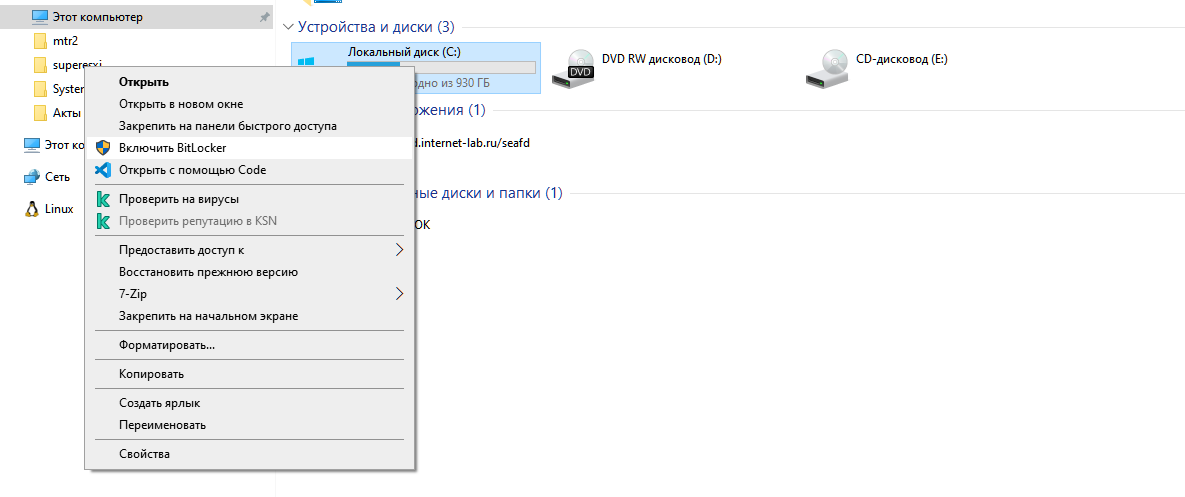

gpupdate /forceШифруем диск. Правой кнопкой, включить BitLocker.

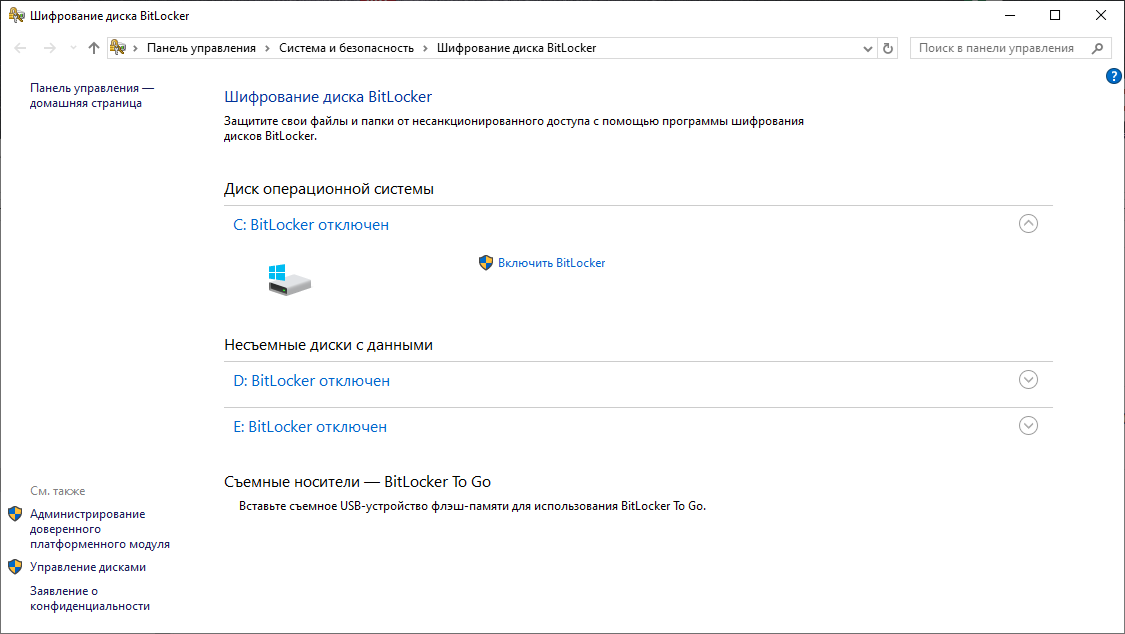

Или из панели управления: Шифрование диска BitLocker.

Windows сохранит ключ восстановления BitLocker компьютера в Active Directory и зашифрует диск.

Если диск уже зашифрован с помощью BitLocker, вы можете вручную синхронизировать его в AD:

manage-bde -protectors -get c:Скопируйте Numerical Password ID (например, 33F6F1F0-7398-4D63-C80F-7C1643044047). Сохраните этот ключ восстановления в AD:

manage-bde -protectors -adbackup C: -id "{ваш Numerical Password ID}"Результат: Recovery information was successfully backed up to Active Directory.

Аналогичную процедуру можно сделать через PowerShell:

BackupToAAD-BitLockerKeyProtector -MountPoint $env:SystemDrive -KeyProtectorId ((Get-BitLockerVolume -MountPoint $env:SystemDrive ).KeyProtector | where {$_.KeyProtectorType -eq "RecoveryPassword" }).KeyProtectorIdУправление ключами восстановления в AD

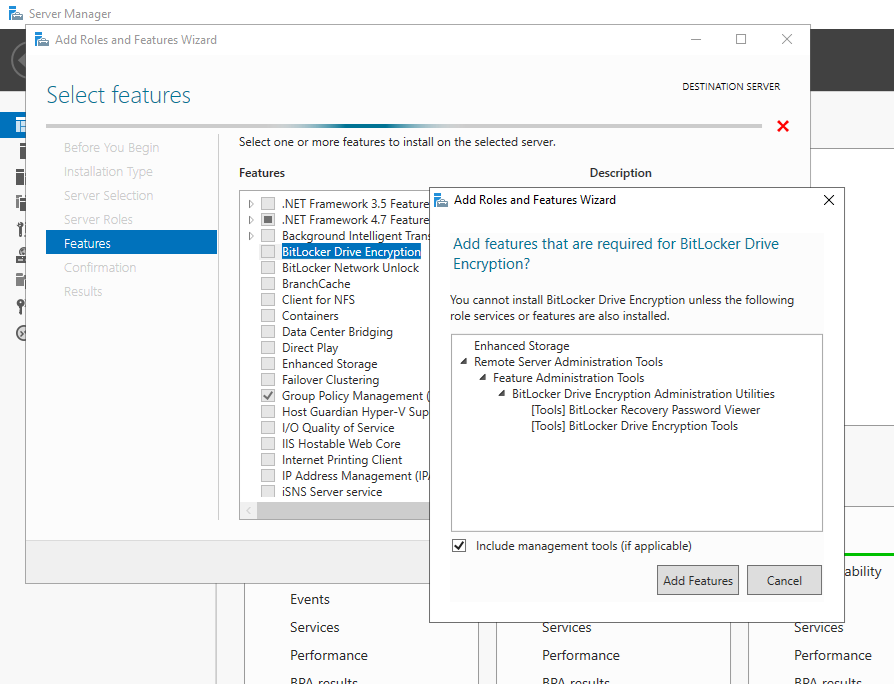

Для работы с ключами шифрования из консоли Active Directory Users and Computers можно установить компоненты BitLocker Drive Encryption Administration Utility, которые включают в себя:

- BitLocker Drive Encryption Tools

- BitLocker Recovery Password Viewer

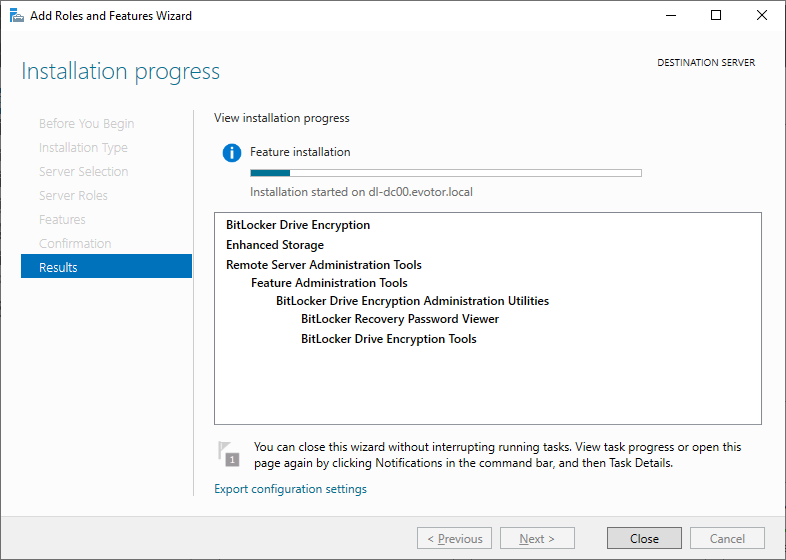

В System Manager добавляем компоненты BitLocker Drive Encryption из пакета Remote Server Administration Tools (RSAT). Потребуется перезагрузка.

В Windows 10 можно установить RSAT-Feature-Tools-BitLocker из состава RSAT.

Компоненты также можно установить с помощью PowerShell:

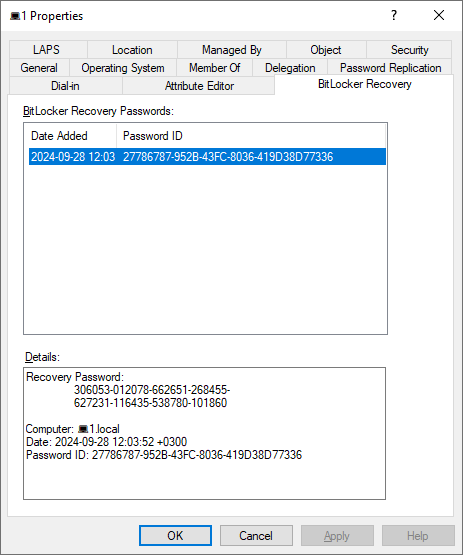

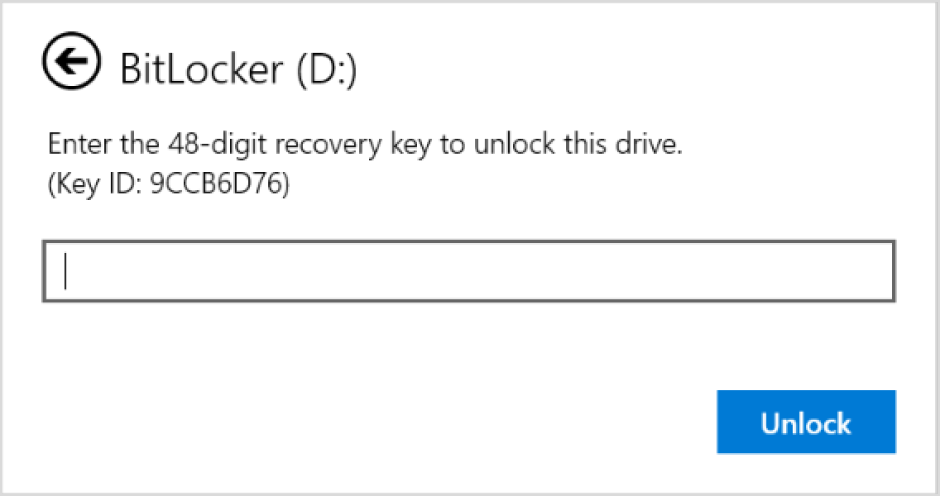

Install-WindowsFeature RSAT-Feature-Tools-BitLocker-BdeAducExt, RSAT-Feature-Tools-BitLocker-RemoteAdminTool, RSAT-Feature-Tools-BitLockerОткрываем ADUC, в свойствах компьютера появилась вкладка BitLocker Recovery. Здесь можно посмотреть:

- Время создания пароля

- Password ID (Recovery Key ID, Key ID)

- Recovery Password — ключ восстановления BitLocker

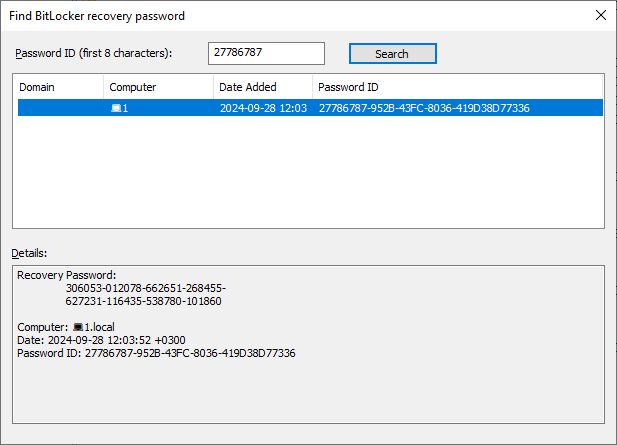

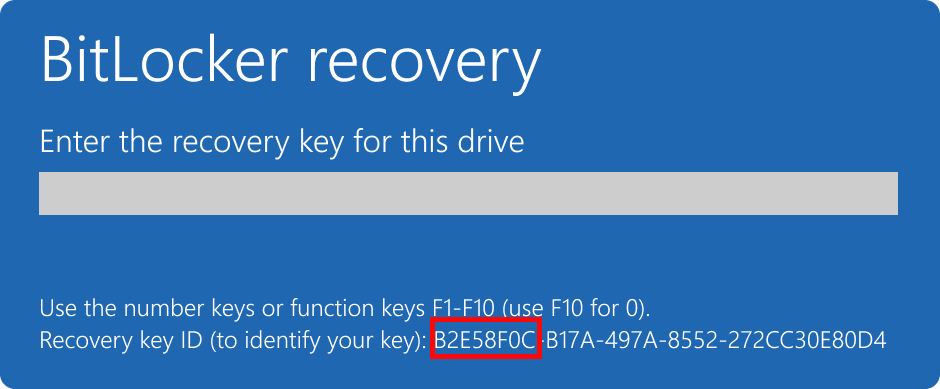

Если пользователь забудет пароль BitLocker (а он забудет), он может сообщить администратору Recovery Key ID или восемь его первых символов, которые показываются на экране его компьютера.

Может потребоваться указать ключ восстановления BitLocker для данных или внешних дисков, например, если пользователь забыл пароль разблокировки.

Администратор сможет найти и сообщить пользователю ключ восстановления. Делается это с помощью функции Action → Find BitLocker recovery password при клике правой кнопкой на домен.