Устаревший протокол SMBv1 уязвим, его следует отключить. Делается это через реестра, можно по-быстрому прогнать скрипт PowerShell:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 0 -Force

И перезагрузить компьютер.

В корпоративной среде удобнее использовать групповые политики. Отключаем SMBv1 с помощью GPO.

В стандартных политиках Windows нет политики настройки компонентов SMB, будем отключать протокол через политику реестра.

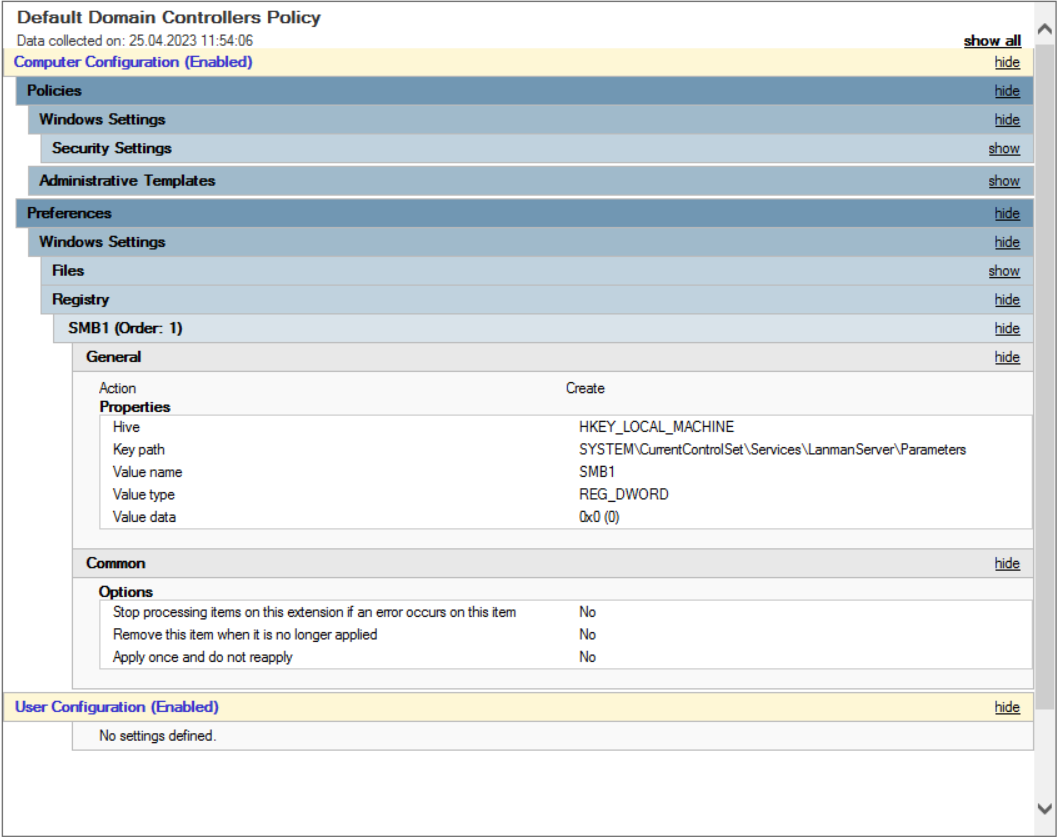

Переходим в консоль управления Group Policy Management (gpmc.msc), создаём новый объект GPO (killSMBv1) и назначаем его на OU с серверами и компьютерами, на которых нужно отключить SMB1. Или редактируем уже имеющуюся политику.

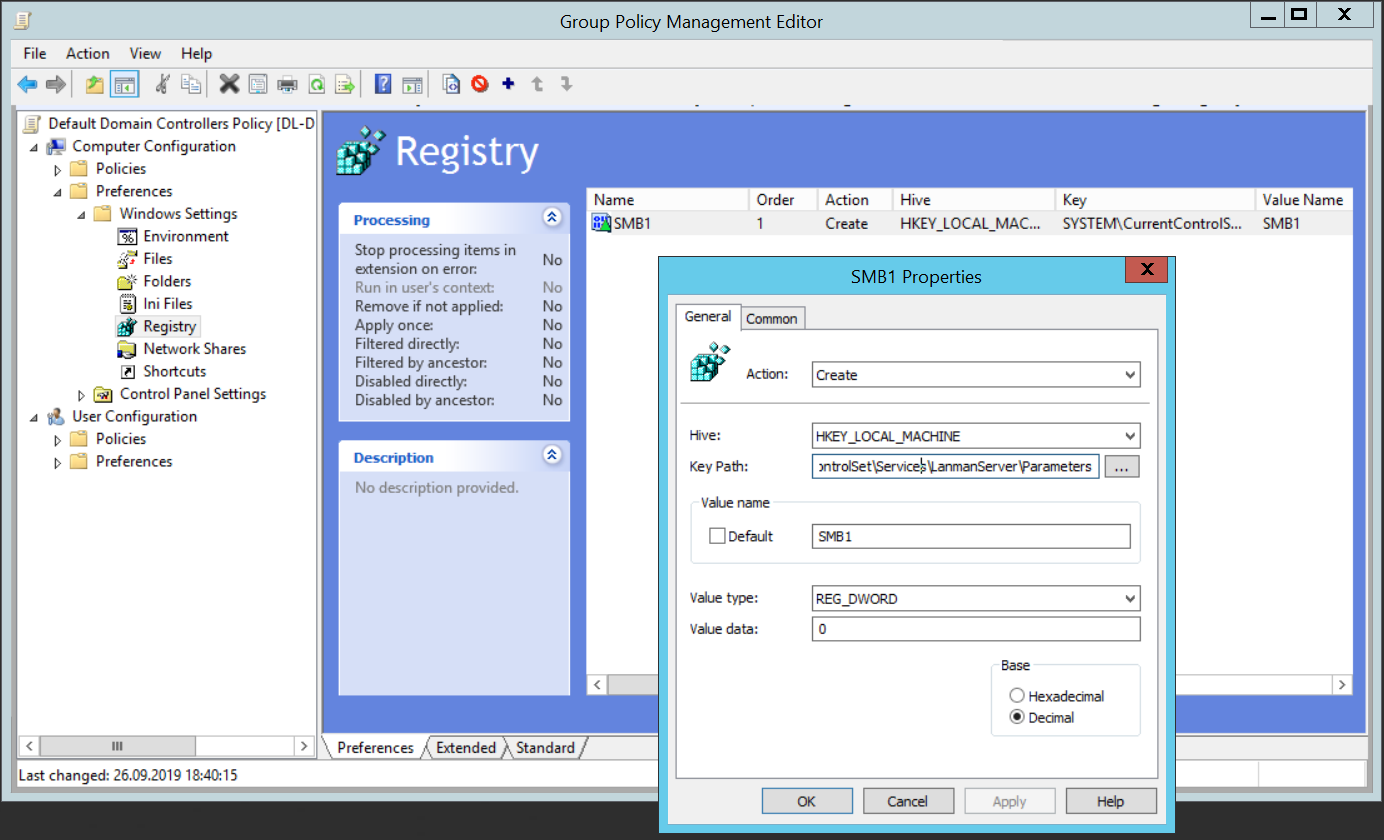

Редактируем политику. Computer Configuration → Preferences → Windows Settings → Registry.

Создаём новый параметр реестра (Registry Item) с настройками:

Action: Create Hive: HKEY_LOCAL_MACHINE Key Path: SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters Value name: SMB1 Value type: REG_DWORD Value data: 0