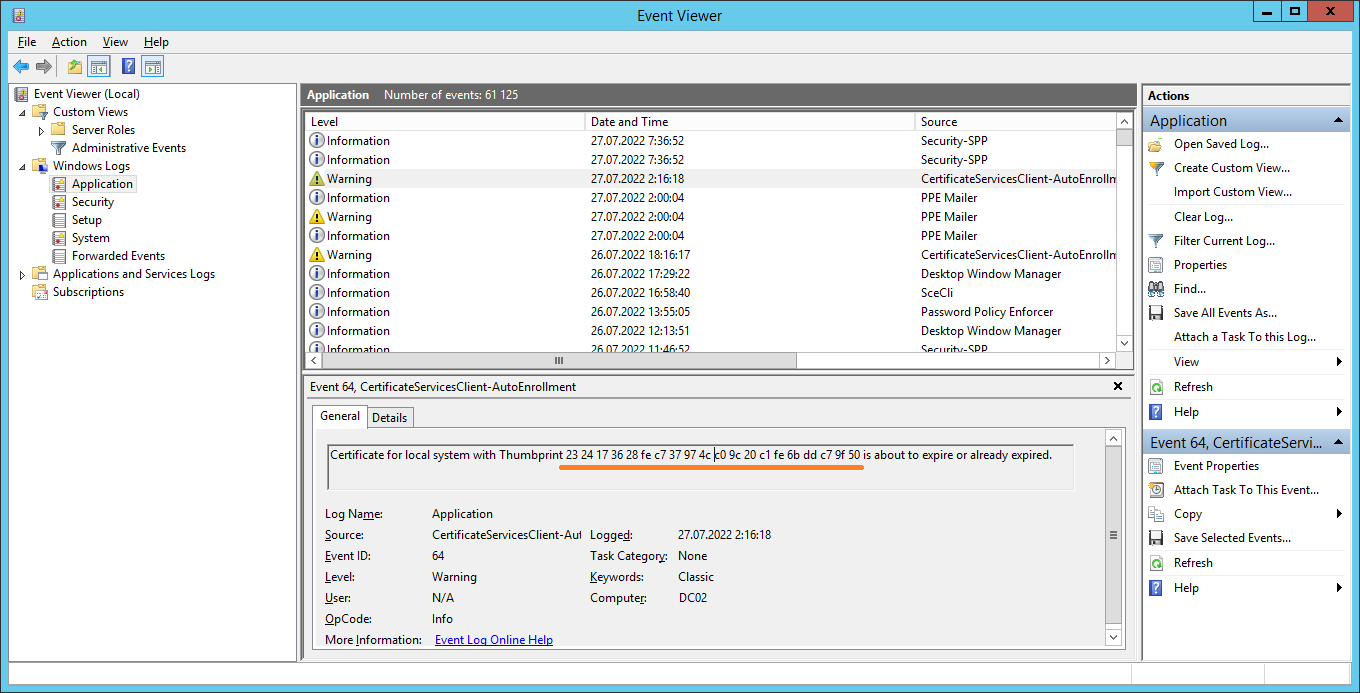

Нашёл на контроллере домена событие Event ID: 64 вида:

Certificate for local system with Thumbprint 23 24 17 36 28 fe c7 37 97 4c c0 9c 20 c1 fe 6b dd c7 9f 50 is about to expire or already expired.

Известен отпечаток сертификата, нужно по отпечатку определить сам сертификат. Отпечаток:

2324173628fec737974cc09c20c1fe6bddc79f50

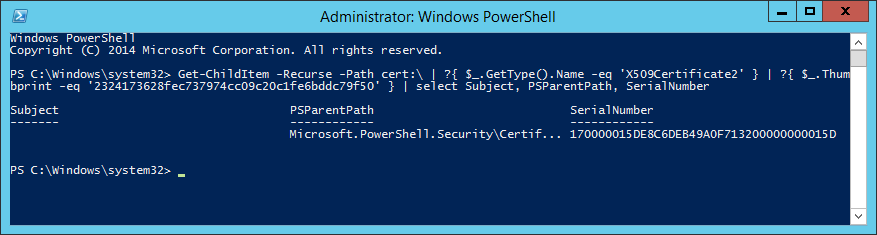

Выполняем в PowerShell, указав отпечаток:

Get-ChildItem -Recurse -Path cert:\ | ?{ $_.GetType().Name -eq 'X509Certificate2' } | ?{ $_.Thumbprint -eq '2324173628fec737974cc09c20c1fe6bddc79f50' } | select Subject, PSParentPath, SerialNumber

В итоге получаем серийный номер:

170000015DE8C6DEB49A0F713200000000015D

Запускаем оснастку mmc:

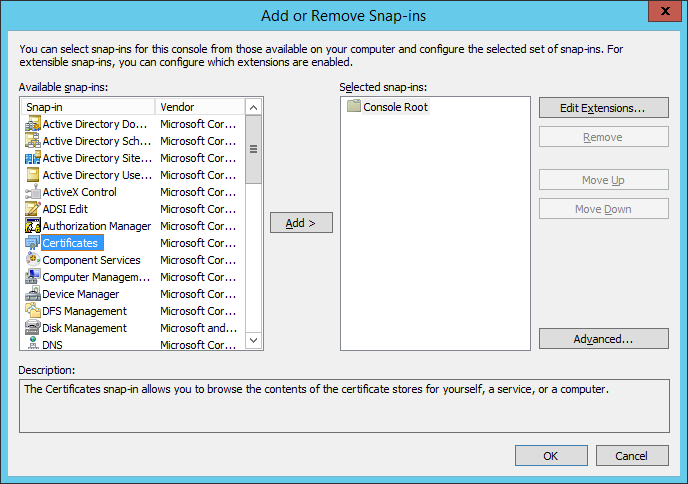

Открывается консоль.

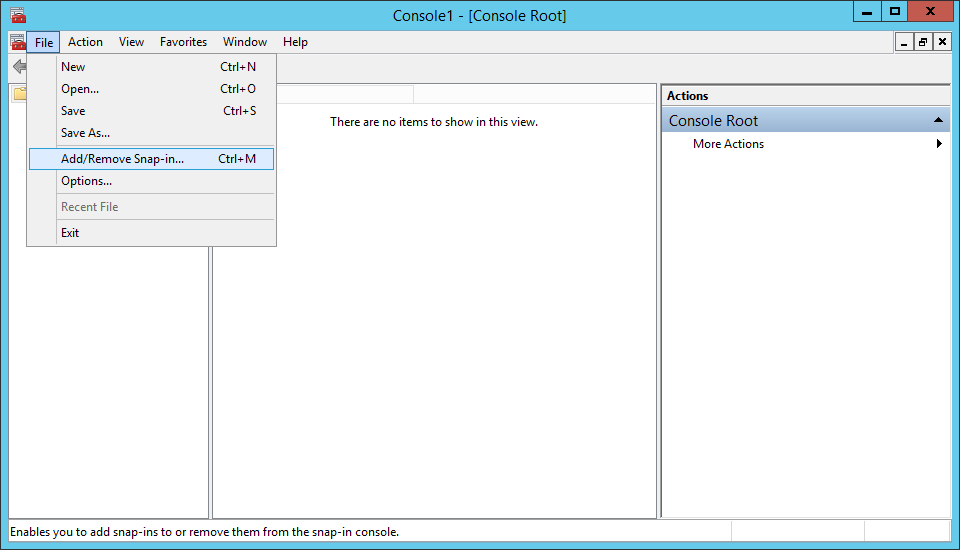

File → Add/Remove Snap-in...

Выбираем слева Certificates. Add.

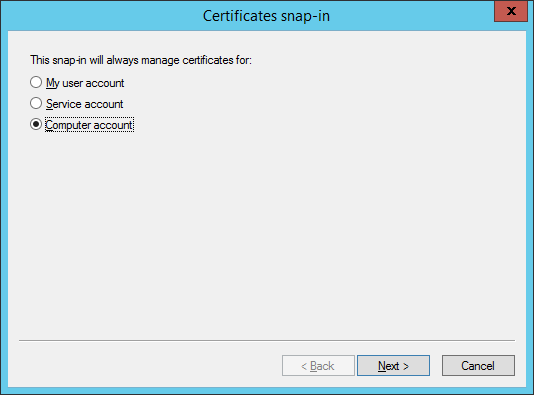

Выбираем хранилище сертификатов. Текущего пользователя, службы или локального компьютера. Скорее всего дохлый сертификат в Computer account. Выбираю. Если не найдём, можно добавить в оснастку сертификаты и из других хранилищ. Next.

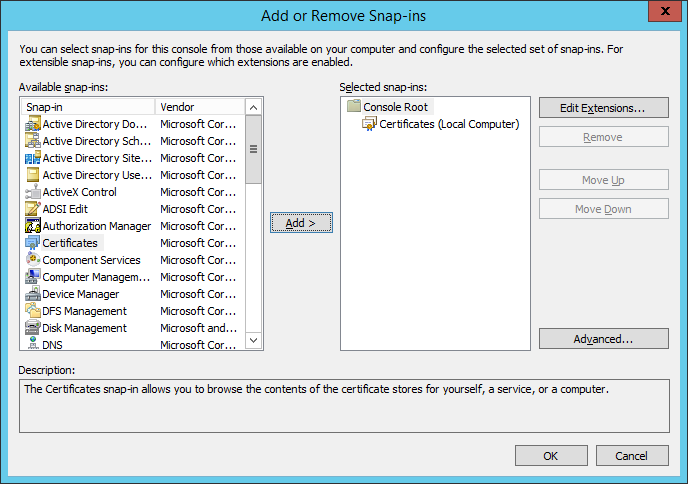

OK.

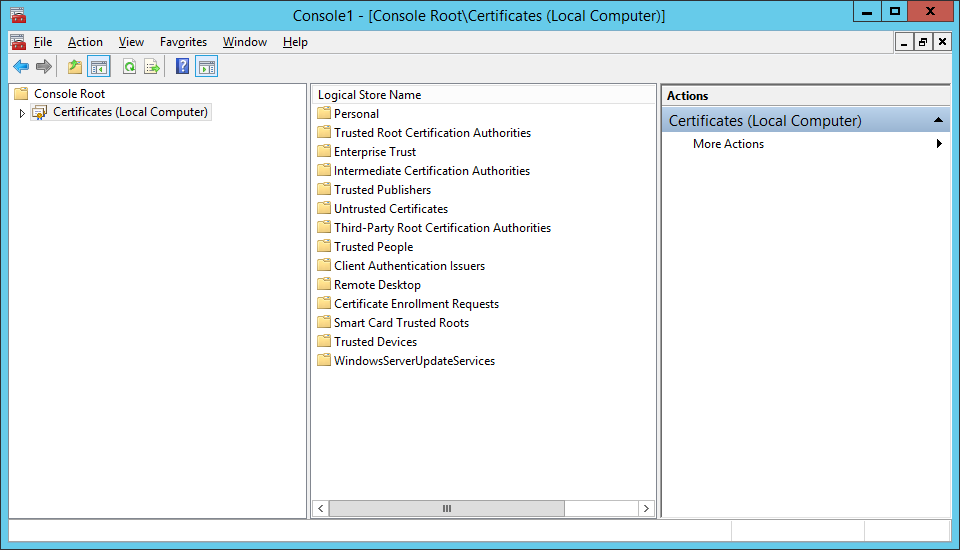

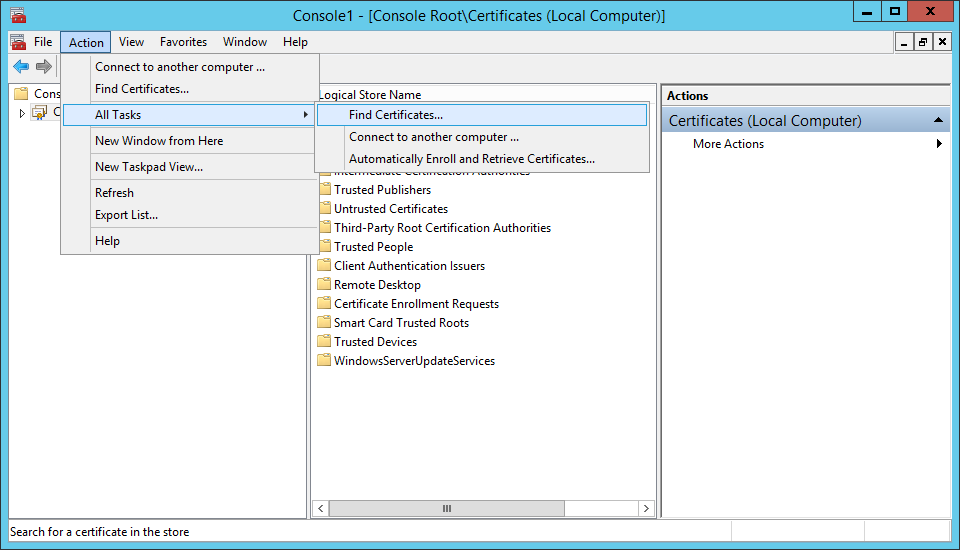

Отображается оснастка сертификатов. Выделяем Certificates (Local Computer).

Actions → All Tasks → Find Certificates...

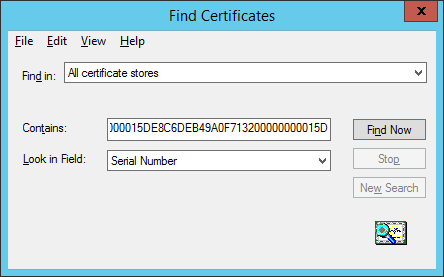

Указываем серийный номер сертификата, выбираем Look in Field: Serial Number. Find Now.

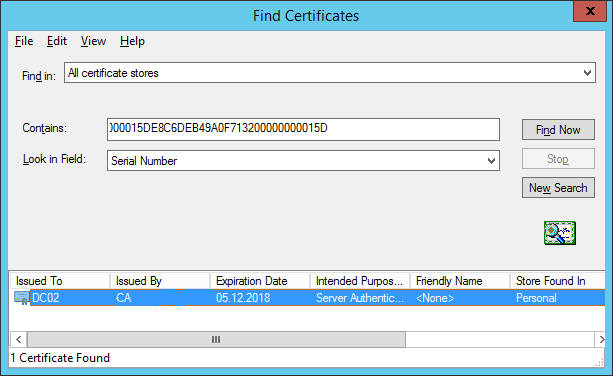

Сертификат найден.