BitLocker — это функция безопасности Windows, которая обеспечивает шифрование для целых томов, устраняя угрозы кражи или раскрытия данных с потерянных, украденных или неправильно списанных устройств.

Данные на потерянном или украденном устройстве могут попасть в плохие руки. BitLocker помогает снизить несанкционированный доступ к данным, повышая защиту файлов и систем, делая данные недоступными, когда устройства, защищенные BitLocker, выводятся из эксплуатации или используются повторно.

BitLocker обеспечивает максимальную защиту при использовании с доверенным платформенным модулем (TPM), который является общим аппаратным компонентом, установленным на устройствах Windows. TPM работает с BitLocker, чтобы убедиться, что устройство не было изменено, пока система находится в автономном режиме.

Однако, даже без TPM использовать BitLocker возможно:

Без TPM потребуется использовать один из вариантов:

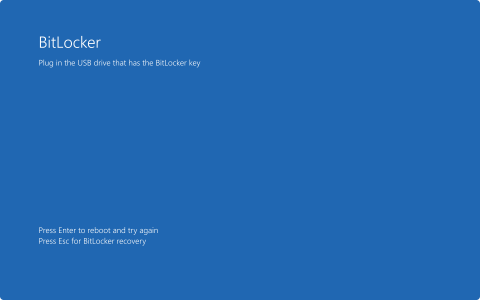

- ключ запуска, который представляет собой файл, хранящийся на съемном диске

- пароль

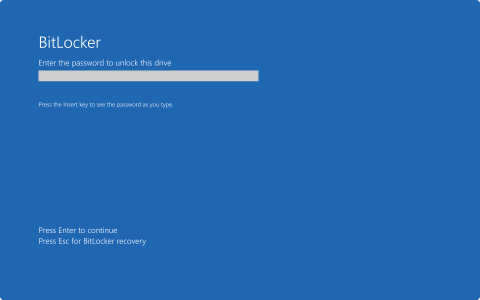

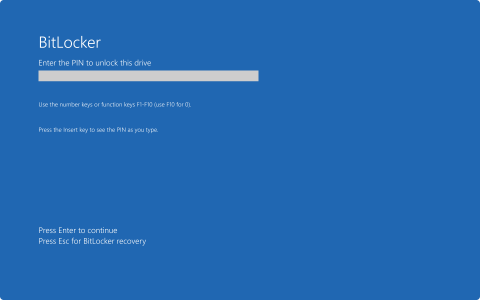

BitLocker может блокировать обычный процесс запуска, пока пользователь не вставляет смарт-карту (и указывает ПИН-код) или не вставляет съемные устройства, содержащие ключ запуска. Эти меры безопасности обеспечивают многофакторную проверку подлинности и гарантию того, что устройство не сможет запустить или возобновить режим гибернации до тех пор, пока не будет представлен правильный ПИН-код или ключ запуска.

Системные требования

Устройство должно иметь TPM 1.2 или более поздней версии. Если на устройстве нет доверенного платформенного модуля, обязательным является сохранение ключа запуска на съемном диске при включении BitLocker.

Устройство с TPM также должно иметь встроенное ПО BIOS или UEFI, совместимое с группой доверенных вычислений (TCG). Встроенное ПО BIOS или UEFI устанавливает цепочку доверия для запуска предварительной загрузки и должно включать поддержку указанного TCG статического корня измерения доверия. Компьютеру без доверенного платформенного модуля не требуется встроенное ПО, совместимое с TCG.

Встроенное ПО системы BIOS или UEFI (для TPM и устройств, не относящихся к TPM) должно поддерживать класс запоминающего устройства USB и чтение файлов на USB-накопителе в среде предварительной загрузки.

TPM 2.0 не поддерживается в режимах модулей поддержки прежних версий и совместимости (CSM) BIOS. На устройствах с TPM 2.0 необходимо выбрать в BIOS режим "Только UEFI". Параметры "Legacy" и "CSM" необходимо отключить. Чтобы обеспечить дополнительную безопасность, включите функцию безопасной загрузки .

Установленная операционная система на оборудовании в устаревшем режиме останавливает загрузку ОС при изменении режима BIOS на UEFI. Используйте средство mbr2gpt.exe перед изменением режима BIOS, который подготавливает ОС и диск к поддержке UEFI.

Жесткий диск должен быть разбит как минимум на два диска.

- Диск операционной системы (или загрузочный диск) содержит ОС. Он должен быть отформатирован с помощью файловой системы NTFS.

- Системный диск содержит файлы, необходимые для загрузки, расшифровки и загрузки операционной системы. Решение BitLocker не включено на этом диске. Для работы BitLocker системный диск:

- не должен быть зашифрован

- должен отличаться от диска операционной системы

- должен быть отформатирована с помощью файловой системы FAT32 на компьютерах, использующих встроенное ПО на основе UEFI, или файловой системы NTFS на компьютерах, использующих встроенное ПО BIOS

- рекомендуется иметь размер около 350 МБ. После включения BitLocker у него должно быть примерно 250 МБ свободного места

При установке на новом устройстве Windows автоматически создает разделы, необходимые для BitLocker.

Если диск был подготовлен в виде одного непрерывного пространства, BitLocker требует новый том для хранения загрузочных файлов. BdeHdCfg.exe может создать том. Дополнительные сведения об использовании средства см. в разделе Bdehdcfg в справочнике по Command-Line.

Шифруем диск

Для примера зашифруем один из несистемных дисков ПК.

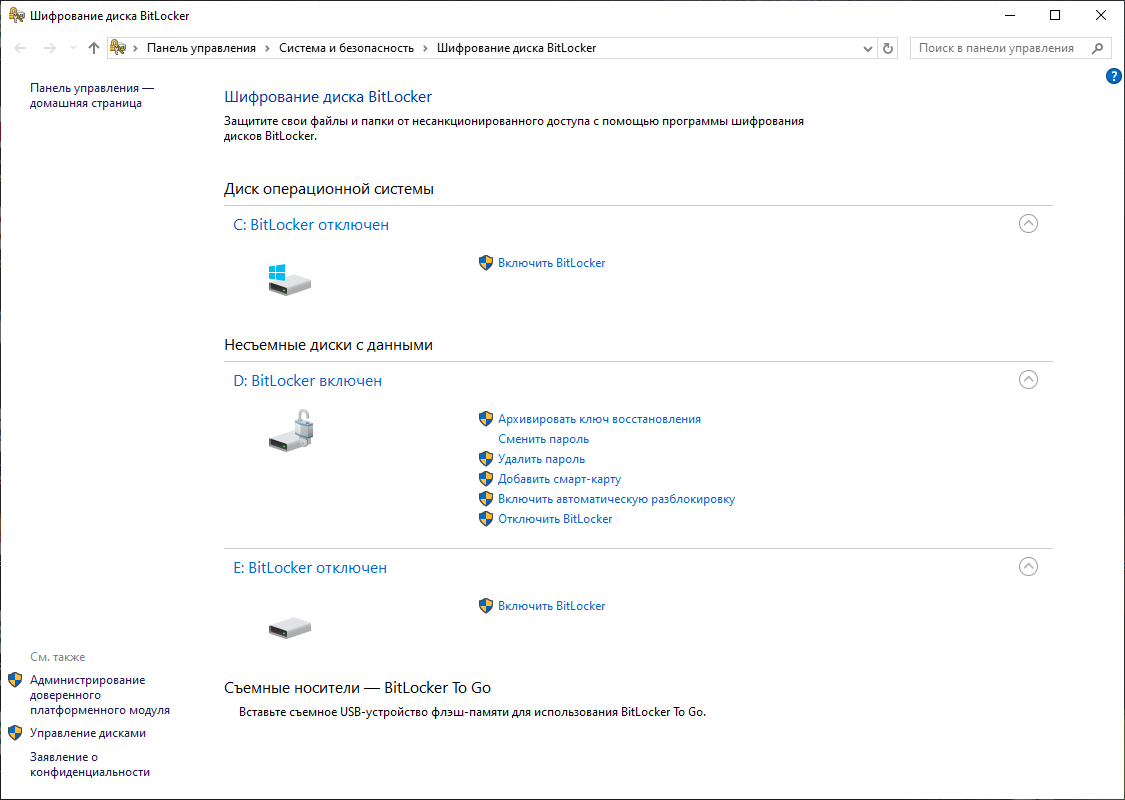

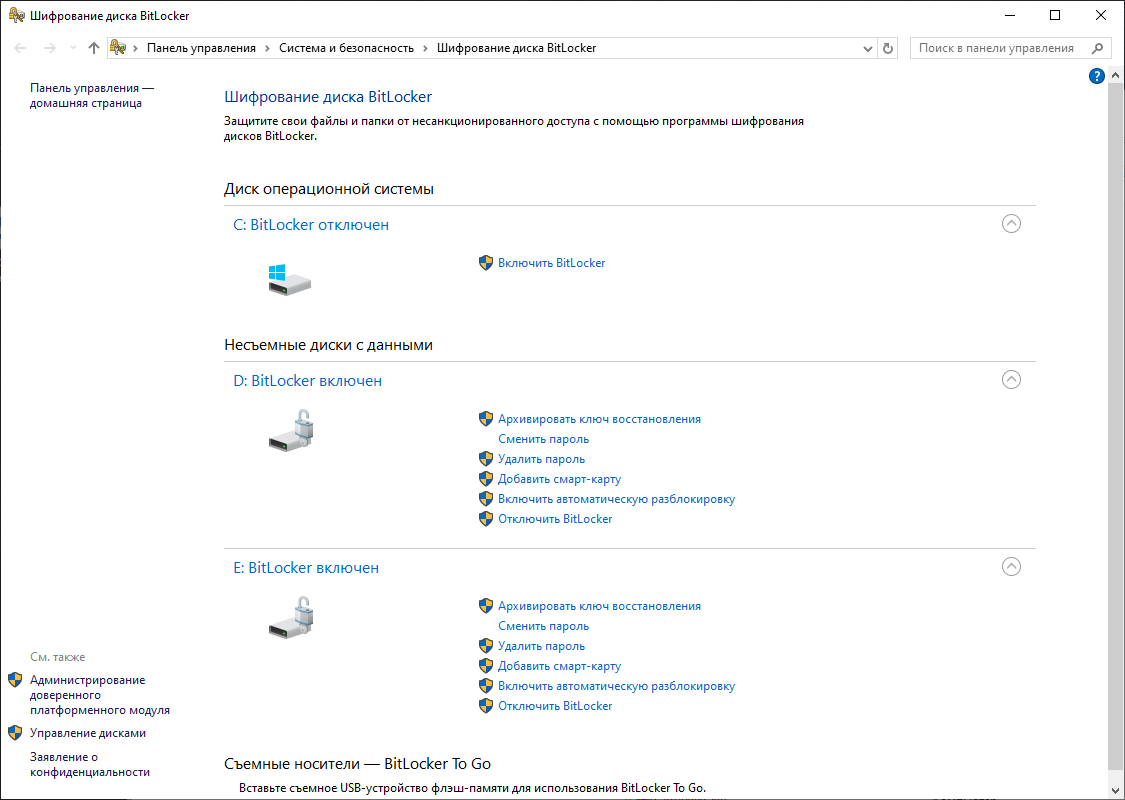

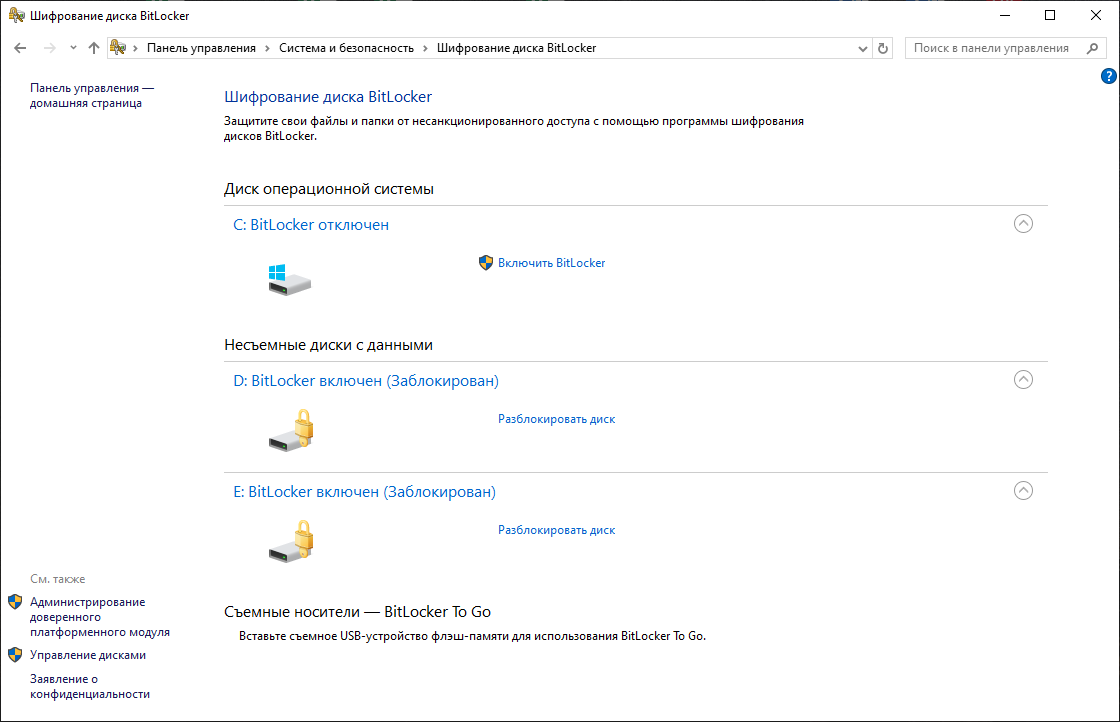

Панель управления\Система и безопасность\Шифрование диска BitLocker

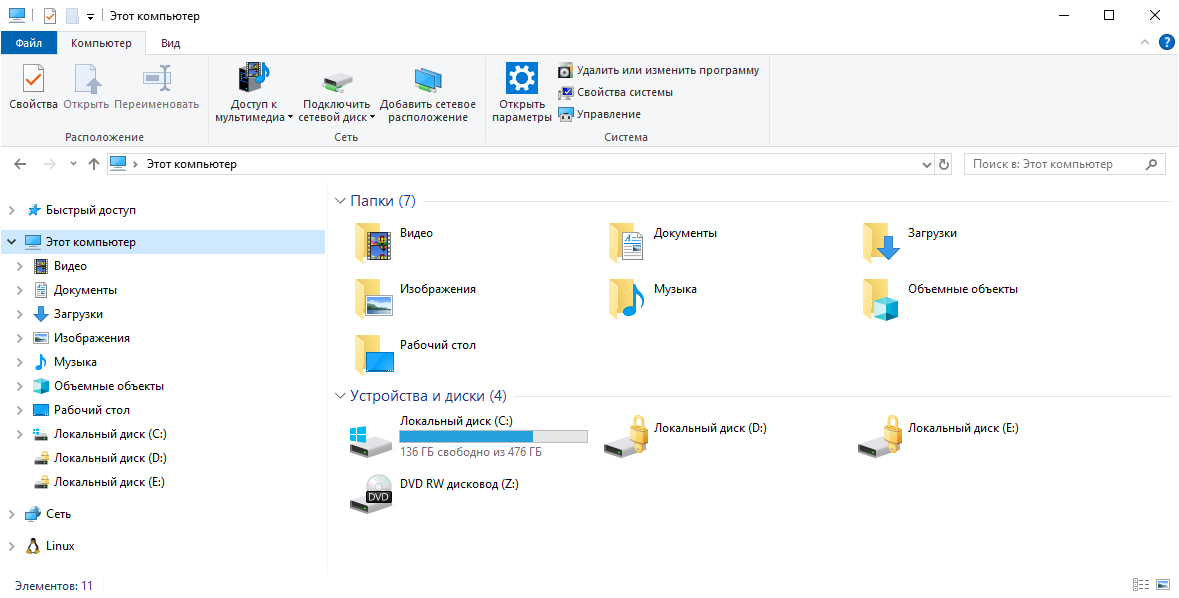

У меня три диска:

- Системный диск C: — не зашифрован

- D: — зашифрован (я третировался, как видите)

- E: — не зашифрован

Включим BitLocker на диске E. Включить BitLocker.

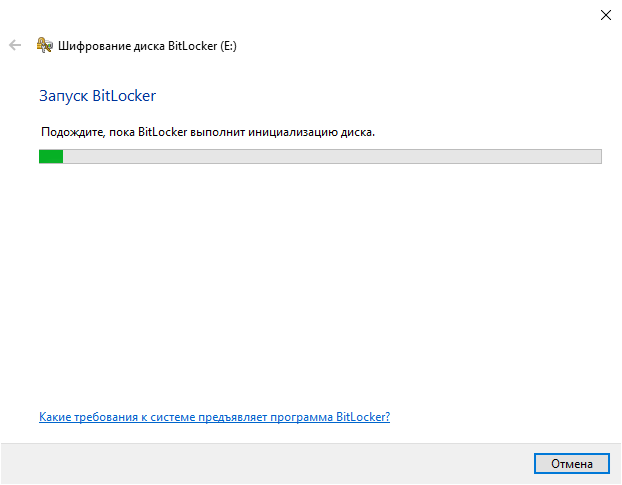

Запускается мастер.

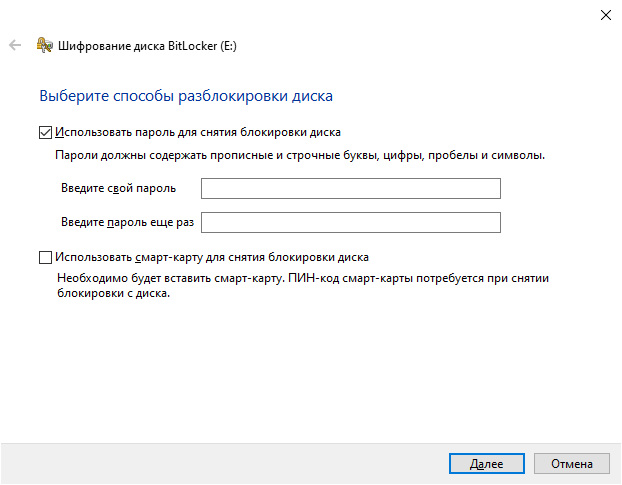

У меня TPM модуль отсутствует, система требует указать пароль или использовать смарт-карту. Укажу пароль. Далее.

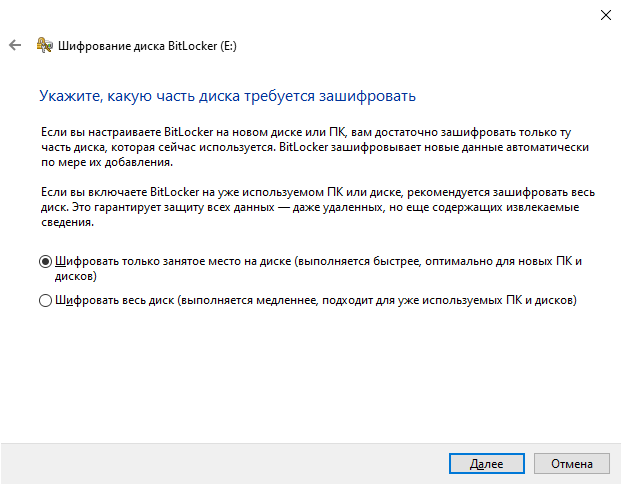

Можно зашифровать весь диск или только данные. Далее.

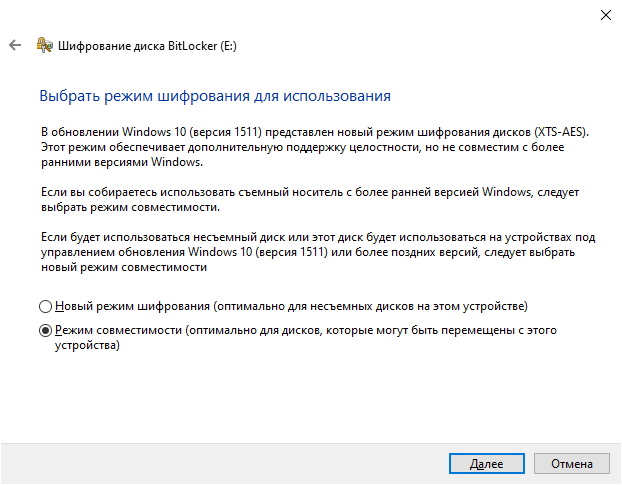

Выбираем режим совместимости. Далее.

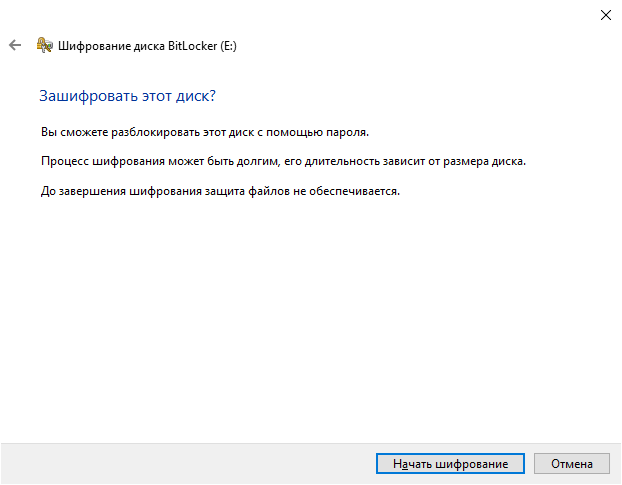

Начать шифрование.

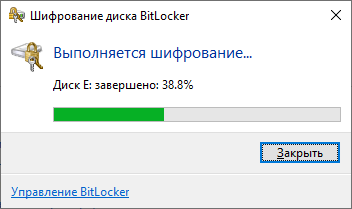

Диск шифруется.

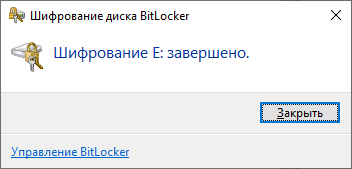

Диск E: зашифрован.

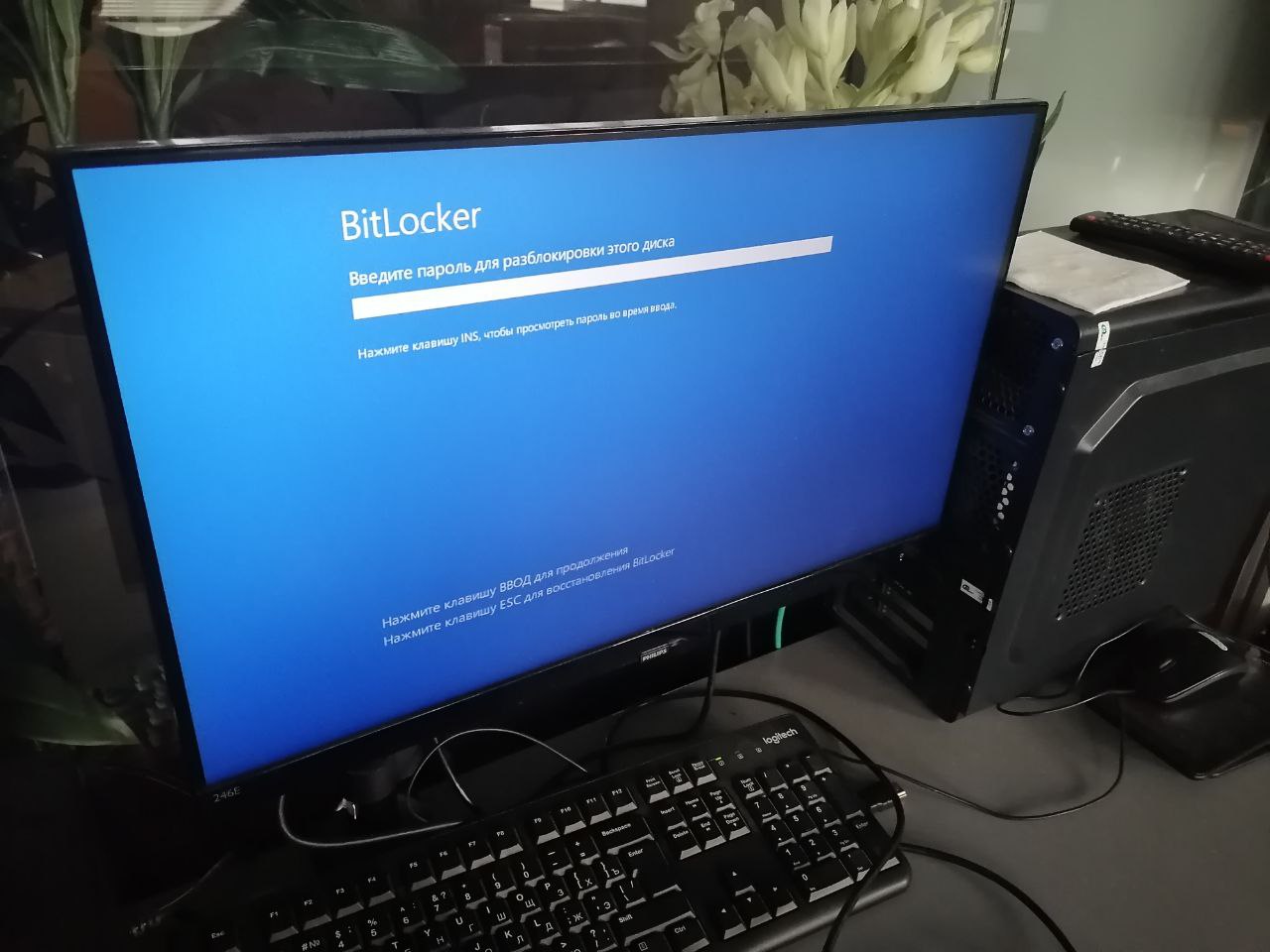

Если перезагрузиться, до диски не будут доступны.

Видим заблокированные диски.

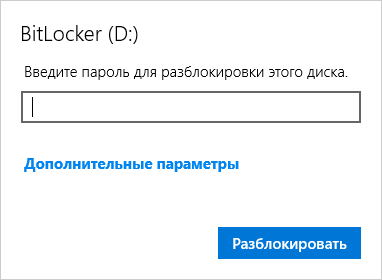

Для доступа к диску его нужно разблокировать.

У нас разблокировка по паролю. После разблокировки диски станут доступны. Если на диске были шары, то они тоже станут доступны.

Если мы шифруем системный диск, то разблокировка потребуется для запуска операционной системы. Соответственно, не шифруйте системный диск если работаете по RDP без TPM модуля, иначе не сможете удалённо войти.