21 мая 2024 года для vCenter 7 вышло обновление 7.0.3.01900. Первое в этом году.

Обновление содержит исправления уязвимостей безопасности: CVE-2024-22274 и CVE-2024-22275.

Помимо исправлений безопасности применено большое количество патчей, которые исправляют множество багов по направлениям:

- Installation, Upgrade, and Migration Issues

- Networking Issues

- Storage Issues

- Miscellaneous Issues

- Virtual Machines Management Issues

- Security Issues

- vSAN Issues

- vSphere Cluster Services Issues

- vCenter Server and vSphere Client Issues

- CIM and API Issues

- vSphere Lifecycle Manager Issues

- High Availability and Fault Tolerance Issues

- Guest OS Issues

Дополнительно внесены исправления уязвимостей Photon OS.

VMware vCenter Server 7.0 Update 3q

Подробнее:

О патче:

- Download Filename: VMware-vCenter-Server-Appliance-7.0.3.01900-23788036-patch-FP.iso

- Build: 23788036

- Download Size: 6788.2 MB

- md5sum: eebf90da955138f7162b0e193346f4b1

- sha256checksum: 540b1cbbbf2b9cf56207b848f4842ae2613416d1ccc3212c01bc3bf60f5d68ef

- Примонтируйте VMware-vCenter-Server-Appliance-7.0.3.01900-23788036-patch-FP.iso файл к vCenter Server Appliance CD или DVD drive.

- Выполните вход в shell с правами root и используйте команды:

- Выполнить stage с ISO:

software-packages stage --iso - Посмотреть подготовленный контент:

software-packages list --staged - Установить подготовленные пакеты:

software-packages install --staged

- Выполнить stage с ISO:

Исправления Photon OS

| Release Date | Build Number | Patch Name | Affect Package | New Package Version | CVEs Addressed |

| 21 May 2024 | 23788036 | vCenter Server 7.0 Update 3q (Security fixes for Photon OS) |

apache-tomcat | 8.5.88-2.ph3 |

CVE-2023-28709 |

| apr-util | 1.6.1-5.ph3 |

CVE-2022-25147 |

|||

| bindutils | 9.16.42-3.ph3 |

CVE-2023-3341 CVE-2023-2911 |

|||

| c-ares | 1.19.1-1.ph3 |

CVE-2023-32067 |

|||

| cloud-init | 22.4.2-5.ph3 | CVE-2023-1786 | |||

| curl | 8.1.2-4.ph3 |

CVE-2023-38039 CVE-2023-38456 |

|||

| dmidecode | 3.5-1.ph3 |

CVE-2023-30630 |

|||

| dnsmasq | 2.85-4.ph3 |

CVE-2023-28450 |

|||

| elfutils | 0.176-3.ph3 |

CVE-2021-33294 |

|||

| freetype2 | 2.9.1-5.ph3 | CVE-2023-2004 | |||

| gawk | 4.2.1-2.ph3 | CVE-2023-4156 | |||

| gdb | 10.1-5.ph3 |

CVE-2018-25032 CVE-2022-38533 CVE-2022-4285 CVE-2023-25584 CVE-2023-25585 CVE-2023-25588 |

|||

| glibc | 2.28-24.ph3 | CVE-2023-4813 | |||

| grub2 | 2.06-9.ph3 |

CVE-2023-4692 CVE-2023-4693 |

|||

| httpd | 2.4.58-1.ph3 |

CVE-2023-31122 |

|||

| krb5 | 1.17-5.ph3 |

CVE-2023-36054 |

|||

| libldb | 2.6.2-1.ph3 | CVE-2023-0614 | |||

| libssh2 | 1.9.0-3.ph3 |

CVE-2020-22218 |

|||

| libuv | 1.34.2-3.ph3 | CVE-2020-8252 | |||

| libxml2 | 2.9.11-11.ph3 |

CVE-2023-29469 CVE-2023-28484 |

|||

| linux | 4.19.297-1.ph3 |

CVE-2023-1611 CVE-2023-1077 |

|||

| nss | 3.44-11.ph3 |

CVE-2022-36320 CVE-2019-11729 |

|||

| ntp | 4.2.8p16-1.ph3 |

CVE-2023-26551 CVE-2023-26555 |

|||

| open-vm-tools | 12.2.0-5.ph3 |

CVE-2023-20867 CVE-2023-34059 |

|||

| openldap | 2.4.57-4.ph3 | CVE-2023-2953 | |||

| openssh | 7.8p1-17.ph3 |

CVE-2023-38408 |

|||

| perl | 5.28.0-8.ph3 |

CVE-2023-31486 |

|||

| postgresql13 | 13.13-1.ph3 |

CVE-2023-2454 CVE-2023-2455 |

|||

| procps-ng | 3.3.15-4.ph3 | CVE-2023-4016 | |||

| python3 | 3.7.5-32.ph3 |

CVE-2023-24329 CVE-2022-48566 CVE-2022-48560 CVE-2022-48564 |

|||

| runc | 1.1.4-9.ph3 |

CVE-2023-27561 |

|||

| samba-client | 4.17.12-1.ph3 | CVE-2023-3961 | |||

| shadow | 4.6-7.ph3 |

CVE-2023-29383 |

|||

| sqlite | 3.35.5-2.ph3 |

CVE-2021-31239 |

|||

| systemd | 239-51.ph3 |

CVE-2023-26604 |

|||

| tcpdump | 4.99.4-1.ph3 | CVE-2020-8036 | |||

| traceroute | 2.1.3-1.ph3 |

CVE-2023-46316 |

|||

| unzip | 6.0-18.ph3 |

CVE-2022-0529 CVE-2022-0530 |

|||

| vim | 8.2.5169-14.ph3 |

CVE-2023-1264 CVE-2023-1175 CVE-2023-1170 CVE-2022-3352 CVE-2022-3235 CVE-2022-4141 CVE-2022-3099 CVE-2022-2343 CVE-2022-3134 CVE-2022-2849 CVE-2022-3234 CVE-2022-3297 CVE-2022-2286 CVE-2022-2581 CVE-2022-2522 CVE-2022-2889 CVE-2022-3296 CVE-2022-2598 CVE-2022-2982 CVE-2022-2845 CVE-2022-3016 CVE-2022-2289 CVE-2022-2344 CVE-2022-2287 CVE-2022-2257 CVE-2022-2284 CVE-2022-2980 CVE-2022-2817 CVE-2022-2580 CVE-2022-2288 CVE-2022-2816 CVE-2022-2862 CVE-2022-2923 CVE-2022-3491 CVE-2022-4293 CVE-2022-3705 CVE-2022-3278 CVE-2023-5441 CVE-2023-5535 |

|||

| xerces-c | 3.2.4-1.ph3 | CVE-2012-0880 | |||

| xinetd | 2.3.15-10.ph3 | CVE-2013-4342 | |||

| zlib | 1.2.11-5.ph3 |

CVE-2023-45853 |

|||

| python3-certifi | 2023.11.17-1 |

CVE-2023-37920 |

Обновление через VAMI

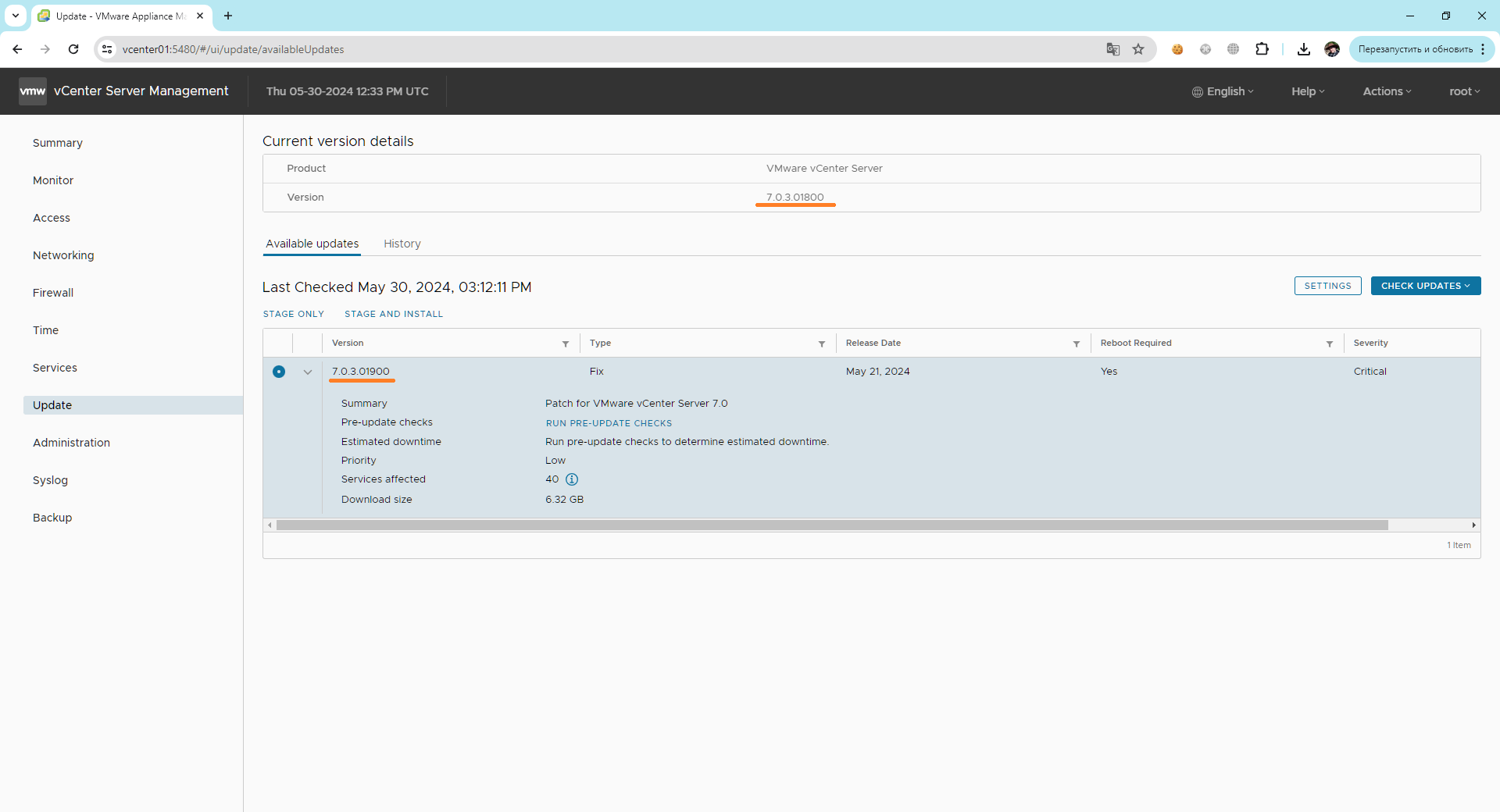

Заходим в vCenter Server Management? Порт 5480, под юзером root. Проверяем обновления.

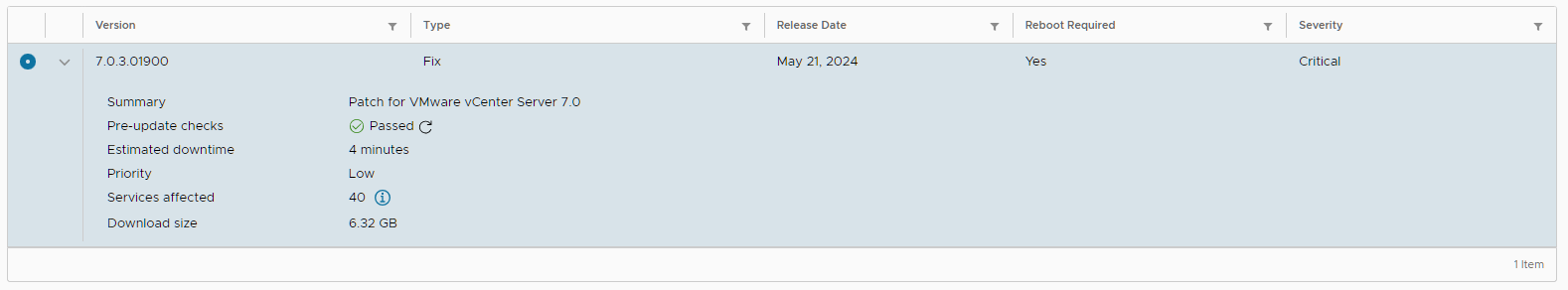

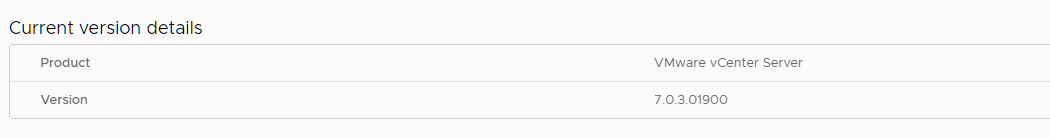

Имеется версия VCSA 7.0.3.01800. Доступна для обновления 7.0.3.01900. Нажимаем RUN PRE-UPDATE CHECKS.

Проверка выполнена успешно. Нажимаем STAGE AND INSTALL.

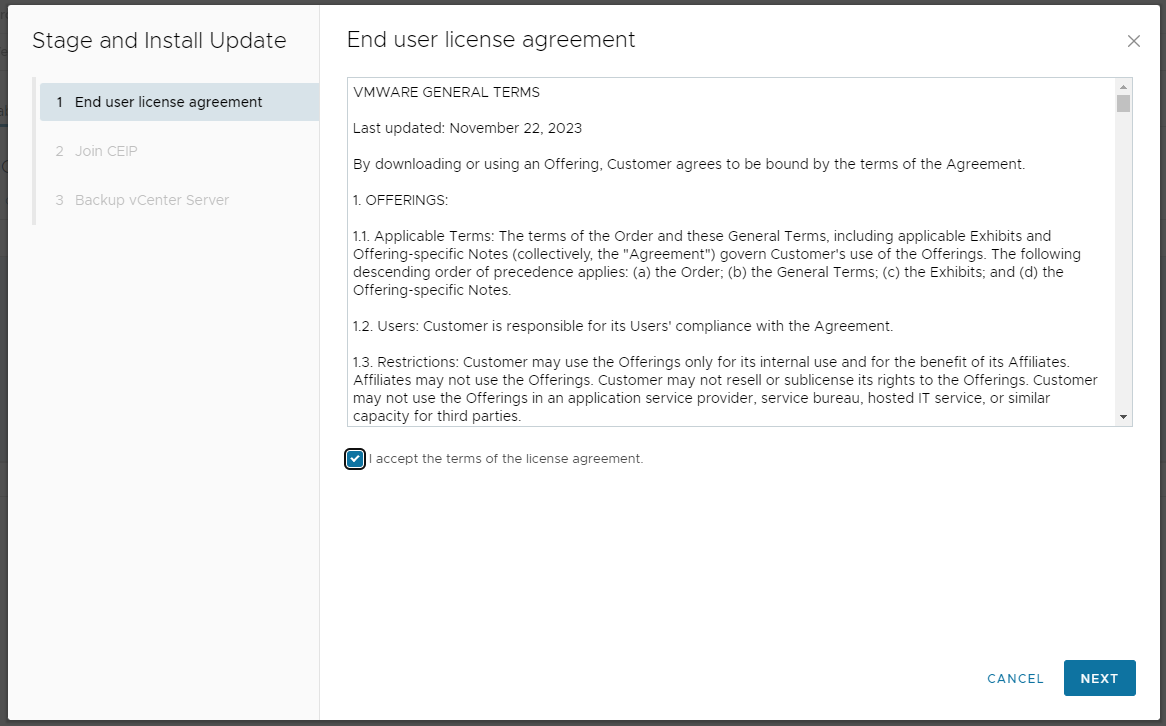

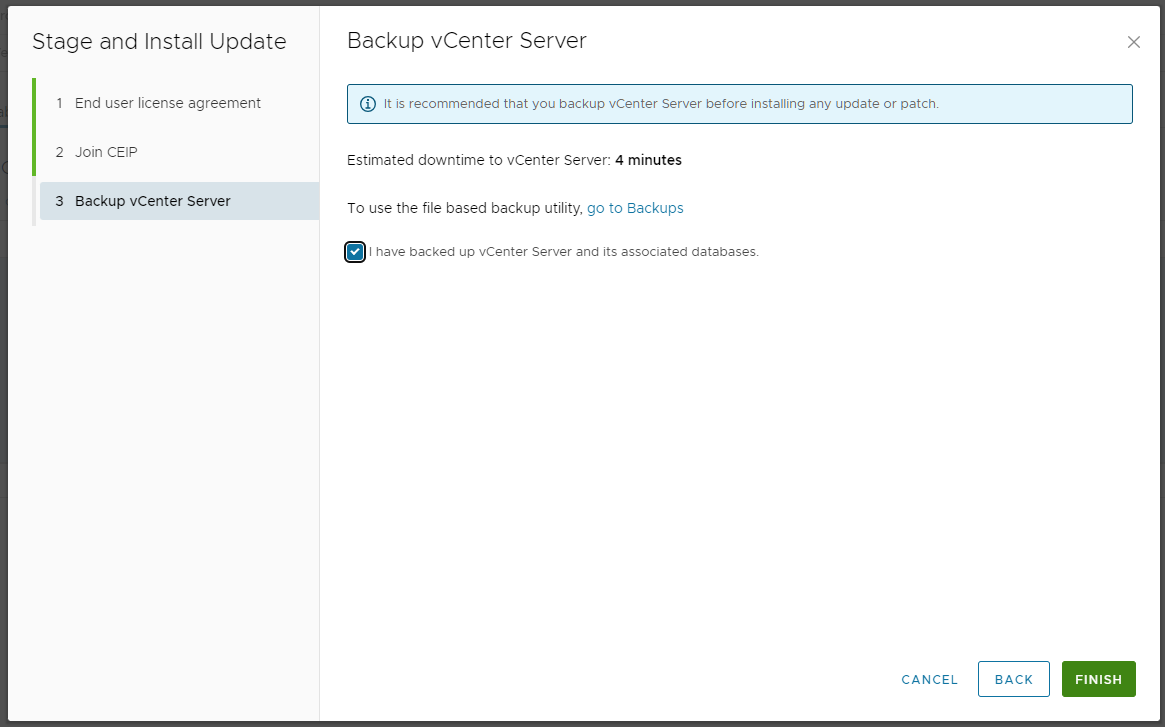

Запускается мастер установки обновлений. Попадаем в раздел "End user license agreement", принимаем лицензионное соглашение. NEXT.

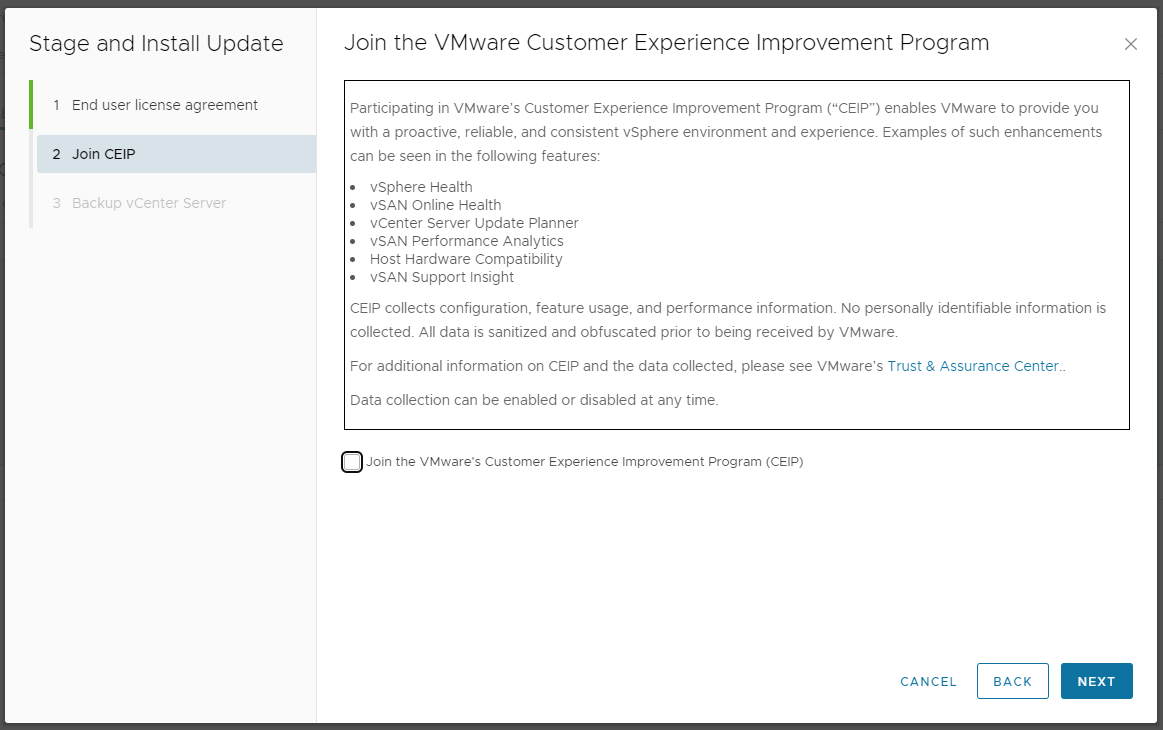

Попадаем в раздел "Join CEIP", снимаем галку. NEXT.

Попадаем в раздел "Backup vCenter Server", ставим галку, подтверждая что есть бэкап. Я сделал снапшот VCSA. FINISH.

Начинается процедура обновления.

Установка обновления завершена. Ожидаем перезапуска VCSA.

vCenter обновлён до версии 7.0.3.01900.