17 сентября 2024 года для vCenter 7 вышло обновление 7.0.3.02100.

Обновление содержит исправления уязвимостей безопасности:

- CVE-2024-38812 — CVSSv3 9.8

- CVE-2024-38813 — CVSSv3 7.5

vCenter — критическая уязвимость 9.8 баллов (CVE-2024-38812)

CVE-2024-38812

Уязвимость переполнения кучи. Center Server содержит уязвимость переполнения кучи в реализации протокола DCERPC. Компания VMware оценила серьезность этой проблемы в критичном диапазоне с максимальным базовым баллом CVSSv3 9.8.

Злоумышленник с сетевым доступом к серверу vCenter может воспользоваться уязвимостью, отправив специально созданный сетевой пакет, что может привести к удаленному выполнению кода (RCE).

CVE-2024-38813

vCenter Server содержит уязвимость, связанную с повышением привилегий. Компания VMware оценила серьезность этой проблемы в диапазоне критичности "Важно" с максимальным базовым баллом CVSSv3 7.5.

Злоумышленник с сетевым доступом к серверу vCenter может воспользоваться уязвимостью для повышения привилегий до root, отправив специально созданный сетевой пакет.

VMware vCenter Server 7.0 Update 3s

Подробнее:

О патче:

- Download Filename: VMware-vCenter-Server-Appliance-7.0.3.02100-24201990-patch-FP.iso

- Build: 24201990

- Download Size: 6789.2 MB

- md5sum: 2cb420786b18aa97faf29bac78c437b5

- sha256checksum: 04ceab872c4278eaaf3ebffd4d28e421662d7c0c7e49c2f88ebe8bc99093c8a9

- Примонтируйте VMware-vCenter-Server-Appliance-7.0.3.02100-24201990-patch-FP.iso файл к vCenter Server Appliance CD или DVD drive.

- Выполните вход в shell с правами root и используйте команды:

- Выполнить stage с ISO:

software-packages stage --iso - Посмотреть подготовленный контент:

software-packages list --staged - Установить подготовленные пакеты:

software-packages install --staged

- Выполнить stage с ISO:

Обновление через VAMI

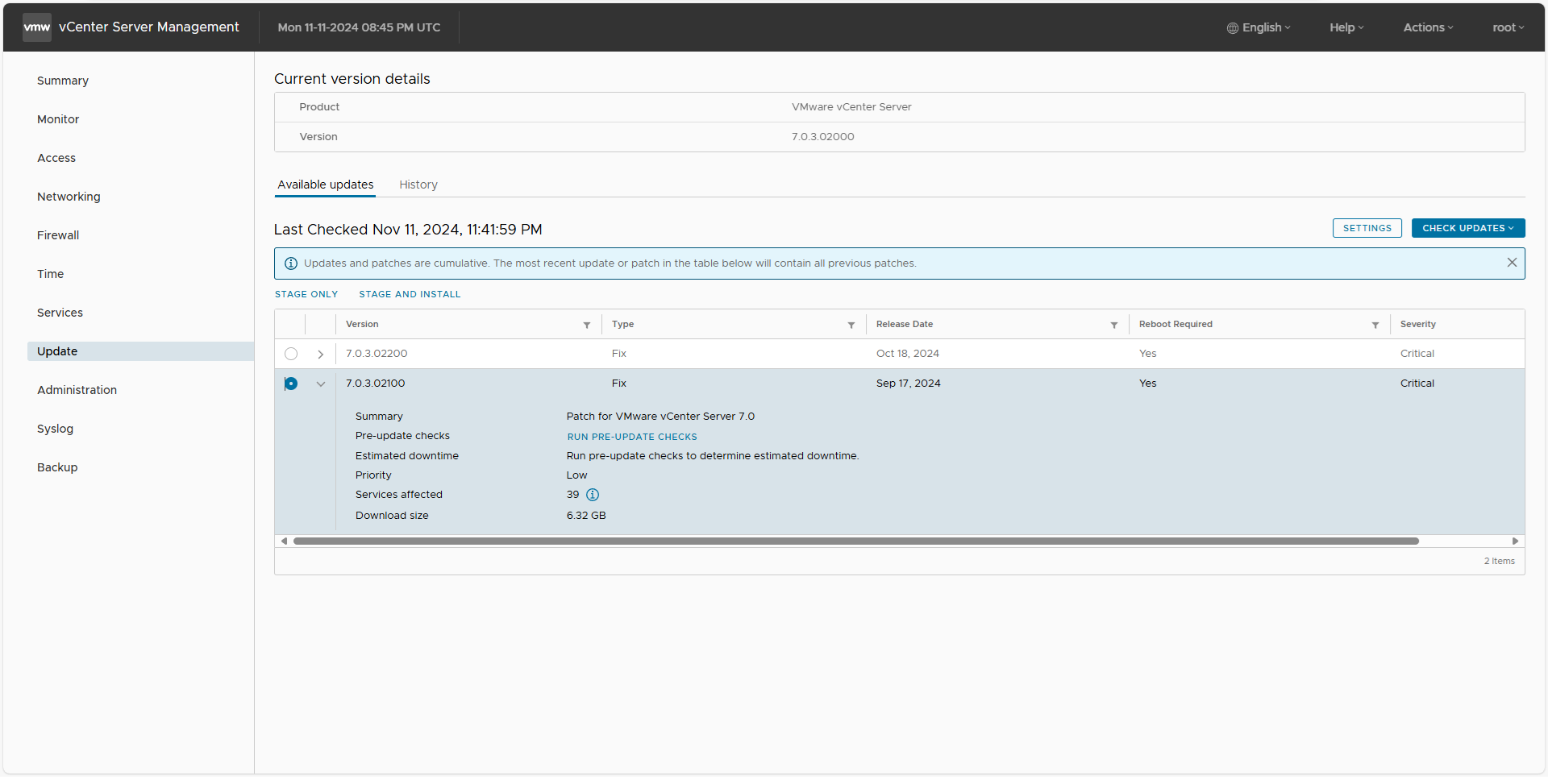

Заходим в vCenter Server Management. Порт 5480, под юзером root. Проверяем обновления.

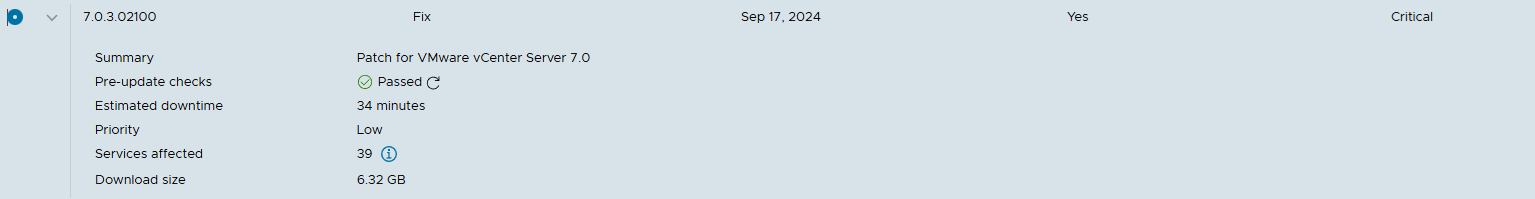

Имеется версия VCSA 7.0.3.02000. Доступна для обновления 7.0.3.02100. Нажимаем RUN PRE-UPDATE CHECKS.

Проверка выполнена успешно. Нажимаем STAGE AND INSTALL.

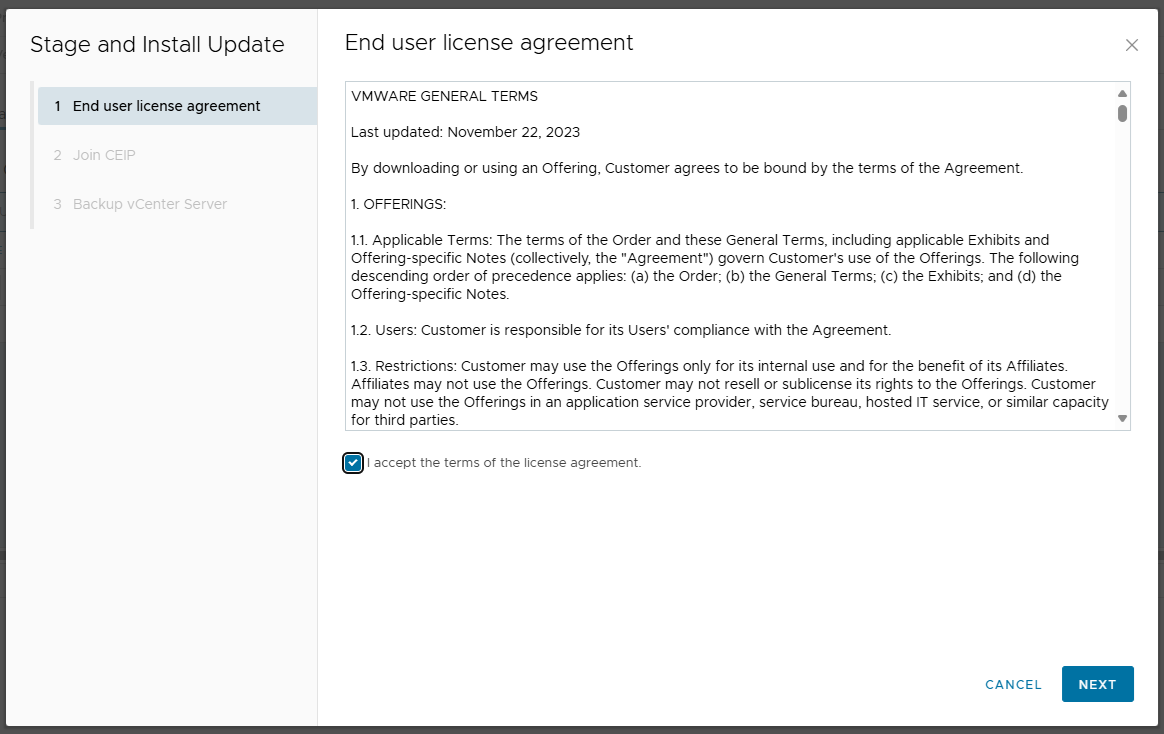

Запускается мастер установки обновлений. Попадаем в раздел "End user license agreement", принимаем лицензионное соглашение. NEXT.

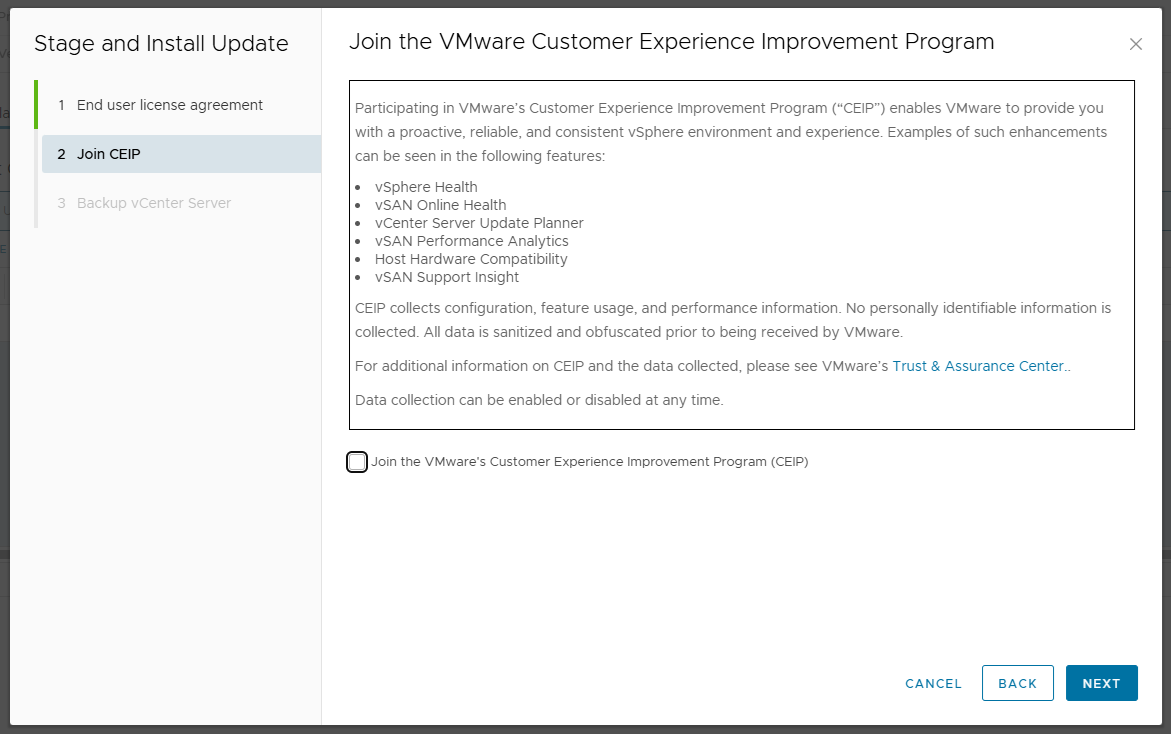

Попадаем в раздел "Join CEIP", снимаем галку. NEXT.

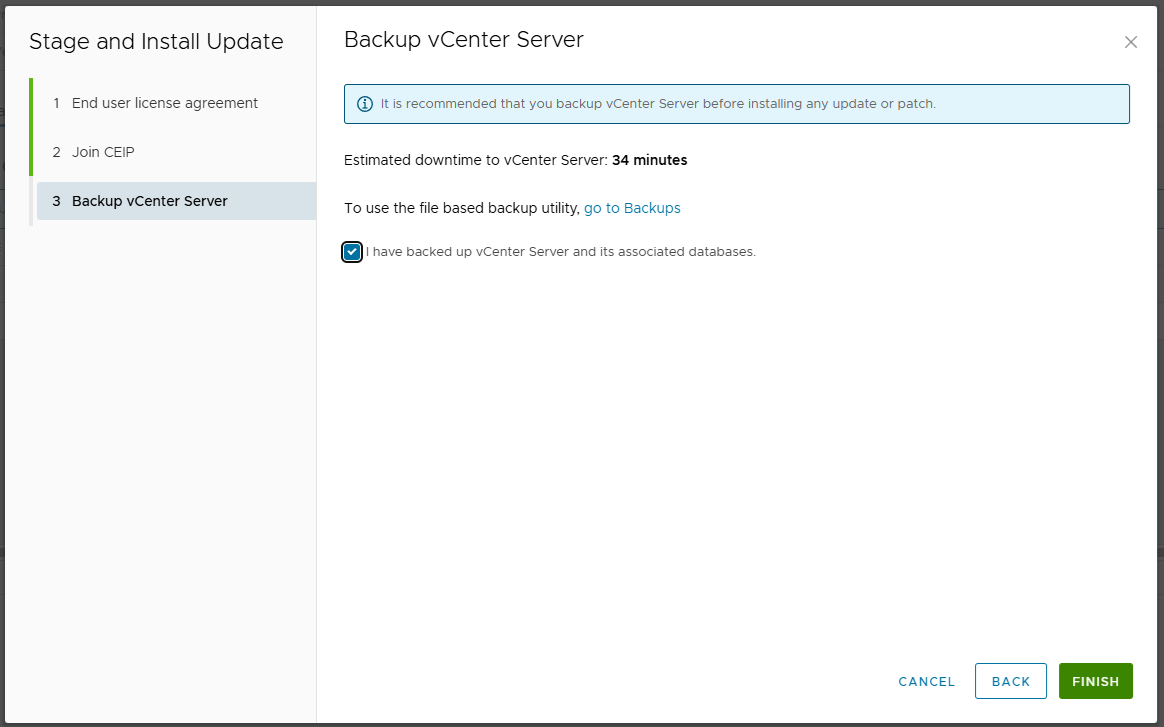

Попадаем в раздел "Backup vCenter Server", ставим галку, подтверждая что есть бэкап. Я сделал снапшот VCSA. FINISH.

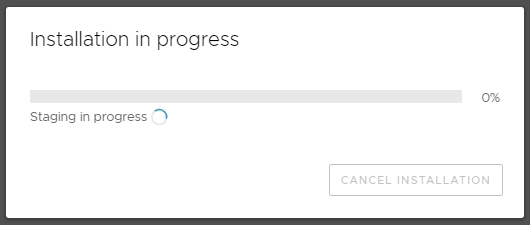

Начинается процедура обновления.

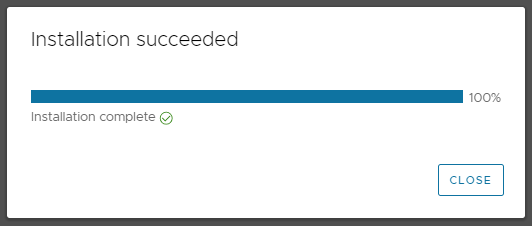

Установка обновления завершена. Ожидаем перезапуска VCSA.

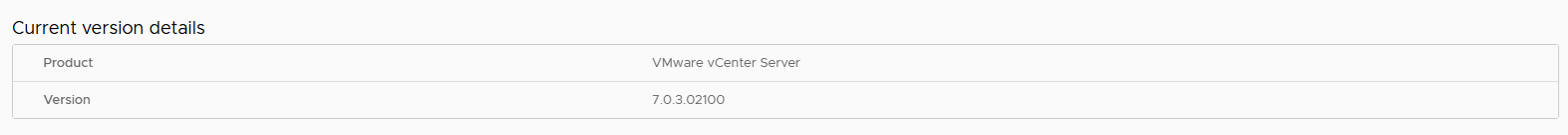

vCenter обновлён до версии 7.0.3.02100.