Подняли софтину в Windows 10, которая должна на UDP порту работать. А она не работает! Firewall настроили, перенаправление портов сделали, проверили, пепельницу вытряхнули, а она всё равно не работает! Возникла мысль, что провайдер режет UDP трафик, нужно проверить. Да и вообще, как в Windows проверить, что на UDP порт что-то приходит? Wireshark не предлагать, хочется всё сделать встроенными средствами. Делаем.

В Windows 10 есть встроенный снифер пакетов PktMon, я уже писал про него:

PktMon — анализатор сетевого трафика

Ребята из Microsoft его допиливают и постоянно меняют параметры. Так что нужно читать хелп перед тем чтобы что-то сделать.

Для примера поймаем что-нибудь на 53 UDP порту. Работаем под админом.

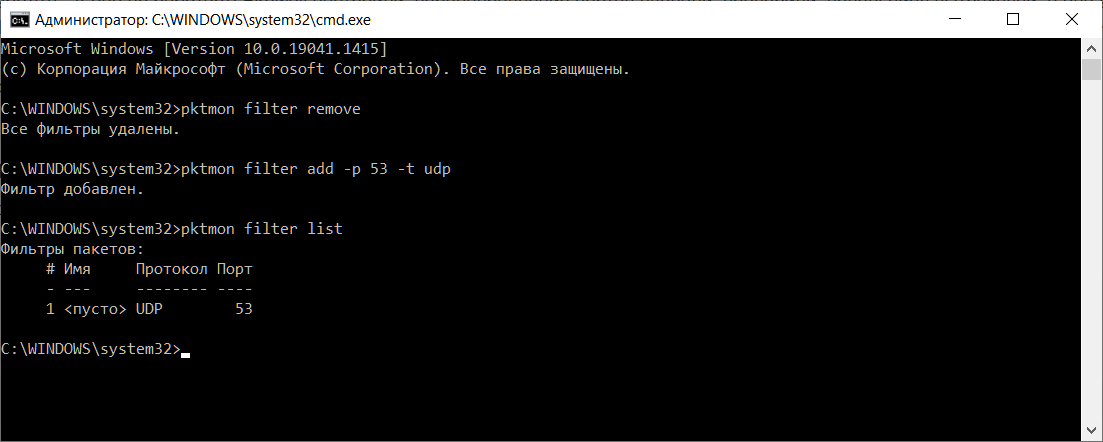

Сбрасываем возможные фильтры:

pktmon filter remove

Создаём фильтр для 53 UDP порта DNS:

pktmon filter add -p 53 -t udp

Посмотреть список имеющихся фильтров:

pktmon filter list

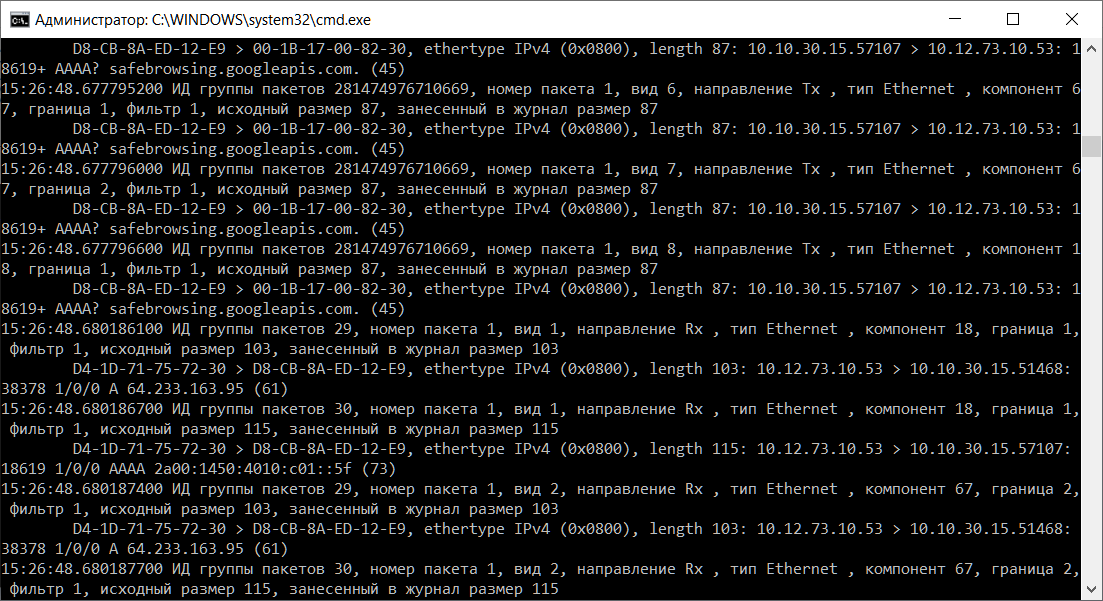

Ловим пакеты:

pktmon start --etw -m real-time

Трафик побежал. Tx — исходящие пакеты, Rx — входящие. Входящие есть, значит, до компа трафик доходит, провайдер его не фильтрует.